С чем необходимо комбинировать политику чтобы обеспечить безопасность vpn

Вопросы безопасности при использовании VPN

VPN считается одним из защищённых каналов соединения вашего устройства с интернетом, а также одним из оптимальных способов обезопасить свои данные от доступа к ним.

Однако, если не иметь представления, какова политика конфиденциальности конкретного VPN-провайдера или не установить и не настроить VPN правильно, есть риск получить больше угроз безопасности, чем пользы. Такие серьезные бреши были выявлены, например, в ОС Android, проведенное тестирование VPN-клиентов под управлением которой проверило три возможных режима перехвата и перенаправления трафика через VPN-клиент: локальный перехват; перенаправление в облако через VPN-сервер; пиринговый форвардинг через узел, участвующий в системе.

«Всегда обращайте внимание на разрешения приложений, которые вы скачиваете, — говорит профессор Дали Каафар (Dali Kaafar), главный научный сотрудник CSIRO по онлайновой приватности и безопасности. — Исследование показало, что пользователям VPN-клиентов следует изучить, насколько серьёзны проблемы с этими приложениями и насколько велики риски, которым они подвергают себя при использовании таких сервисов».

Существует ряд регулярных исследований, в которых делается анализ соответствия тех или иных VPN-сервисов безопасности их использования для самих пользователей. Такую кропотливую и глубокую работу проводят, к примеру, порталы TorrentFreak и That One Privacy Site.

VPN шифрует данные до того, как они покидают устройство. И те остаются зашифрованными, пока не дойдут до серверов провайдера VPN. Этот процесс называется туннелированием. Доходя до точки сервера, трафик обычно расшифровывается и дальше в общем виде попадает в сеть. Туннелирование полезно для использования интернета в общественных местах. Например, если заходить в интернет по Wi-Fi где-нибудь в кафе, когда есть риск шпионажа за вашим трафиком. Кроме того, шифровка пригодится, если трафик нужно скрыть от интернет-провайдера, чтобы он не видел, какие сайты вы посещаете. Так что, в целом, полезность VPN не стоит недооценивать. Но столь же важно не упускать из виду потенциальных мифов об идеальности технологии. У пользователей возникают заблуждения, которые не отражают реального положения дел.

Первым из них оказывается утверждение о том, что использование VPN автоматически делает ваш выход в интернет защищенным и приватным. Дело в том, что, действительно, основная задача VPN — безопасность. Но если вы установите его неправильно, или же настройка провайдером будет некорректна, то вся безопасность утратится. Важный момент, который не стоит упускать из виду: провайдер может видеть ваш трафик. Это означает — он может регистрировать все, что вы делаете в сети, наблюдать каждое действие. High-Tech Bridge опубликовали исследование, которое показало: нередко используется устаревший протокол туннелирования Point-to-Point (PPTP). Также, неправильная настройка, дающая базовую безопасность, может стать причиной утечки данных. Исследования показали, что на одном только Android 18% приложений VPN не выполняют свою основную задачу шифрования. Кроме того, ряд провайдеров VPN ведут журнал всего пользовательского трафика. Это напрямую противоречит цели использования VPN как средства конфиденциальности. Чтобы не попасть впросак, стоит внимательно ознакомиться с политикой конфиденциальности вашего провайдера.

Второе заблуждение заключается в том, что VPN защищает от отслеживания. Да, VPN маскирует IP-адрес и дает относительную незаметность. При этом от рекламных сетей он может и не защитить. Рекламные сети и различные веб-сайты обычно используют куки вместо IP-адреса (пример от внесённого под блокировку ресурса), чтобы идентифицировать вас, поэтому, если вы используете VPN для того чтобы избежать отслеживания, то будете сильно разочарованы: VPN в таком случае не поможет, и уклониться от рекламы не получится. Более того, некоторые VPN провайдеры могут даже продавать пользовательские данные просмотров. На этот счет уже было несколько крупных скандалов. Так что для обеспечения защиты от рекламных атак лучше всего пользоваться специализированными приложениями, а не надеяться исключительно на VPN.

Третье заблуждение позволяет думать, что вы не заметите разницы, используя VPN. Увы, это не совсем так. Безопасность обеспечена ценой скорости интернет-соединения и она почти всегда будет замедлена. Насколько сильно снизится скорость, будет определяться родом ваших занятий в интернете, а также скоростью вашего провайдера VPN. При просмотре обычных веб-страниц это скорее всего не будет заметно, а вот при загрузке больших файлов и в потоковой передаче видео — вполне вероятно. Есть сервисы и сайты, которые сознательно блокируют VPN. Это делается для того, чтобы пользователи не смогли обойти ограничения региона.

Никому не хочется попасть в неудобное положение столкнувшись с тем, что VPN не выполняет функций, на него возложенных. Для этого любое обещание гарантии надежности и безопасности стоит проверять самостоятельно. Чтобы не оказаться незащищенным, важно по максимуму узнать о том VPN-провайдере, которым вы хотите воспользоваться: почитать форум, отзывы. Прислушаться, что и как говорят о нем пользователи и специализированные порталы. Помните, что многие VPN-сервисы хранят ваши метаданные, историю вашего трафика и т.д. Убедитесь, что политика конфиденциальности удовлетворяет вас и ваши ожидания от использования инструмента от того или иного разработчика. И это касается не только такого инструмента, как VPN.

Как организовать защищённый доступ при помощи VPN

Кому нужен VPN?

На март 2017 г. доля вакансий о работе с удаленным доступом, размещенных на hh.ru составляла 1,5% или 13 339 вакансий. За год их число удвоилось. В 2014 г. численность удаленных сотрудников оценивалась в 600 тыс. чел или 1% от экономически-активного населения (15–69 лет). J’son & Partners Consulting прогнозирует, что к 2018 г. около 20% всех занятых россиян будут работать удаленно. Например, до конца 2017 г. Билайн планирует перевести на удаленное сотрудничество от 50% до 70% персонала.

Зачем компании переводят сотрудников на удаленку:

Мы для себя открыли потребность в VPN более 10 лет назад. Для нас мотиватором предоставления VPN доступа сотрудникам была возможность оперативного доступа в корпоративную сеть из любой точки мира и в любое время дня и ночи.

Путь выбора идеального VPN решения

Вариантов решений достаточно много. Зачастую решение стоит принимать исходя из того, какое оборудование и софт уже используются в компании, навыком настройки какого ПО обладает системный администратор. Начну с того от чего мы отказались сразу, а затем расскажу что мы попробовали в на чем мы в итоге остановились.

VPN в роутерах

Так называемых “китайских решений” на рынке много. Практически любой роутер имеет функциональность встроенного VPN сервера. Обычно это простое вкл/выкл функционала и добавление логинов паролей для пользователей, иногда интеграция с Radius сервером. Почему мы не стали рассматривать подобное решение? Мы прежде всего думаем о своей безопасности и непрерывности работе сервиса. Подобные же железки не могут похвастаться ни надежной защитой (прошивки выходят обычно очень редко, или не выходят в принципе), да и надежность работы оставляет желать лучшего.

VPN Enterprise класса

Если посмотреть на квадрат Гартнера то на VPN рынке уже давно лидирующие позиции занимают компании, которые производят сетевое оборудование. Juniper, Cisco, Check Point: все они имеют комплексные решения решения, в составе которых есть и VPN сервис.

Минусов у подобных решений, пожалуй, два. Первый и главный — высокая стоимость. Второй — скорость закрытия уязвимостей оставляет желать лучшего, а если не платить ежегодные взносы за поддержку, то обновлений безопасности ждать не стоит. Не так давно появился и третий момент — закладки, встроенные в ПО крупных сетевых вендоров.

Microsoft VPN

10 лет назад мы были компанией, ориентированной прежде всего на Windows. Microsoft предлагает бесплатное решение для тех, у кого вся инфраструктура построена на их базе. В простых случаях настройка не вызывает сложностей даже у начинающего системного администратора. В нашем случае мы хотели выжать из VPN все с точки зрения безопасности, соответственно, использование паролей было исключено. Мы естественно хотели использовать сертификаты вместо паролей и для хранения ключевой пары использовать свой продукт Рутокен ЭЦП. Для реализации проекта нам нужно было: контроллер домена, радиус сервер и правильно поднятая и настроенная инфраструктура PKI. Подробно на настройке я останавливаться не буду, в интернете есть достаточно много информации по данным вопросам, а правильная настройка PKI вообще может потянуть на десяток статей. Первым протоколом, который мы использовали у себя, был протокол PPTP. Долгое время данный вариант VPN нас устраивал, но в конечном итоге нам пришлось отказаться от него по двум причинам: PPTP работал далеко не везде и мы начинали пользоваться не только Windows, но и другими операционными системами. Поэтому мы стали искать альтернативы. Замечу, что поддержка PPTP не так давно была прекращена apple. Для начала мы решили посмотреть, что еще из протоколов может предложить на Microsoft. SSTP/L2TP. SSTP нас устраивал всем, за исключением того, что он работал только на Windows. L2TP данным недостатком не обладал, но его настройка и поддержание его в работе показались нам достаточно затратными и мы решили попробовать альтернативы. Хотелось более простого решения, как для пользователей, так и для администраторов.

OpenVPN

Мы в компании “Актив” искренне любим open source. Выбирая замену Microsoft VPN мы не могли обойти стороной решение OpenVPN. Основным плюсом для нас было то, что решение «из коробки» работает на всех платформах. Поднять сервер в простом случае достаточно просто. Сейчас, используя docker и, к примеру готовый образ, это можно сделать за несколько минут. Но нам хотелось большего. Нам хотелось добавить в проект интеграцию с Microsoft CA, для того, чтобы использовать выданные ранее сертификаты. Нам хотелось добавить поддержку используемых нами токенов. Как настраивать связку OpenVPN и токены описано к примеру вот в этой статье. Сложнее было настроить интеграцию Microsoft CA и OpenVPN, но в целом тоже вполне реализуемо. Получившимся решением мы пользовались около трех лет, но все это время продолжали искать более удобные варианты. Главной возможностью, которую мы получили, перейдя на OpenVPN, был доступ из любой ОС. Но остались еще две претензии: сотрудникам компании нужно пройти 7 кругов ада Microsoft CA для выписывания сертификата, а администраторам по-прежнему приходилось поддерживать достаточно сложную инфраструктуру VPN.

Рутокен VPN

У нас есть знание, как использовать токены в любых операционных системах, у нас есть понимание, как правильно готовить инфраструктуру PKI, мы умеем настраивать разные версии OpenVPN и мы имеем технологии, которые позволяют управлять всем этим удобным для пользователя образом из окна браузера. Так возникла идея нового продукта.

Настройка Рутокен VPN

Мы действительно постарались сделать настройку простой и понятной. Вся настройка занимает всего несколько минут и реализована как мастер начальной настройки. На первом шаге нужно настроить сетевые настройки устройства, думаю комментарии здесь будут лишними.

На втором шаге нужно ввести название компании и подождать несколько минут, пока устройство произведет настройку встроенного центра сертификации.

Третьим шагом необходимо настроить сам VPN сервис. Указать внешний IP, на который будет происходить подключение. Выбрать тип шифрования и адресацию сети.

Четвертым шагом настройки мы создаем локальных пользователей, или добавляем их из AD

На этом настройку можно считать завершенной, все остальные действия может произвести сам сотрудник (хотя все может сделать и администратор).

Личный кабинет сотрудника

После того, как администратор добавил пользователей, сотрудник может воспользоваться порталом самообслуживания.

В зависимости от операционной системы и браузера сотрудника, понадобится установить плагин и расширение для браузера, которые необходимы для работы с токенами.

После установки плагина/расширения нам остается лишь сгенерировать сертификат себе на Рутокен ЭЦП.

И установить клиент под нужную операционную систему:

Как все это работает?

Немного об аппаратной части. Изначально мы долго думали, какую “базу” использовать для нашего решения, так как нужно было соблюдать баланс между стоимостью, удобством, производительностью. После исследований, что предлагается на рынке, мы остановились на двух вариантах реализации и дальнейшего распространения решения:

Итак, теперь рассмотрим то, как работает наше решение. Первично хочется напомнить, что у нас реализована двухфакторная аутентификация. В качестве носителей клиентских закрытых ключей и сертификатов используются токены собственного производства, а также программное обеспечение для работы с ними.

Но изначально, нам все же нужно осуществить настройку сервисов, которые требуются для корректной работы продукта. Настройка сервисов осуществляется на текущий момент специалистами нашей компании в полуавтоматическом режиме. Это значит, что автоматизирован процесс деплоя программного обеспечения и первичных настроек, но инициализация данного процесса пока остается привилегией человека. Во время первичной настройки устанавливаются системные пакеты, python, django, OpenVPN, supervisor, OpenSSL и пр.

А что же дальше? Далее необходимо настроить всю инфраструктуру, которая собственно и отвечает в целом за безопасность. А именно: CA (центр сертификации), PKI (инфраструктура открытых ключей), выписать необходимые ключи и сертификаты.

Создание PKI и CA, а также формирование файла конфигурации OpenVPN-сервера, генерация ключей и выписывание сертификатов осуществляется уже после передачи продукта клиенту. Но это не значит, что для этого необходимо иметь какие-то специфические знания и прямой доступ к операционной системе. Все реализовано в бизнес-логике бэкенда системы администрирования, доступ к которой предоставляется через Web-интерфейс. От клиента требуется только ввести минимальный набор атрибутов (описано выше), после чего стартует процесс инициализации PKI и создания СА. Описывать конкретные вызовы системных команд смысла особого нет, так как уже давно все описано и разжевано до нас. Главное, что мы сделали — это автоматизировали данный процесс, избавив пользователя от необходимости обладать специфическими знаниями в администрировании.

Для работы с ключами и сертификатами мы решили не изобретать велосипед (хотя очень хотелось и до сих пор вынашиваем мысль его изобрести исходя из наших дальнейших планов развития продукта) и используем easy-rsa.

Самый долгий процесс при настройке инфраструктуры – это генерация файла Diffie-Hellman. Мы долго экспериментировали с параметрами и пришли к балансу “качество-производительность”. Хотя были мысли вообще избавиться от данного шага, нагенерировать таких файлов заранее, используя наши серверные мощности и просто “раздавать” их во время первичной инициализации. Тем более, что данные, содержащиеся в этом файле не являются приватными. Но пока мы оставили эти мысли для дальнейших “изысканий”.

Далее необходимо предоставить конечному пользователю механизм самостоятельного создания ключевых пар, формирования запросов на выписку сертификата в CA и собственно получение данного сертификата с записью на токен. А так же необходим клиент, позволяющий установить VPN-соединение с предварительной аутентификацией на токене.

Первую задачу мы решили благодаря нашему плагину который реализует функциональность электронной подписи, шифрования и двухфакторной аутентификации для Web- и SaaS-сервисов. Для того, чтобы выписать сертификат и записать его на токен, пользователь должен установить данный плагин, перейти по ссылке чтобы попасть в личный кабинет сервиса RutokenVPN, предварительно подключив токен к компьютеру (подробнее о плагине можно прочитать на нашем ресурсе )

При инициализации процесса выписывания сертификата, осуществляется запрос на токен для генерации ключевой пары а также запрос на выписку сертификата в CA. Приватный ключ записывается на токен, а запрос на выписку сертификата отправляется в СА, который в свою очередь осуществляет его выписывание и возвращает в ответе. После чего сертификат так же записывается на токен.

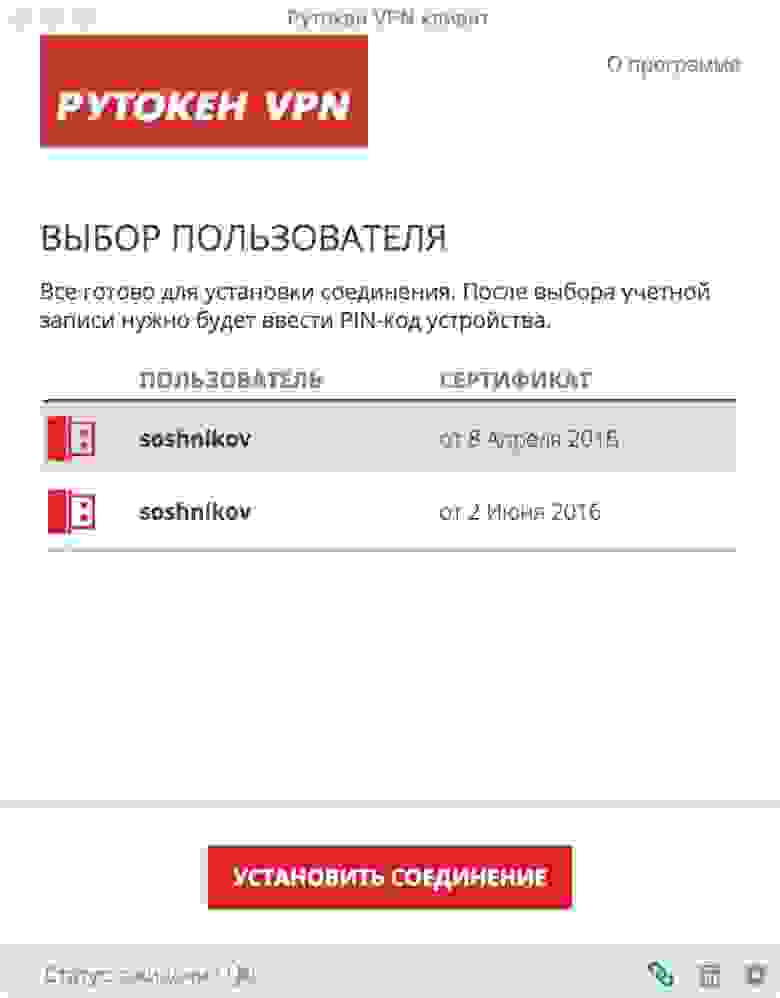

Почти все готово для установления VPN-соединения. Не хватает клиента, который “знает”, как работать с сервером и нашими токенами.

Наш клиент реализован на Electron. Кто не в курсе, что это за зверь, то если совсем кратко – возможность реализовать десктопное приложение, используя js, css и html. Не вдаваясь в подробности, клиент является неким “враппером” над OpenVPN-клиентом, позволяющим осуществлять его вызовы с нужными параметрами. Почему именно так? На самом деле нам было так удобней, хотя выбранное решение и накладывает определенные ограничения.

Так как мы используем токен как носитель ключевой информации, необходимой для аутентификации при установлении VPN-сессии, то нам нужно сконфигурировать OpenVPN-клиент для работы с ним. Провайдером PKCS#11 является библиотека собственной разработки для работы с нашими токенами, путь к которой и прописывается в настройках OpenVPN клиента. Подробнее о ней можно почитать здесь.

При запросе на установку VPN-соединения, запрашивается PIN-код ключа, при корректном вводе извлекается сертификат для аутентификации клиента, осуществляется хэндшейк клиента с сервером и устанавливается VPN-соединение. Знающие люди могут возразить, что не все так просто, но целью данного описания не является рассказать все тонкости работы OpenVPN, а только осветить основные моменты нашей реализации.

Немного о наших планах. Основное, над чем сейчас мы работаем — это реализация ГОСТ-шифрования. Уже пройден достаточно большой путь исследований, позволивший нам максимально приблизиться к ее реализации. В ближайшее время сможем удовлетворить интерес потенциальных клиентов в данной функциональности.

Защита информации в vpn-сетях

ИБ-аутсорсинг

на базе DLP-системы

Контроль исполнения документов

Мониторинг ИТ инфраструктуры

Защита бизнеса от мошенничества

Разработка требований к защите информации

Управление системами фильтрации электронной почты и веб-трафика

АУТСОРСИНГ DLP ДЛЯ ЗАЩИТЫ БИЗНЕСА

В ажность защиты информационных ресурсов компании очевидна – от этого напрямую зависит безопасность предприятия, его эффективность и рентабельность. Да и простому пользователю не очень приятно, когда его взламывают, засыпают спамом или блокируют на определенных серверах.

Существует множество продуктов и инструментов программного обеспечения, позволяющих обезопасить данные в Интернете от виртуальных атак злоумышленников. В определенных случаях удобнее и эффективнее всего для защиты информации, частной или корпоративной, применять VPN.

Что это такое

VPN расшифровывается как virtual private network, а переводится как «виртуальная частная сеть». По сути это локальная сеть, которая прокладывается через другую сеть – в нашем случае через Интернет. В результате создается туннель для защищенных каналов, по которым пользователи на расстоянии могут обмениваться информацией, сохраняя полную конфиденциальность и безопасность. Информация предварительно зашифровывается и проверяется на безопасность (отсутствие вирусов). Это важный момент в создании полноценной защиты.

Также пользователи, подключившие впн, могут посещать ранее заблокированные провайдером сайты. Поскольку VPN-сервера в большинстве случаев находятся за границей, можно зайти незамеченным фактически на любой сайт той страны или того провайдера, которые блокируют IP пользователя.

По какому принципу работает VPN

Сети VPN работают по следующему принципу:

В этом случае реальный IP пользователя меняется на любой другой, то есть, истинная локация пользователя зашифровывается.

Обычно коммуникации в сети Интернет осуществляются по открытым каналам связи, часто с использованием незащищенных протоколов. Для корпоративной сети это не очень безопасно, особенно, если офисы организации разбросаны по разным регионам и значительно удалены от основного. Способ передачи данных по незащищенным каналам создает риск утечки информации.

Частная сеть впн создает зашифрованный канал, внутри которого офисы или отдельные сотрудники могут обмениваться необходимой информацией. Она будет надежно защищена от несанкционированного использования посторонними. При этом расходы компании на содержание уже имеющейся корпоративной сети существенно сократятся.

Как происходит защита данных при передаче в этом случае:

Внешне туннель защищенных каналов выглядит так, как если бы одна сеть была подключена к другой посредством роутера или проводов. Провайдер будет видеть подключение к какой-то одной сети и обмен данными, но какими именно – нет. Они остаются защищенными и недоступными для общего пользования, информацию увидят только участники VPN.

Информация не будет передана от одного впн-агента к другому, если она не прошла проверку на безопасность и соответствие по таким параметрам:

Таким образом VPN будет работать только в том случае, если соблюдена политика безопасности и защиты информации.

Чем полезны VPN для предприятия. Преимущества использования

Сегодня предлагаются десятки различных впн-сервисов. Глобального различия между ними нет. Они отличаются только скоростью подключения и абонентской платой.

Благодаря использованию частных сетей VPN организация получает ряд преимуществ, основные из них:

Но самое главное – компания получает быстрый безопасный Интернет с каналами, открытыми только для внутренних нужд.

По статистике консалтинговых компаний, более 20% россиян на конец 2018 года работали удаленно. В 2019 году показатель увеличился уже до 31%. Это означает, что потребность в защищенных сетях для беспрепятственного доступа к операционным системам организации растет и будет расти. Сетевым компаниям удобнее и дешевле нанимать удаленных сотрудников, чем арендовать офисы в разных уголках страны.

Недостатки

Для тех, кто не хочет или не может себе позволить установку дорогого программного обеспечения для защиты данных, использование VPN станет прекрасной альтернативой. Однако эта система защиты информационных ресурсов предприятия работает не всегда.

В каких случаях впн бессильна:

Особенности выбора и установки

Существуют десятки VPN, лицензированных и без лицензии. Как правило, достойные продукты имеют минимум две версии на выбор: платную и бесплатную. Некоторые сервисы предлагают впн различных уровней мощности. Чем больше мощность, тем выше абонентская плата.

Обычно перед покупкой лицензированного пакета VPN пользователь получает от 3 до 10 дней бесплатного тестирования. Также существуют скидки при оплате годового обслуживания и гарантия возврата денег в случае, если сервис работает некачественно.

Что стоит учесть при выборе впн в первую очередь:

Самым сложным моментом в использовании впн является настройка. Опытный пользователь может справиться своими силами. Но надежнее и быстрее доверить процесс специалисту. Достаточно настроить VPN-агент один раз, и потом он будет автоматически активироваться при каждом включении ПК и выходе в Интернет.

Что еще нужно знать

В последнее время на рынке появились роутеры со встроенным VPN. Например, компания Intel выпускает криптографические маршрутизаторы с встроенным впн-агентом Express VPN. Однако этот вариант не подходит для мобильных пользователей, которые работают с ноутбука или планшета и заходят в Интернет, где угодно.

Есть также браузеры, например, Opera, которые уже имеют встроенные VPN. Но тут нужно учитывать, что вы не сможете сами выбрать продукт, он уже установлен по умолчанию. И если вам не подойдет его качество, все равно придется покупать и настраивать новый.

Также при выборе VPN следует учитывать способ шифрования информации. Сегодня используется два основных:

По мнению экспертов, использование частной виртуальной сети имеет большие перспективы и является отличным решением вопросов, связанных с защитой информации компании и снижением расходов на коммуникации с удаленными пользователями. С помощью локальных сетей VPN можно обеспечить безопасную передачу данных от отправителя к получателю, и наоборот, даже если они находятся на разных континентах. При этом расходы на коммуникационные связи будут значительно ниже, чем при использовании IP-телефонии и других стандартных инструментов связи.