Dhcp with fallback что это

Инструкции по настройке MikroTik

Настройка MikroTik CSS326-24G-2S+RM, коммутатор L2

С момента выпуска коммутатор MikroTik CSS326-24G-2S+RM стал настолько популярным, что стал частым решением при коммутации сети. Специалисты Настройка-Микротик.укр провели более 10-ти инсталляций данного коммутатора, с которыми можно ознакомится в разделе “Проекты по установке и настройке MikroTik“.

Технические характеристики

MikroTik CSS326-24G-2S+RM — это управляемый коммутатор 2-го уровня (Layer 2) на 24 Ethernet порта и 2 SFP+ порта для подключения оптики. Оптические порты поддерживают SFP модули 1.25G и 10G.

Устройство работает на свитч-чипе Marvell DX под управлением операционной системы MikroTik SwOS. Настройка выполняется через Web-интерфейс.

CSS326-24G-2S+RM обеспечивает следующие возможности:

Питание подается на устройство с помощью блока питания или через первый Ethernet порт по технологии Passive PoE с напряжением 10-30В.

Крепления «ушки» позволяют установить коммутатор в 19-дюймовый серверный шкаф или стойку.

Возможности MikroTik CSS326-24G-2S+RM

Это MikroTik

Стоимость

Поддержка VLAN

Настройка MikroTik CSS326-24G-2S+RM

Нужно настроить MikroTik CSS326-24G-2S?

Мы поможем настроить: маршрутизатор(роутер), точку доступа или коммутатор.

Базовая настройка коммутатора MikroTik CSS326-24G-2S+RM будет включать набор настроек, для использования в локальной сети.

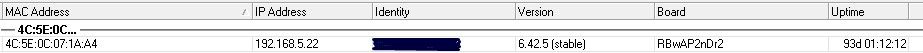

Подключение к MikroTik CSS326-24G-2S+RM через WinBox

На коммутаторе MikroTik CSS326-24G-2S+RM активирован протокол Mikrotik Discovery Protocol, который позволяет обнаружить устройство через привычную для оборудования MikroTik утилиту – WinBox.

Эта утилита обнаружит устройство независимо от назначенного ему адреса. Чаще всего это 192.168.88.1, но и встречаются варианты когда ip адрес = «0.0.0.0». В этом случае подключение происходит по MAC адресу устройства. Кроме этого Winbox отображается все найденные устройства MikroTik в сети, а также дополнительную информацию(версия прошивки, UpTime):

данные для подключения по умолчанию

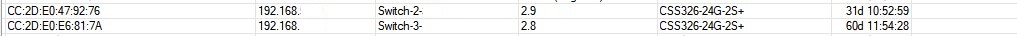

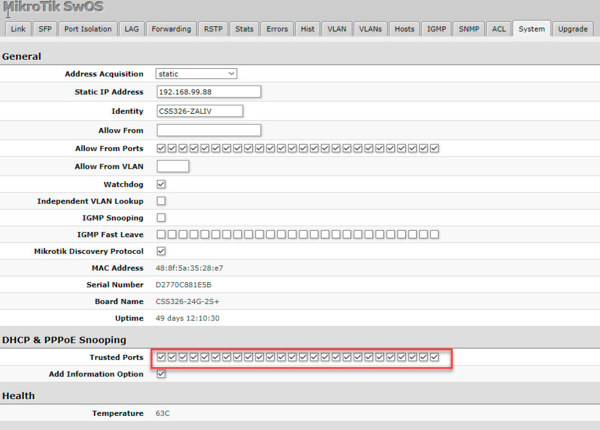

Описание настроек MikroTik CSS326-24G-2S+RM

Управляемый коммутатор L2 это устройство с минимальным набором настроек. Ниже будет произведено описание тех настроек, которые могут пригодиться для интеграции устройства в существующую сеть:

Address Acquisition

Static IP Address – значение статического IP адреса;

Identity – идентификатор устройства;

Allow From – доступность админ. панели с конкретного IP адреса;

Allow From Ports – доступность админ. панели с конкретного порта;

Allow From VLAN – доступность админ. панели с конкретного VLAN;

Watchdog – перезагрузка коммутатора в случае зависания;

Mikrotik Discovery Protocol – автообнаружение устройства;

Password Change – раздел для обновление учётной записи администратора. Логин учётной записи изменить нельзя.

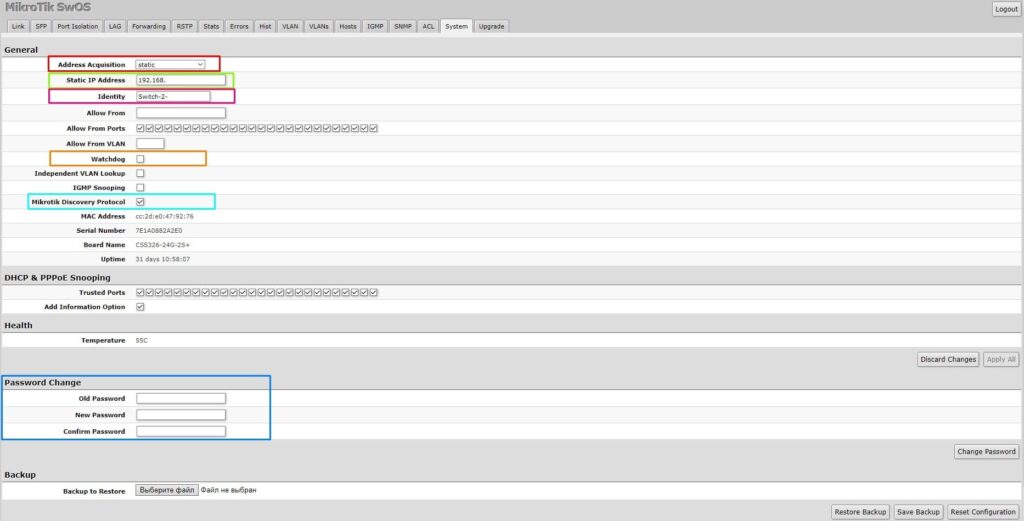

Обновление прошивки в MikroTik CSS326-24G-2S+RM

Раздел Upgrade предоставляет два инструмента для обновления прошивки в MikroTik CSS326-24G-2S+RM – ручной и автоматический. Но на практике оказывается, что обновить коммутатор MikroTik CSS326-24G-2S+RM не так уж просто. Кнопки банально не отрабатывают сценарий. Существуют различные методы по понижению прошивки до 2.0(или 2.1), а потом обновлении до 2.10, но этот “костыль” вряд ли имеет аргументированные обоснования. Как правило с коммутатором проблем не возникает.

Настройка VLAN

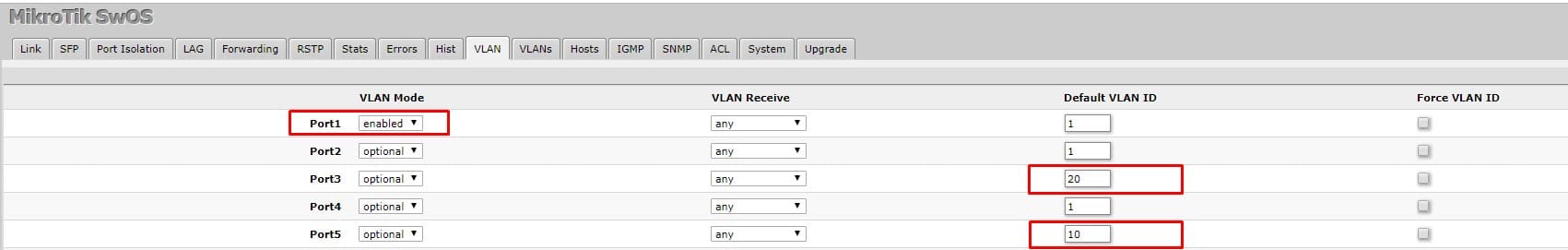

Для настройки VLAN в коммутаторе MikroTik CSS326-24G-2S+RM нужно посетить две вкладки VLAN и VLANS, обозначив Port1 как тегированный(trunk), а Port3 и Port5 как нетегированные(access):

VLAN Mode = enabled – обозначаем порт как тегированный(trunk).

VLAN Receive = any – фильтр, которым можно резать тегированые и не тегированые пакеты.

Default VLAN ID – устанавливается значение самого VLAN.

Для обозначение нетегированного(access) порта нужно установить VLAN Mode = optional и задать Default VLAN ID равный метке VLAN ID.

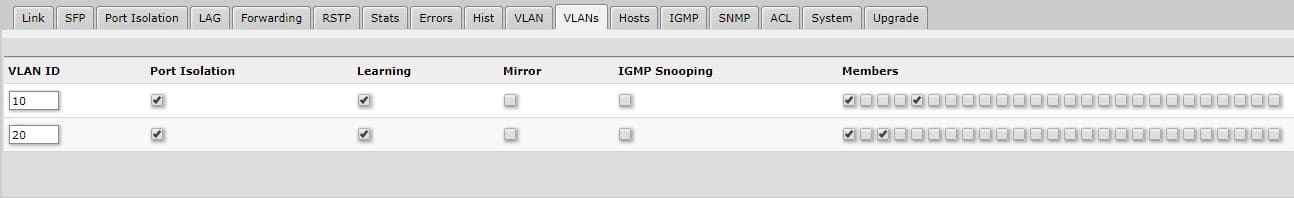

VLAN ID – указать VLAN, который будет на портах Members.

Другие возможности коммутатора MikroTik CSS326-24G-2S+RM

Остальные разделы SwOS будут иметь ознакомительный характер, т.к. на практике редко применяются, но в виде дополнения к основным настройкам имеют право быть озвученными.

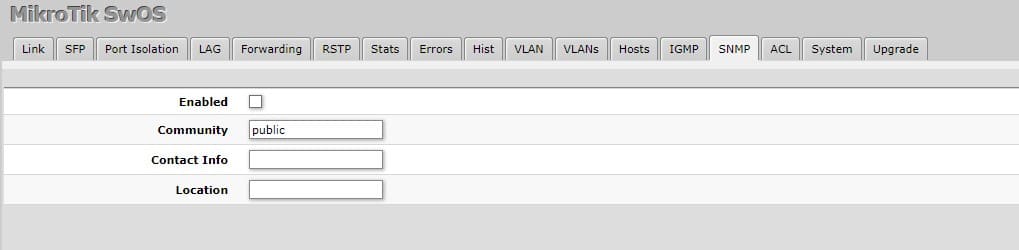

Активация SNMP v1, для подключение к системам мониторинга

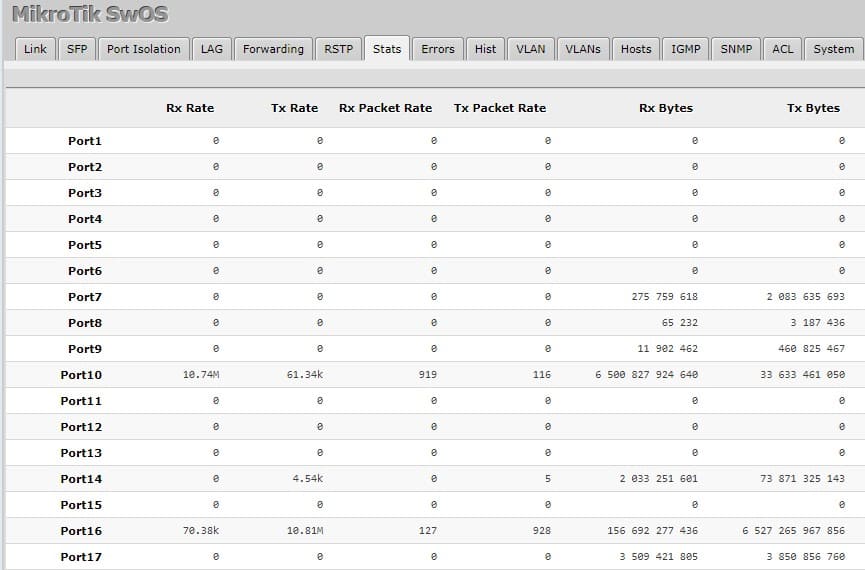

Статистика потребляемого трафика по портам

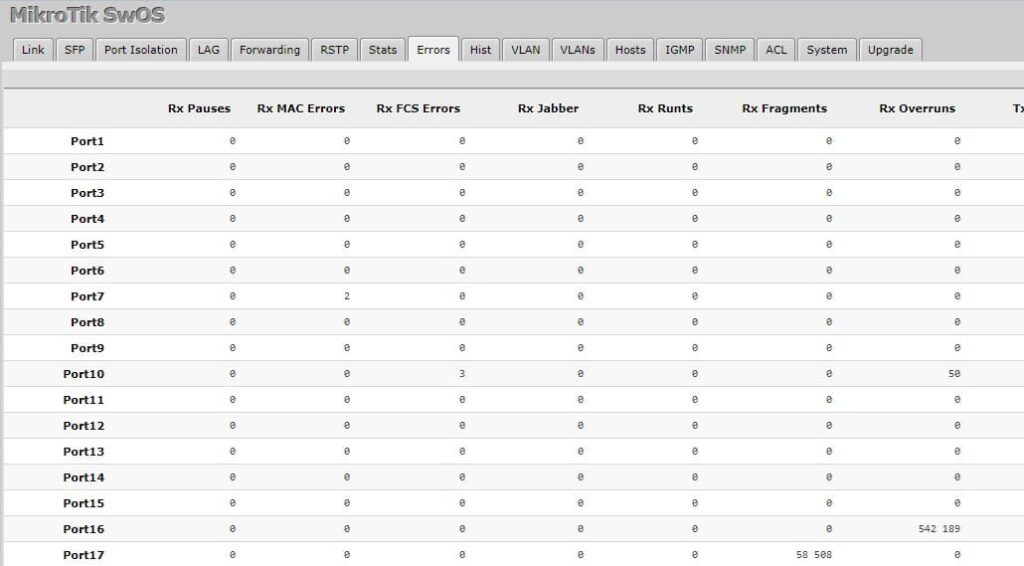

Ошибка в портах

На практике это раздел часто помогал выловить в сети “плохие” узлы, которые занимались флудом в сеть или имели ошибки на сетевом интерфейсе. К примеру такой ПК мог отключаться и подключиться к сети самостоятельно.

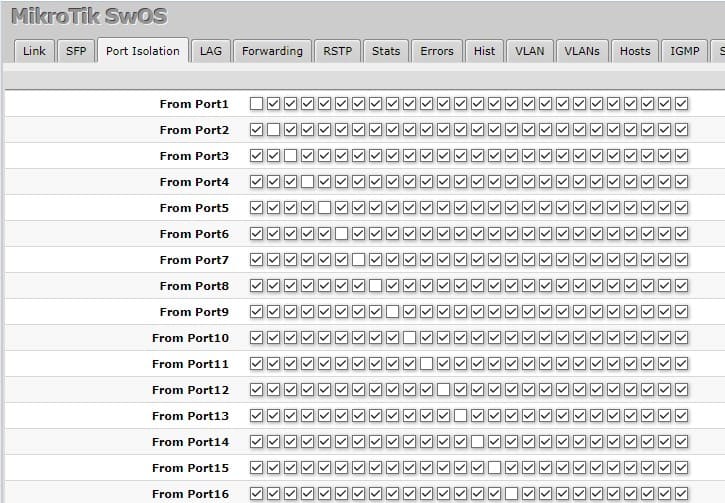

Изолирование портов

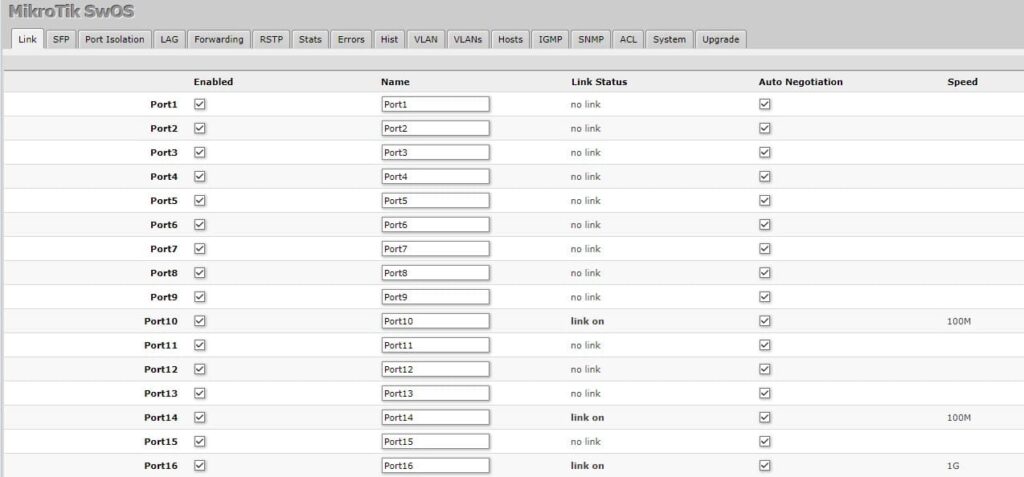

Список активных портов

Есть вопросы или предложения по настройке MikroTik CSS326-24G-2S+RM? Активно предлагай свой вариант настройки! Оставить комментарий →

Отстрел чужих DHCP-серверов на коммутаторе MikroTik CRS

Итак, подопытный аппарат CRS125-24G-1S установлен на доступе. С некоторых пор изредка на пользовательские устройства стали выпадать посторонние IP-адреса. Естественно возникла задача «найти и обезвредить». В стандартном арсенале RouterOS есть инструмент «DHCP-server Alert», способный вызывать некие действия при обнаружении в сети стороннего DHCP-сервера.

Отлично? Пожалуй. Только инструмент при ближайшем рассмотрении оказался не слишком информативный. Чтобы понять почему, рассмотрим типичную архитектуру маршрутизирующего оборудования MikroTik (картинка из вики):

По сути основная часть устройства делится на две:

1) програмно-конфигурируемый свитч, осуществляющий коммутацию на максимальной скорости;

2) CPU отвечающий за маршрутизацию, фильтрацию а также умеющий осуществлять коммутацию на программном уровне, медленнее и более ресурсоёмко.

IP-сервисы на таком устройстве, само собой висят на верхнем уровне. На Master-интерфейсе восходящем к CPU Routerboard или на программном бридже. Там и живет DHCP-сервер и его служба алертов. Все виденные мною ранее решения имели также два недостатка вытекающие из этой архитектуры:

1) Фильтрация трафика от злодея выполнялась на бридже, через «use ip firewall» и отнимала без того скудные ресурсы CPU;

2) Злодей подключенный к свитчу продолжал неконтролируемо пакостить абонентам на соседних портах этого свича.

Например, абоненты висящие на port2 и port3 всё равно продолжали получать бяку прилетающую со стороны port4. Но всё изменилось, когда у MikroTik появилась линейка CRS — ребята установили более мощный и функциональный свитч-чип, который я и решил попытаться использовать, победить и сохранить ресурсы CPU.

Шаг №1

Кхм. Сколько у нас портов? 24? Ладно. Я иду искать…

Шаг №2

Я пошел другим путем, создав локальную переменную с нормально интерпретируемым именем:

Как известно, настоящий джедай использует силу, а настоящий инженер использует мозг. Поэтому, идея тупо полностью отрубить найденный порт была мною отброшена — а вдруг за этим портом сидит несколько пользователей и/или устройств? К счастью свитч-чип в MikroTik CRS позволяет делать MAC-Based-Vlan. Решение пришло тут же — выделить трафик от злодея по MAC и завернуть в отдельный неиспользуемый Vlan. В итоге, получился компактный скрипт, надежно отключающий от сети чужое устройство с поднятым на нём DHCP-сервером.

Вызов алерта и скрипта у меня прописан следующим образом:

Спасибо, что дочитали до конца. Надеюсь, вам это когда-нибудь пригодится.

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Очень часто многие начинающие администраторы оказываются удивлены: как же так при всем современном уровне развития сетей и многочисленных уровнях безопасности такой простой процесс как получение IP-адреса оказывается никак не защищен от стороннего вмешательства. Но более подробно изучив работу протокола DHCP приходит понимание, что какой-либо защиты на уровне протокола получить невозможно. Оказавшись в новой сети (или в старой, с истекшим сроком аренды) узел не имеет ни малейшего понятия о том, где он находится, поэтому запрашивает сетевые настройки с помощью широковещания и готов принять их от того, кто предложит первым.

Это вызывает массу проблем, если вдруг в сети появляется чужой DHCP-сервер. Это не обязательно злонамеренные действия, пользователи могут подключить роутер банально не тем портом или настройки устройства могут быть сброшены по умолчанию, что также приведет к включению неавторизованного DHCP.

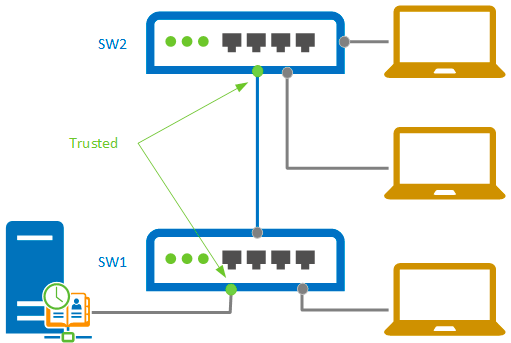

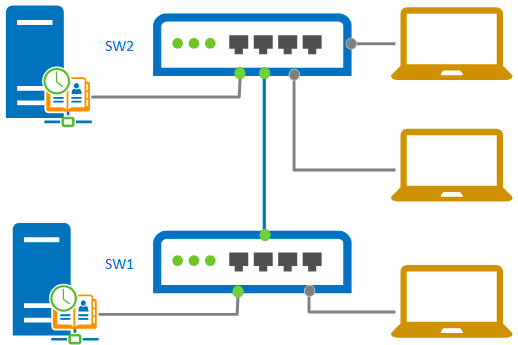

Давайте рассмотрим следующую схему:

Но вот в нашей сети появился второй коммутатор SW2, который соединен с SW1 транзитным линком между вторыми портами. Если на втором коммутаторе DHCP Snooping отключен, то подключенные к нему узлы не имеют защиты от подмены DHCP-сервера, если же мы его включим, то нужно будет указать доверенный порт. В данном случае им будет порт транзитного линка под номером два, так как именно на него будут приходить DHCP-ответы.

Также это понадобится вам, если вы используете опцию 82, которая позволяет указать DHCP-серверу в какой порт какого коммутатора присоединен клиент, запрашивающий IP-адрес. Причем данную информацию в пакет запроса добавляют сами коммутаторы.

Коротко итоги: для нормальной работы DHCP Snooping делаем доверенными все транзитные порты, соединяющие между собой коммутаторы, порты доступа, куда подключены конечные участники сети доверенными быть не должны, кроме тех, к которым подключены собственные DHCP-сервера.

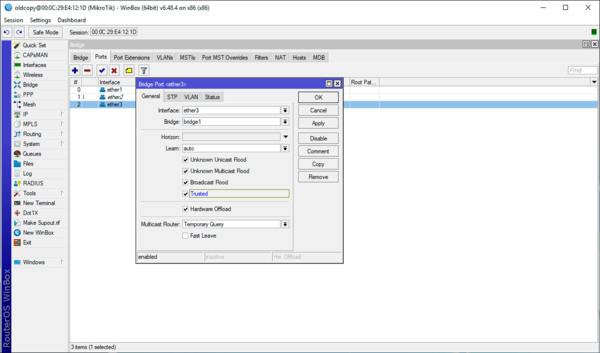

DHCP Snooping в RouterOS

DHCP Snooping в Mikrotik реализован в самых общих чертах, но даже это все равно лучше, чем ничего. В RouterOS он реализован на базе сетевого моста (bridge), но при этом имеет ряд оговорок:

Важно! Аппаратно DHCP Snooping поддерживается только устройствами CRS3xx, на устройствах CRS1xx and CRS2xx может быть настроен только с VLAN-фильтрацией. На прочих устройствах поддерживается вместе с hardware offloading, но при этом на мосту не должно быть VLAN-фильтрации.

Что касается виртуальных сред, то в рамках подготовки данной статьи мы использовали RouterOS x86 и RouterOS CHR, в обоих из них DHCP Snooping на мостах работал нормально.

Для того, чтобы включить DHCP Snooping перейдем в Bridge, откроем свойства нужного моста и установим там одноименный флаг, там же, при необходимости, можно включить опцию 82.

DHCP Snooping в SwOS

В отличие от RouterOS возможности SwOS более ограничены, но и устройства с SwOS более дешевы, далее мы рассмотрим возможности CSS326-24G, недорогого и популярного управляемого коммутатора от Mikrotik.

Здесь мы в очередной раз можем убедиться, что Mikrotik не является «Cisco для бедных» или иной сетевой панацеей, но это вполне уверенные лидеры своего ценового сегмента, представляющие достаточно богатые возможности за вполне умеренные деньги.

Дополнительные материалы:

Mikrotik

The Dude

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

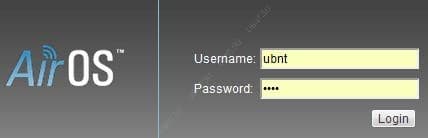

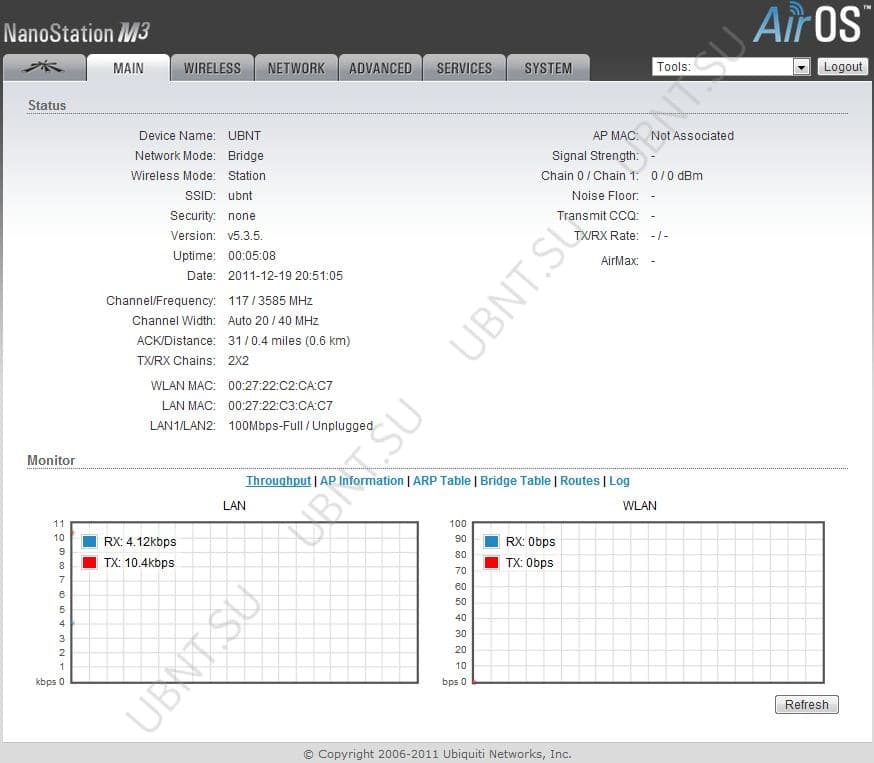

Инструкция Ubiquiti NanoStation M3

Комплектация

NanoStation M2

Ubiquiti NanoStation M2 — точка доступа для прокладки беспроводных мостов на расстояние 10 и более километров. Может работать в режиме моста, точки доступа, репитера. Быстро настраивается при помощи набора фирменных утилит AirOS с простым и понятным интерфейсом.

NanoStation M5

Ubiquiti NanoStation M5 — одно из самых удачных решений для передачи трафика на большие расстояния. Благодаря производительному процессору и большому объему оперативной памяти, точка доступа на базе устройства способна без труда обслуживать клиентов небольшой сети.

NanoStation Loco M2

Универсальное Wi-Fi устройство Ubiquiti NanoStation Loco M2 легко решает основные задачи по передаче данных на дальние расстояния. Выполненная в компактном корпусе точка доступа быстро устанавливается на вертикальную поверхность при помощи универсального монтажного узла оригинальной конструкции.

NanoStation Loco M5

NanoStation Loco M5 — мощная точка доступа работающая на частоте 5 ГГц и способная поддерживать беспроводные мосты на расстояние 5 километров и более. Устройство может быть использовано в качестве ретранслятора, моста или производительной точки доступа.

NanoStation Loco M9

NanoStation Loco M9 — предназначена для доставки трафика на расстояние порядка 5 км. В качестве передатчика устройство использует производительную радиочасть, мощностью 600 мВт. В корпус Loco M900 интегрирована новая панельная антенна с углом развертки равным 60°.

NanoStation 5AC

NanoStation AC – новое поколение точек доступа серии, с поддержкой фирменного поллингового протокола AirMax AC. Как и оборудование предыдущих ревизий, NanoStation AC является по-настоящему универсальным устройством, которое может быть использовано в самых разных ситуациях.

NanoStation Lосо 5AC

Страница Ubiquiti

AirMax это запатентованная Ubiquiti технология TDMA поллинга. AirMax обеспечивает лучшую устойчивость от помех и увеличивает максимальное количество пользователей, которые могут быть подключены к устройству (при условии, что все устройства поддерживают AirMax)

AirMax Priority— (для Station и Station WDS) Эта функция определяет размер временных интервалов назначеных каждому клиенту. Чем больше приоритет тем больше временной интервал для передачи.

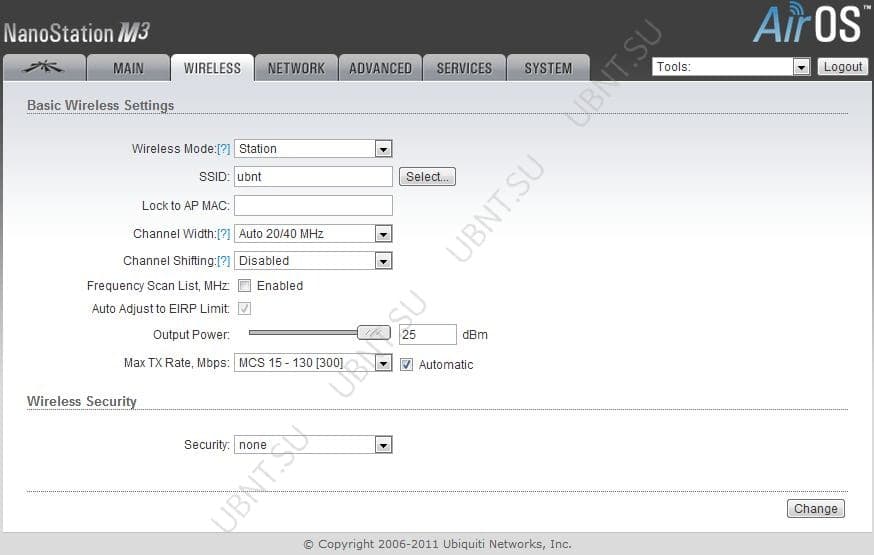

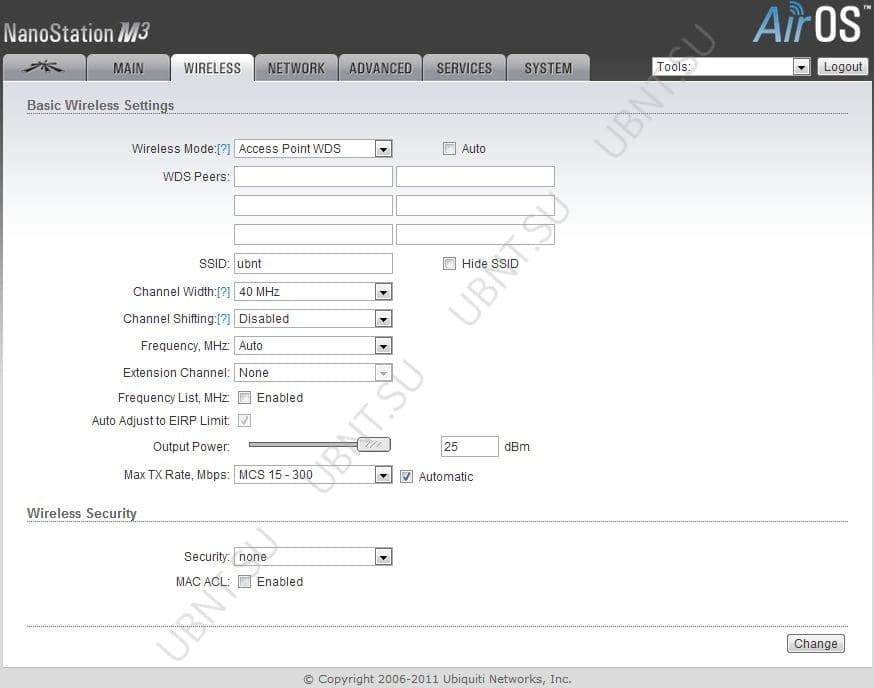

Вкладка WIRELESS

Wireless Mode— безпроводные режим работы устройства

Access Point с уникальным SSID, которая перенаправляет весь трафик на LAN интерфейс.

Access Point WDS.Station WDS режим совместим с WPA/WPA2 шифрованием. Режим Station WDS – Bridge является полностью прозрачным для всех протоколов второго уровня.

WDS Peers— укажите МАС-адреса WDS устройства в полях WDS Peers. Один MAC-адрес для режима точка-точка, до шести WDS могут быть указаны для использования соединения точка-многоточка.

SSID— идентификатор используется для 802.11 беспроводной сети в режиме Access Point или Access Point WDS. Устройства, соединенные с базовой станцией, будут получать широковещательные пакеты от точки доступа с данным SSID.

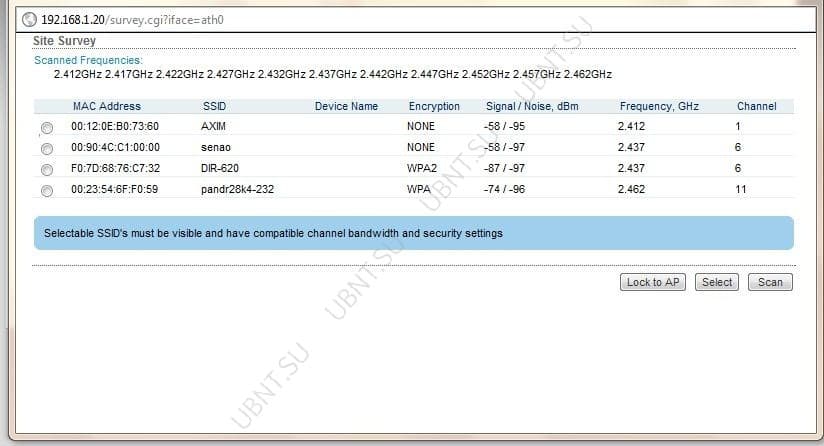

Доступные точки доступа можно посмотреть с помощью кнопки «Select» (не для режима Access Point), Выберите точку доступа из списка и нажмите кнопку «Select» дляподключения к ней. Кнопка «Scan», обновляет список доступных беспроводных сетей.

Lock to AP MAC— устанавливается на Station и Station WDS, в случае несколких базовых станций с одинаковым SSID зная ее MAC можно подключиться к нужной и избежать переключения на другую базовую станцию.

Country Code— страна, где планируется использовать это устройство.

Channel Shifting— можно сместить частоту канала относительно стандартной. Преимущества данной функции это существенное увеличение безопасности сети. C hannel-shifting, позволяет сделать невидимыми сети WI-Fi организованные на оборудовании Ubiquiti.

Frequency, Mhz— выбор частоты канала в режиме Access Point. О пци я «Auto» выбирает канал опираясь на текущем использовании и уровне шума на момент включения/перезагрузки устройства.

частота установлена в режим «Auto», анализироваться будут только перечисленные в списке частоты

В AirSelect будут использованы те каналы которые указаны в списке.

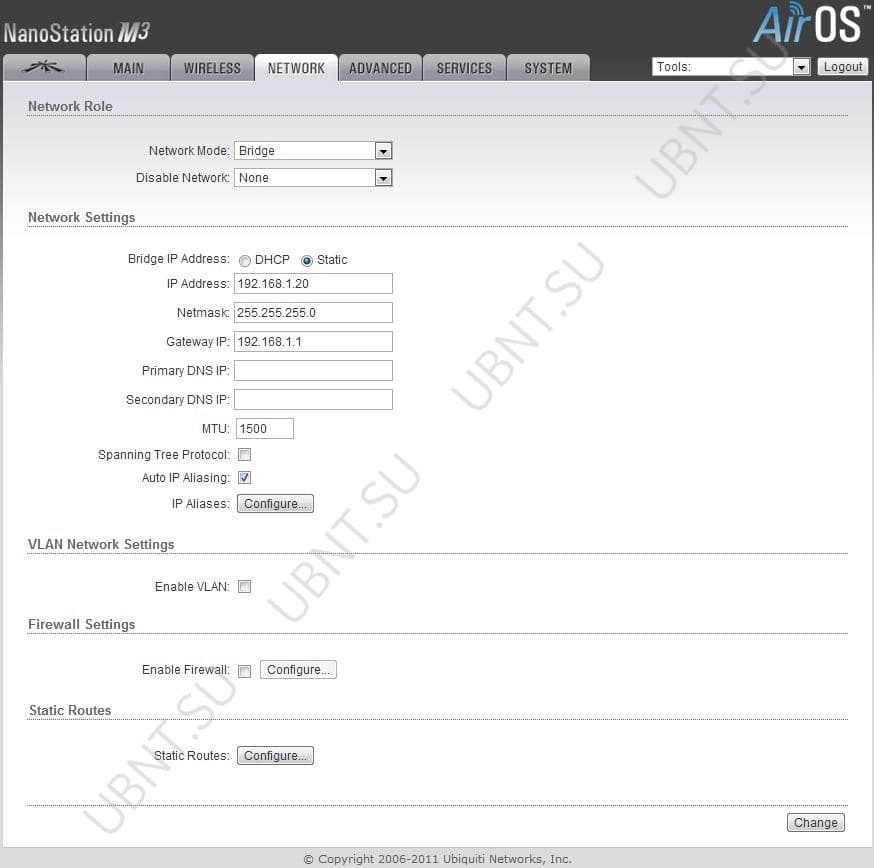

Bridge Mode— режиме моста Nanostation пропускаe т все п акеты данных от одного сетевого интерфейса к другому. П олностью прозрачное решение. WLAN и LAN интерфейсы принадлежат к одному сегменту сет и

Bridge IP Address— устройству можно назначить статический адрес или получать его автоматически по DHCP.

Должен быть выбран один из способов присвоения IP адреса:

Spanning Tree Protocol— взаимосвязанные мосты образовывают сети используя IEEE 802.1d Spanning Tree Protocol (STP) созданный для нахождения кратчайшего пути и локализации и отключения петель в топологии сети.

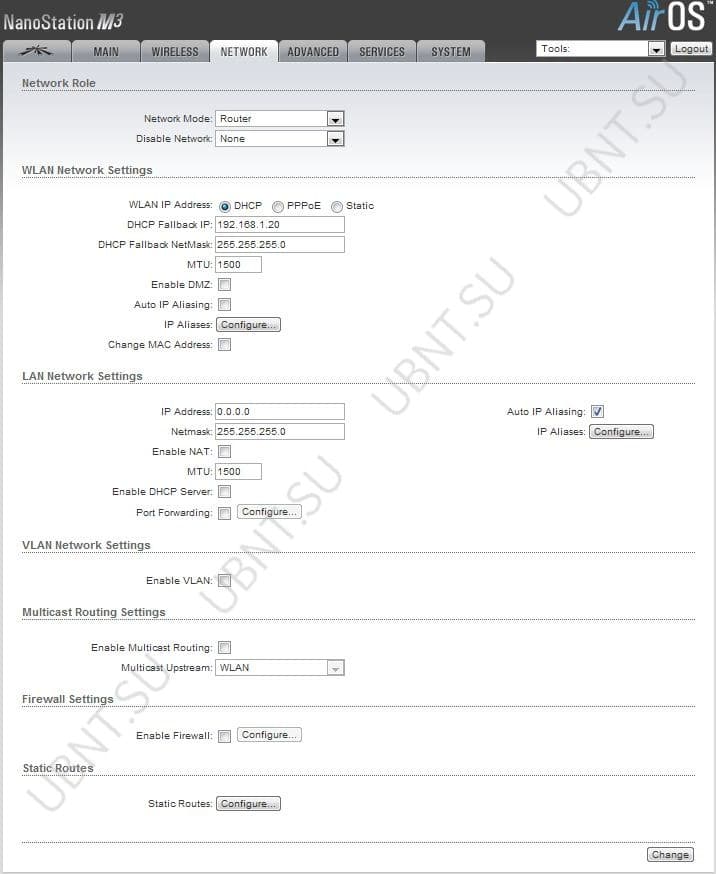

Router mode

Router mode— В режиме роутера, роли LAN и WLAN интерфейсов согласуются относительно режима Wireless:

AP/AP WDS— Беспроводной интерфейс и беспроводные клиенты считаются локальными, а Ethernet интерфейс подключается к внешней сети;

Station/Station WDS— Беспроводной интерфейс и беспроводные клиенты считаются внешней сетью, а Lan интерфейс и все подключенные к нему внутренней сетью.

Проводные и беспроводные клиенты маршрутизируются из внутренней сети во внешнюю по умочанию. NAT- работает.

WLAN Network Settings

MTU— определяет максимальный размер пакета байт, который может быть передан на канальном уровне.

Enable DMZ— эта зона может быть включена и использоваться как место, где можно разместить такие сервисы как Web, Proxy,E-mail серверы таким образом, чтобы они могли обслуживать локальную сеть и быть изолированными от нее для высокой безопасности.

DMZ Management Port— порт веб интерфейса для устройства используемый для хост устройства если опция DMZ Management Port активирована.

DMZ IP— подключенный к внутренней сети хост, указанный в поле DMZ IP адрес будет доступен из внешней сети.

PPPoE

PPPoE Username – имя пользователя для подключения к серверу (на PPPoE сервере должны быть соответствующие настройки);

PPPoE Password – пароль для подключения к серверу.

PPPoE MTU/MRU – максимальный размер байтах передаваемого/принимаемого блока данных инкапсулируемого трафика проходящего через PPP туннель.

PPPoE Encryption – включение/ выключение использования шифрования MPPE

Netmask— адресного пространства для конкретного IP Aliases

Comments— информационное поле для коментария к IP Aliases

Enabled— флажок включающий или выключающий определенный IP Aliases

IP Aliases могут быть сохранены кнопкой Save или отменены кнопкой Cancel.

Change MAC Address— данная функция позволяет легко изменить MAC адрес интерфейса.

LAN Network Settings

Enable NAT Protocol: если NAT активен то данные могут быть модифицированы для прохождения через роутер. Для того чтобы предотвратить модификацию специфических пакетов (SIP, PPTP, FTP, RTSP) снимите отметку с нужного.

VLAN Network Settings

VLAN Network— определяет какому интерфейсу будет назначен присвоенный VLAN ID.

Multicast Routing Settings

При поддержке Multicast (многоадресной отправки), приложения могут посылать одну копию каждого пакета группе устройств которые хотять его принять.

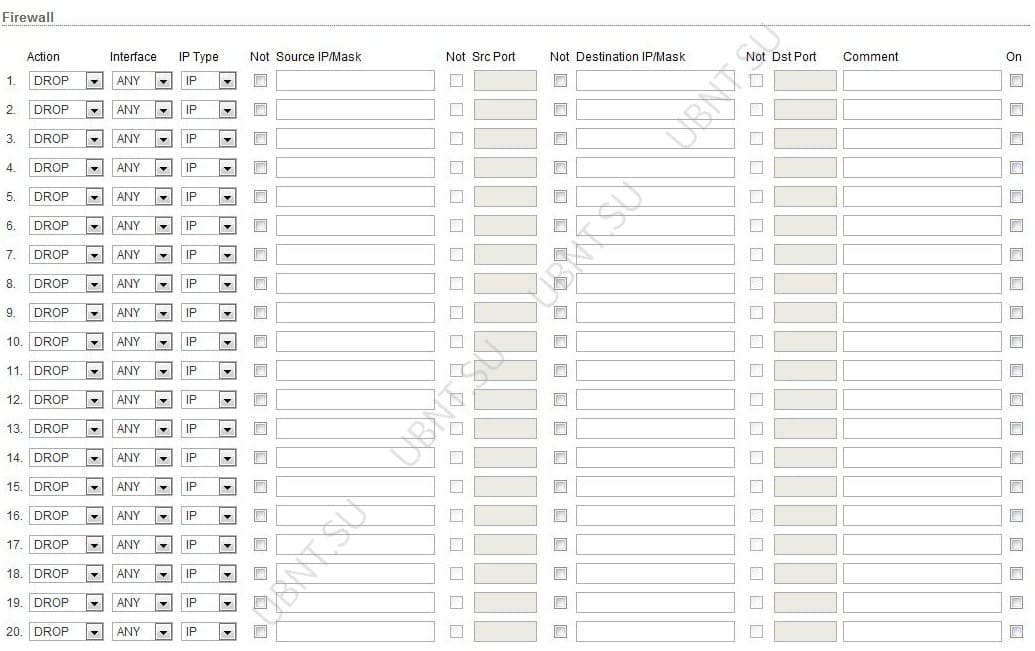

Firewall Settings

Action— выбор между правилами ACCEPT или DROP. Если Accept то пакеты будут проходить без изменений. Если DROP то пакеты будут отклоняться.

Source IP/mask— источник пакетов, это IP устройства котор ое посылает пакеты.

Source Port— TCP/UDP порт источника пакета.

Comments— поле для короткого комментария.

On— флажок включающий или выключающий правило.

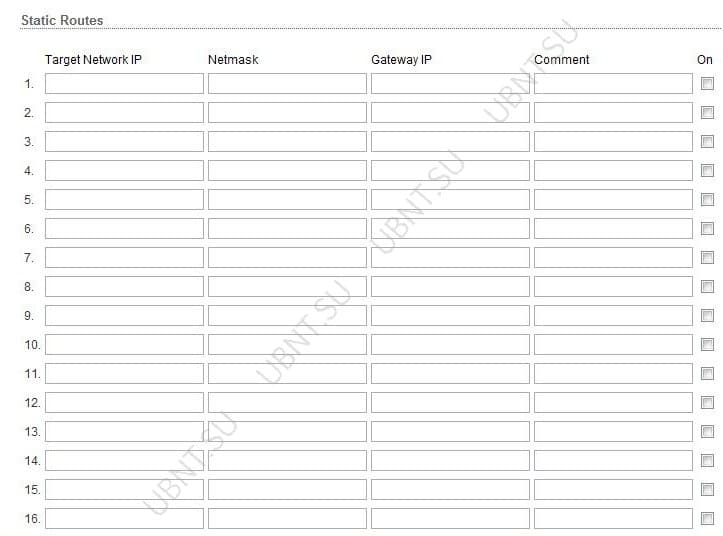

Static Routes

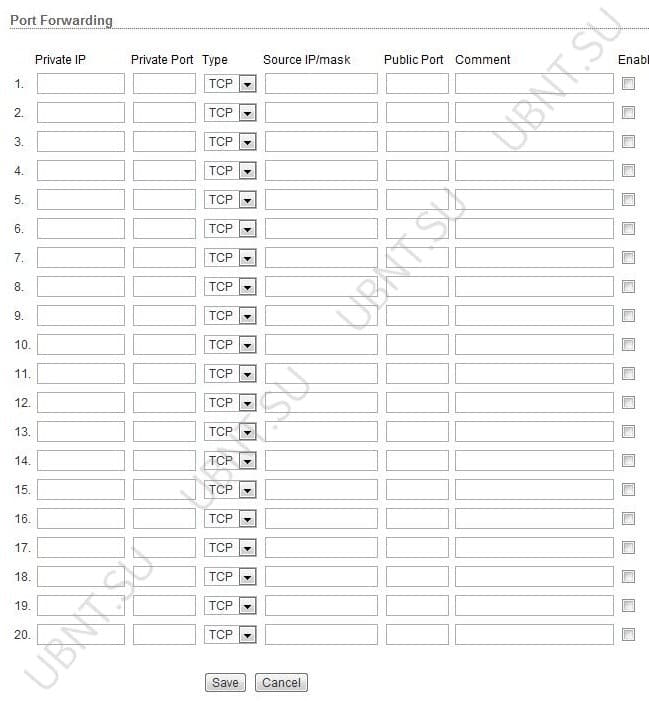

В этом разделе вы можете в ручную добавить статичные правила маршрутизации в таблицу System Routing, это позволит указать конкретный IP адрес(а), которые проходят через определенный шлюз.

Для каждой записи должен быть указан действительный Target Network IP, Netmask, Gateway IP, к омментарий галочка ON для включения правила. После чего нажмите кнопку Save для сохранения изменений или Cancel для отмены.

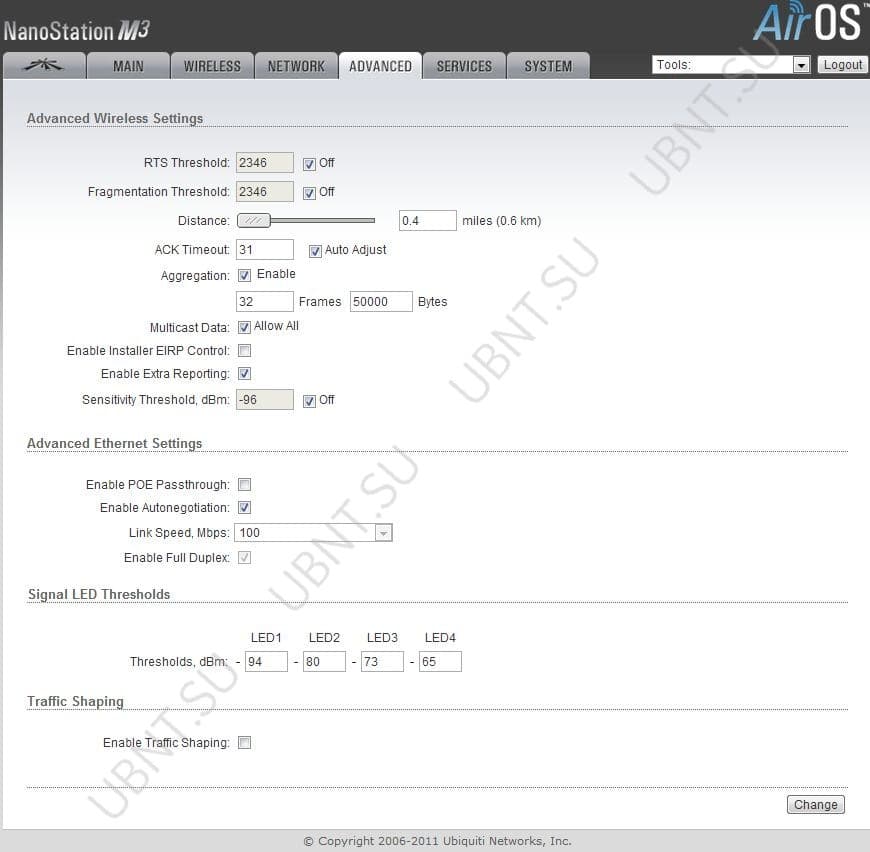

Страница Advanced

Эта вкладка содержит расширенные настройки маршрутизации и беспроводного интерфейса.

RTS Threshold— размер передаваемого пакета и за счет точки доступа, помогает управлять потоками трафика.

Multicast Data— в ключает пропускание многоадресного трафика. По умолчанию отключена.

Advanced Ethernet Settings

Link Speed, Mbps: выбирете максимальную скорость передачи данных. Есть два варианта : 10Mbps или 100Mbps. Если вы используете очень длинный Ethernet кабель, скорость соединения в 10Mbps должна обеспечить лучшую стабильность.

Enable Full Duplex: выбор режима дуплекса; если включено устройство рабопает в полном дуплексе (позволяет двустороннюю передачу данных в обоих направлениях одновременно). Если отключено, устройство будет работать в режиме полу-дуплекса (позволяет двустороннюю передачу данных в обоих направлениях, но не одновременно, а только в одном напраслении в одно и то ж время).

Signal LED Thresholds

Индикаторы наа задней панели устройств с AirOS v5.3 могут загораться, когда величины получаемого сигнала указаны в соответствующих полях. Это позволяет техникам устанавливать клиентские устройства без необходимости подключения к нему (например выставлять положение антенны).

LED 1(красный) будет включаться если уровень сигнала достигнет з начения в этом поле.

LED 2(желтый) будет включаться если уровень сигнала достигнет з начения в этом поле.

LED 3(зеленый) будет включаться если уровень сигнала достигнет з начения в этом поле.

LED 4(зеленый) будет включаться если уровень сигнала достигнет з начения в этом поле.

7.Переходим на вкладку Services

К онфигурация сервисов таких как: SNMP, SSH, System Log и Ping Watchdog.

Ping watchdog включает на устройств е NanoStaion в режим переодического пинга у казанного IP адреса. Если определенное количество ответов не приходит — происходит перезагрузка устройства.

Startup Delay должна быть не менее 60 секунд.

Simple Network Monitor Protocol (SNMP) используется для мониторинга подключаемых к сети устройств которые требуют вниманя администратора.

SNMP агент для мониторинга устройства используя Simple Network Management Protocol (протокол обмен а информацией для управления сетевыми устройствами)

Web Server

Здесь мжно настроить web сервер устройства

Здесь могут быть сконфигурированы параметры SSH

Конфирация параметров Telnet сервера