Deep thinker android что это

8 приложений для Android, которые нужно удалить. Они опасны

Кто бы что ни говорил, но Google Play – это помойка. Не даром её признали самым популярным источником вредоносного софта для Android. Просто пользователи в большинстве своём доверяют официальном магазину приложений Google и скачивают оттуда любое ПО без разбору. А какой ещё у них есть выбор? Ведь их всегда учили, что скачивать APK из интернета куда опаснее. В общем, это действительно так. Но остерегаться опасных приложений в Google Play нужно всегда. По крайней мере, постфактум.

Есть как минимум 8 приложений, которые нужно удалить

Google добавила в Google Play функцию разгона загрузки приложений

Исследователи кибербезопасности из антивирусной компании McAfee обнаружили в Google Play 8 вредоносных приложений с многомиллионными загрузками. Попадая на устройства своих жертв, они скачивают получают доступ к сообщениям, а потом совершают от их имени покупки в интернете, подтверждая транзакции кодами верификации, которые приходят в виде SMS.

Вредоносные приложения для Android

Нашли вирус? Удалите его

В основном это приложения, которые потенциально высоко востребованы пользователями. Среди них есть скины для клавиатуры, фоторедакторы, приложения для создания рингтонов и др.:

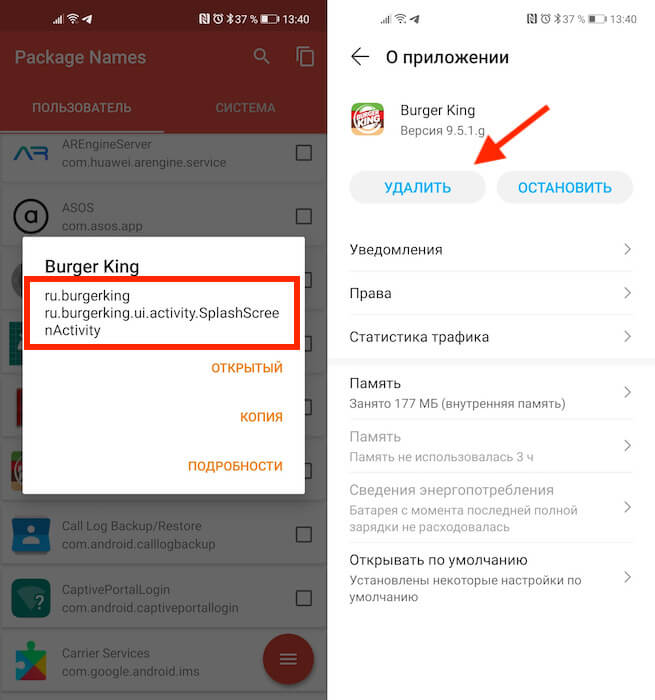

Это названия пакетов приложений, то есть что-то вроде их идентификаторов. Поскольку всё это вредоносные приложения, их создатели знают, что их будут искать и бороться с ними. Поэтому они вполне могут быть готовы к тому, чтобы менять пользовательские названия приложений, которые видим мы с вами. Но это мы не можем этого отследить. Поэтому куда надёжнее с этой точки зрения отслеживать именно идентификаторы и удалять вредоносный софт по ним.

Как найти вирус на Android

Но ведь, скажете вы, на смартфоны софт устанавливается с пользовательскими названиями. Да, это так. Поэтому вам понадобится небольшая утилита, которая позволит вам эффективно выявить весь шлаковый софт, который вы себе установили, определив название их пакетов.

В красном квадрате приведен пример названия пакета

Package Name Viewer удобен тем, что позволяет не просто найти нужное приложение по названию его пакета, но и при необходимости перейти в настройки для его удаления. Для этого достаточно просто нажать на иконку приложения, как вы попадёте в соответствующий раздел системы, где сможете остановить, отключить, удалить накопленные данные, отозвать привилегии или просто стереть нежелательную программу.

Как отменить подписку на Андроиде

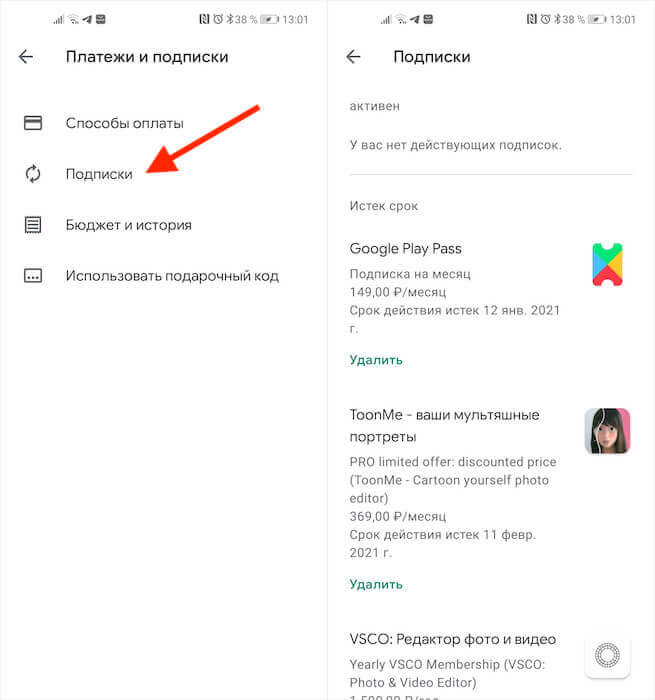

Лучше всего приложение именно удалить. Это наиболее действенный способ защитить себя от его активности. Однако не исключено, что оно могло подписать вас на платные абонементы, поэтому для начала проверьте свою карту на предмет неизвестных списаний, а потом просмотрите список действующих подписок в Google Play:

Если подписка оформлена через Google Play, отменить её ничего не стоит

В принципе, если подписка была оформлена через Google Play и оплата уже прошла, вы можете потребовать у Google вернуть уплаченные деньги. О том, как это делается, мы описывали в отдельной статье. Но поскольку разработчики таких приложений обычно тщательно продумывают способы воровства денег, как правило, они не используют встроенный в Google Play инструмент проведения платежей, чтобы их в случае чего не могли отозвать.

Удалите это немедленно. 5 приложений, которые нельзя устанавливать на смартфон

Смартфон давно перестал быть просто средством связи. Сегодня он является многофункциональной системой, в которой можно и погоду посмотреть, и фото отредактировать, и даже фонарик найти. Всеми этими опциями Android-смартфоны обрастают благодаря приложениям, которые берутся, как правило, из магазинов Google Play или App Store. Казалось бы, официальный каталог программ — самый безопасный. Это наверняка так, но об абсолютной надёжности не может быть и речи. Даже в каталогах Apple и Google, где каждая публикация проходит проверку, специалисты по кибербезопасности часто вылавливают файлы с вирусами и критическими уязвимостями. Лайф рассказывает про самые опасные категории приложений.

Главней всего — погода в смартфоне

Сегодня приложения с метеосводками многими производителями смартфонов предустанавливаются на заводах. Многими, но не всеми. Поэтому пользователи всё ещё часто обращаются в поисках нужной опции к магазинам Google Play и App Store. И далеко не все останавливают выбор на самых рекомендованных приложениях. А зря.

В 2017 г. компания ESET обнаружила в магазине Google утилиты Good Weather и World Weather, которые при первом запуске просили доступ ко многим нетипичным для приложений данного типа функциям вроде чтения SMS. Разумеется, неспроста. Программы предлагали формы для данных кредитных карт во время оформления подписок. У тех, кто их заполнял, потом многократно снимались деньги. Так как утилиты имели доступ к SMS-сообщениям с кодами подтверждения.

В начале этого года случился скандал из-за китайского приложения Weather Forecast — World Weather Accurate Radar. Оно собирало чувствительную информацию о пользователях вроде e-mail и номеров телефонов, а потом отправляло её на серверы в КНР. И если слежка вас не волнует, то было у Weather Forecast ещё одно неприятное свойство: оно оформляло скрытые платные подписки со смартфонов пользователей. Утилиту скачали более десяти миллионов раз.

Фонарик с подвохом

Пожалуй, нет проще способа открыться чужому человеку, чем скачать на Android-смартфон фонарик. Во всяком случае такое впечатление складывается после недавнего исследования сотрудника Avast Луиса Корренса. Компания, специализирующаяся на информационной безопасности, проанализировала 937 фонариков из магазина Google Play и выяснила, что абсолютно каждая программа пытается проникнуть в те разделы Android, которые ей для активации вспышки или подсветки экрана абсолютно не нужны. Только вдумайтесь: специалист нашёл 262 фонарика, которые просят от 50 до 77 разрешений.

Опасно ли это? Ну как минимум неудобно. В 2018 г. компания Check Point нашла 22 приложения-фонарика в магазине Google Play, которые заражали смартфоны рекламным вирусом. Последний начинал показывать баннеры пользователям во весь экран везде, где только можно: в приложении для звонков, в настройках, в камере. Таким образом злоумышленники увеличивали число показов и монетизировали трафик. Другой сценарий — утилита просила заплатить для отключения рекламы. По данным Check Point, вредоносное ПО скачали из магазина Google Play от полутора до семи с половиной миллионов раз.

Да, любимые соцсети «ВКонтакте» и «Инстаграм» тоже могут быть небезопасными. Прежде всего, если пользоваться ими через неофициальных клиентов, коих в магазине Google Play пруд пруди. Популярность таких приложений понятна: в них часто предусмотрены те функции, которых нет в официальных программах. Например, Ghosty — альтернативный клиент «Инстаграма» — позволяет смотреть закрытые профили без подписки. А Kate Mobile — популярный заменитель официального приложения «ВКонтакте»— кастомизирует интерфейс, кеширует музыку и обладает рядом других «плюшек».

Пользоваться такими приложениями крайне небезопасно. Во-первых, едва ли в какой-то независимой команде разработчиков есть армия безопасников, которая быстро находит и устраняет уязвимости. А уязвимости в соцсетях — всегда плохо. Ведь у многих в ВК и «Инстаграме» вся жизнь. Утечка конфиденциальных данных из профилей крайне неприятна. И вероятность такого сценария отнюдь не нулевая. Например, в апреле этого года голосовые сообщения пользователей Kate Mobile и VK Coffee оказались в свободном доступе.

Бесплатный премиум только в мышеловке

Пока пользователь ищет неофициальных клиентов, он рискует нарваться на мошенническую подделку. Ведь многих альтернативных приложений нет в магазине Google Play. Приходится качать из других источников. Что может быть чревато неприятными последствиями.

В середине 2019 г., когда пошла новая волна популярности российского приложения FaceApp, компания ESET забила тревогу. Появилось много мошенников, решивших навариться на известности умного редактора фотографий.

Официально российское приложение распространяется бесплатно. Однако у него есть премиум-функции, которые разблокируются за деньги. Расставаться с которыми, разумеется, никто не любит. Именно этой спецификой человеческой натуры злоумышленники и воспользовались. Они бомбардировали пользователей рекламой «взломанной» версии приложения FaceApp, которая распространяется бесплатно, но при этом имеет все премиум-опции. Распространяется не через Google Play, а через сайты. Которые оформлены так качественно, что в жизни не подумаешь о том, что он с подвохом.

Люди скачивали фейковый FaceApp и вместо весёлых фильтров получали невесёлые проблемы в виде платных подписок, рекламных баннеров во весь экран и других прелестей. Сколько именно человек попалось на удочку, ESET не знает. Однако они нашли около 200 тысяч страниц с мошенническим приложением.

Важно понять, что случай с приложением FaceApp — просто кейс. По такой же схеме хакеры обманывают пользователей многих других утилит с платными функциями. В начале этого года, например, вирус «Агент Смит», притворяясь модифицированными версиями популярных игр, заразил 25 миллионов смартфонов.

Скажите нет приложениям для гаданий и гороскопов

Потому что они часто подсовывают пользователям подписки с невероятными ценниками. В зоне риска, прежде всего, владельцы iPhone. Ведь они среднестатистически богаче пользователей Android, а значит, в среднем охотнее расстаются с деньгами — и тем самым привлекательнее для мошенников.

Схема до смешного простая. Увлечённый астрологией человек находит в магазине App Store случайный гороскоп, скачивает его, смотрит, что сулит четверг Близнецам, а дальше видит всплывающее окно. Последнее уведомляет человека о том, что бесплатно пользоваться утилитой можно только первые семь дней, а дальше — по цене 100 рублей в месяц. «Вроде недорого — подпишусь. Не понравится — отменю», — думает фанат астрологии. Подписывается и забывает о содеянном. А через неделю видит сообщение о списании 1200 рублей. Гороскоп не соврал про 100 рублей в месяц, но подписал человека сразу на год.

И хорошо, если жертва попадёт на такую скромную сумму. Ведь есть шанс расстаться с деньгами в десятки, а то и сотни раз больше. Forbes ещё в конце 2018 г. нашёл утилиты с подписками по цене 80, 675, 2600 и даже 4680 ДОЛЛАРОВ в год. Причём в выборке были не только гороскопы и гадания, но и куча других сервисных утилит вроде прогноза погоды, VPN, сканера QR-кодов и не только.

В каждом Android девайсе есть скрытая функция, для удаления вирусов

Google еще много лет тому назад смогла понять, что системка Android станет единственной популярностью ОС для всех смартфонов без исключения (apple не в счет). Как всем давно известно, везде где есть популярность, есть и свои угрозы безопасности. Чем больше людей пользуется, тем или иным понравившимся продуктом, тем сильнее хакеры будут хотеть его взломать.

В итоге, сейчас, для андроида любой версии насчитывается просто колоссальное количество опасных вирусов: троянов, шпионов, кейлогеров, демонстраторов рекламы и прочих других гадостей. Для борьбы со всем этим «поисковой гигант» еще пару лет назад добавил в системку скрытую функцию, удаляющую с Вашего гаджета все вирусы и сторонние программы.

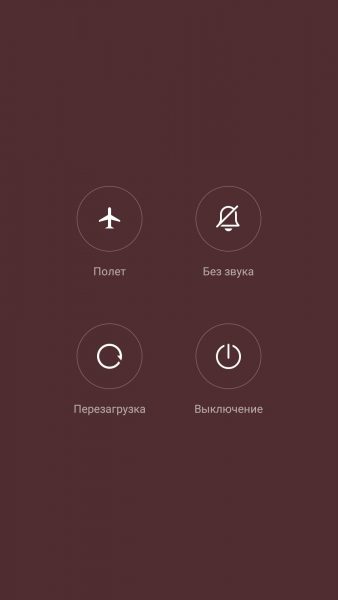

В системах Android 5.0 Lollipop, Android 6.0 Marshmallow, Android 7.0 Nougat и Android 8.0 Oreo (релиз состоится совсем скоро) есть функция под названием «Безопасный режим», которая выключает все сторонние приложения, вручную установленные на Ваш смартфон или планшет.

Плюс такого решения в том, что пользуясь этой функцией любой человек может «излечить» свой мобильный гаджет от вирусов, троянов и других различных программ от злоумышленников.

А еще, «безопасный режим» может пригодиться тогда, когда какая-то заразная программка не может быть удалена из-за сбоя или ошибки в коде, либо она работает неправильно, мешая функционированию всей системы в целом. К сожалению, в андроиде подобное случается довольно часто, поэтому о скрытой функции стоит знать каждому у кого есть смартфон или планшет на этой системе.

Для того чтобы перейти в «безопасный режим» нужно зажать и удерживать кнопку включения. Когда на экране засветится меню для подтверждения выключения или активации авиарежима, то следует выбрать и удерживать палец на варианте «Отключить питания» (или похожем), после чего надо подтвердить загрузку в безопасном режиме.

Когда девайс будет снова включен, то на него будут установлены лишь те программы и сервисы, которые присутствует в системе по умолчанию производителем.

Далее, используя стандартные средства, можно удалить все вредные программные обеспечения без всяких проблем и ограничений, либо программы, мешающие нормальной работе системы. Когда это будет сделано, то просто достаточно перезапустить смартфона или планшет, после чего он сам заработает, как и прежде нормальном режиме.

Всем здорового смартфона и приятного пользования.

Все за сегодня

Политика

Экономика

Наука

Война и ВПК

Общество

ИноБлоги

Подкасты

Мультимедиа

Общество

Forbes (США): почему вам вдруг нужно отключить эту «очень опасную» настройку на своем телефоне

Серьезное предупреждение для пользователей Android: новое вредоносное ПО из Play Store активно использует «очень опасные» настройки телефона. Владельцы смартфонов, даже защищенных моделей Samsung, Google, Xiaomi и Huawei, должны проверить, не включена ли эта настройка на их устройстве. Вот что вы должны сделать сегодня.

Это очень простой способ атаки. Такое не должно быть возможно, точно не в 2021 году и не на устройстве Android с самой современной прошивкой и настройками безопасности, и уж точно не в случае загрузки приложения из защищенного Play Store. Но это стало возможным. Вот что конкретно произошло. Вредоносное приложение, обойдя защиту Google автоматически шлет контактам пользователя в WhatsApp зараженные сообщения.

Установили, что это вредоносное ПО использует довольно тщательно скрытые настройки Android, и это второе подобное предупреждение за этот год. Внезапно вам нужно проверить, что никакое приложение на вашем устройстве не имеет доступа к этим настройкам, помимо системных программ или программ, предоставленных очень надежными источниками. Инструкция, как это сделать, будет ниже.

По словам команды Check Point, которая и обнаружила это вредоносное ПО, оно «выполняет ряд вредоносных действий, включая кражу информации и учетных данных». Команда предупреждает, что подобное поднимает «беспокоящие красные флажки» над защитой Play Store. Хотя эту конкретную атаку остановили, «тип вредоносных ПО останется, оно может вернуться в скрытом виде в другом приложении».

В прошлом году Check Point уже предупреждали, что улучшения безопасности Play Store «развиваются не так, как мы ожидали. Google инвестирует в борьбу с вредоносными ПО, но, учитывая текущее состоянии, этого недостаточно». Прошёл год, и всё повторилось.

На этот раз вектор атаки интереснее, чем специфика (вредоносное ПО предлагает бесплатный доступ к Netflix и затем рассылает сообщения, предлагающие то же самое). После установки приложение FlixOnline перехватывает уведомления WhatsApp, когда приходит новое сообщение, и отправляет автоматический ответ со ссылкой на фальшивый сайт Netflix, который запрашивает данные учетной записи и кредитной карты.

Серьезной точкой уязвимости является сервис «Прослушиватель уведомлений» (Notification Listener Service), который можно активировать, дав соответствующее разрешение. Вновь устанавливаемое приложение обманом заставляет пользователей дать его и получает возможность перехватывать входящие сообщения и управлять ими. «Сложно найти хорошее применение этому разрешению, — рассказал мне Авиран Хазум (Aviran Hazum) из Check Point. — По большей части обычные приложения не запрашивают такое разрешение».

В январе мы уже сталкивались с подобной уязвимостью, а в 2016 году было даже сделано пророческое предупреждение. Разница только в том, что в этот раз вредоносное ПО загружается из самого Play Store, а не какого-то стороннего магазина, и это по-настоящему плохая новость. По словам Check Point, «это новое и инновационное вредоносное ПО» быстро остановили, его успели загрузить всего несколько сотен раз, но его установка вообще не должна была быть возможной.

Контекст

Forbes: революционный сервис WhatsApp возвращается

Wired: так ли надежен Telegram в плане конфиденциальности?

Al Arabiya: шесть настроек WhatsApp, которые защитят ваши персональные данные

Это один «из двух механизмов Android, которыми чаще всего злоупотребляют, — рассказал мне Хазум. — Чаще всего их используют, чтобы шпионить». Этот механизм также можно использовать, чтобы автоматически распространять новые заражения, что очень опасно для пользователя и его контактов, говорит Хазум. По его словам, печально известное вредоносное ПО «Joker» использовало то же самое слабое место, чтобы «перехватывать содержимое верифицирующего SMS-сообщения, которое получал Премиум сервис», о подписке на который пользователи не знали.

«Перехватить предопределяемые уведомлением действия относительно просто, если приложение получает доступ к „прослушивателю уведомлений», — предупреждает Хазум. — Это актуально не только для WhatsApp, а для всех приложений. В этом случае перехватывали уведомления WhatsApp и отвечали сообщениями со ссылкой на вредоносный APK-файл, фальшивые новости, фишинговые кампании и много другое».

После появления информации Check Point, Google убрал это приложение из Play Store, как мне сообщили, немногие успели его установить. Однако уязвимое место сохраняется. Перед публикацией я также попросил WhatsApp прокомментировать ситуацию, хотя мессенджер не несет ответственности за это упущение.

По словам Хазума, «это злоупотребление опасным механизмом, сервисом „прослушивателя уведомлений», который позволяет приложению получать доступ ко всем уведомлениям и определять ответные действия,» вероятнее всего повторится. Как и всегда, об этом слабом месте узнали, и, учитывая относительную легкость злоупотребления им, угроза вполне реальна.

Если пользователи Android хотят узнать, в чем же iOS лучше защищает свои устройства, то перед вами вполне понятный пример. «Apple не позволяет ни одному приложению просматривать все уведомления, а значит, такой тип атаки не сработал бы», — говорит Хазум. Так что, пользователям Android нужно проверить, не установлен ли у них FlixOnline, и в случае обнаружения удалить его. Кроме того, они должны также проверить настройки доступа к уведомлениям.

Проверьте каждое приложение, которому разрешен доступ к уведомлениям. Я бы посоветовал давать такой доступ только надежным системным приложениям, например, дать его функции «Не беспокоить» и Android Auto. Проще говоря, я бы настойчиво посоветовал не давать доступ к уведомлениям приложениям, загруженным из Play Store или другого магазина, ведь так у них будет больше доступа к персональной информации, чем нужно.

Конечно, в жизни не всё так просто. Check Point предупреждает, что FlixOnline «не пишет „Notification Listener»», когда запрашивает к нему доступ, он открывает сам экран доступа к уведомлениям, всё поймут только те, кто его прочитает». Но теперь вы знает, насколько опасно давать такое разрешение, вы будете начеку, время от времени проверяя сами настройки.

Последнее мое предупреждение состоит из двух частей, пользователям Android стоит прочитать их внимательно. Во-первых, защиту Play Store всё ещё можно обойти, эту проблему, похоже, никак решить нельзя. А во-вторых, Android остается чувствительным к исследованиям возможностей ОС из-за своей гибкости и более низких ограничений, чем у iOS.

Учитывая «очень опасный» потенциал сервиса «прослушиватель уведомлений» и тот факт, что им, очевидно, продолжают злоупотреблять, незамедлительно нужно ввести дополнительный контроль и ограничения. Пользователю не должны угрожать настолько простые по своему вектору атаки, учитывая, в каком состоянии сейчас находятся вредоносные ПО.

Есть тут, конечно же, и ещё одно предостережение. Пользователи смартфонов, будь то Android или iOS, не должны переходить по ссылкам или загружать файлы, прикрепленные к сообщениям, даже если их прислал друг. Лишь крошечная часть смартфонов обладает защитным ПО, которое сможет перехватить эту угрозу и защитить от неё. Риск просто не стоит того.

Материалы ИноСМИ содержат оценки исключительно зарубежных СМИ и не отражают позицию редакции ИноСМИ.

Как я перестал бояться и полюбил диплинкинг: ликбез по «глубинному связыванию»

Гид от Шани Розенфельдера, руководитель контент-отдела в компании AppsFlyer.

Для чего мы используем ссылки при работе с мобильными устройствами? Для привлечения пользователей к какому-либо продукту, для проведения промокампаний в Facebook, перенаправления в магазин приложений с сайтов или из электронной почты — вариантов много.

Метод диплинкинга, deep linking (англ. «глубинное связывание») — важный элемент любой маркетинговой кампании, которая проводится на мобильных устройствах. С его помощью получается создать удобный процесс переходов по типу приложение-сайт-приложение на смартфоне и обеспечить наилучший пользовательский опыт, несмотря на фрагментированность экосистемы. Проще говоря,

диплинкинг позволяет уменьшить количество барьеров на пути юзера к конечной цели, которую хочет ему дать разработчик.

Но не все понимают, как правильно использовать его в работе, а типы ссылок часто из-за этого путаются, затрудняя маршрутизацию между «точками» A и В в мобильном устройстве. Поэтому мы решили разобраться, что к чему: от понятий «универсальные ссылки» до разницы между методами «привязки» и «приписывания».

MUSTHAVE-2022 — главный пакет Руварда для digital-агентств/продакшенов

Самый эффективный и комплексный пакет из всех коммерческих опций Руварда, включает сразу 6 различных сервисов и рекламных форматов в течение всего 2022 года. Обязателен к приобретению всем digital-агентствам и веб-студиям =) Cossa рекомендует!

Что такое глубинное связывание. Просто веб-ссылка, которая является URL-адресом

Любая веб-ссылка представляет собой цифровой адрес, имя или путь к файлу в интернете. А вот диплинк — это веб-ссылка или специальный URL-адрес, которые перенаправляют пользователей на какое-то место на сайте или в приложении.

Ключевое понятие

Диплинк — маршрут пользователя к конкретным местам на веб-сайте или нативному приложению по ссылке. А вот версия термина mobile deep link говорит о том, что эта ссылка будет содержать в себе всю необходимую информацию о входе в приложение и в конкретное место в нём, а не только сам запуск установленной программы.

Таким образом, диплинкинг связан с URL-адресами и URI (англ. «универсальный идентификатор ресурсов»), которые представляют собой строку символов, используемых для идентификации имени ресурса в сети.

Приложения, которые установлены на устройстве, могут напрямую открываться через уникальную зарегистрированную схему, называемую схема URI. Можно провести аналогию между реальной почтой и веб-адресом в сети — схема URI будет работать только в том случае, если её обслуживают инженеры-«почтальоны» и номер ящика зарегистрирован в базе адресов (в данном случае — в магазине приложений).

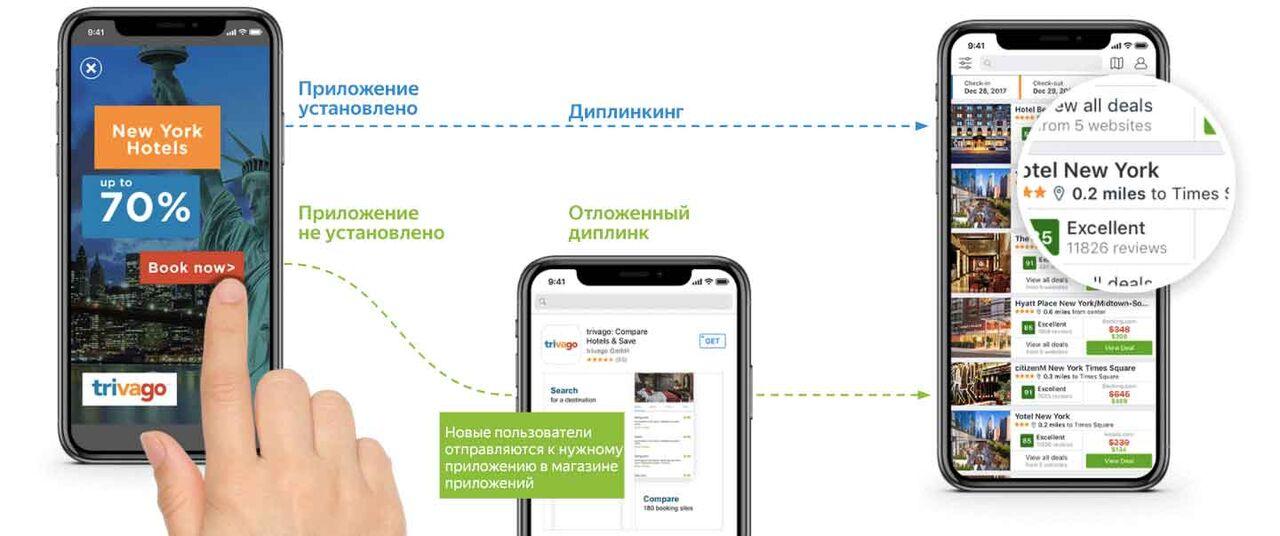

Принцип диплинкинга

Если приложение установлено, то ссылка сразу же перебрасывает пользователя в нужное место в нём, а если нет — то сперва предлагает установить приложение.

Диплинк или не диплинк — вот в чём вопрос

| Диплинк? | Пример ссылки | Описание | ||

|---|---|---|---|---|

| Нет | https://cossa.ru | Это ссылка, которая отправляет на главную страницу ресурса, не давая пользователю проникнуть глубже в содержание сайта. | ||

| Да | https://cossa.ru/trends | А вот это уже диплинк, потому что она позволяет попасть пользователю не на основную страницу, а чуть глубже. | ||

| Да (как бы) | cossa:// | Это схема URI для iOS, запускающая приложение Соssa. Люди часто называют это диплинк, но она будет таковой, если только перенаправит пользователя в приложение откуда-либо, но сама по себе она аналогична домену высшего уровня. | ||

| Да | cossa://ip/trends/179466// | Диплинк в чистом виде, которая отправляет на конкретную статью в приложении Cossa. |

Устраняем путаницу с понятием универсальных ссылок

Что общего между диплинк и Apple Universal Links (для iOS) / Android App Links (для Android)?

Apple Universal Links (AUL) и Android App Links (AAL) на деле являются не совсем ссылками, а скорее механизмами, которые применяются к некоторым ссылкам, контролирующим процесс «переправки» пользователей в приложение.

В определённых сценариях они превращают обычные старые ссылки в диплинки внутри приложений. Инструменты от Apple и Google становятся стандартами, которые можно применять к любой ссылке, а разработчики должны применять их в своей работе.

Тем не менее эти ссылки имеют свои ограничения, о которых важно знать — особенно в отношении Apple Universal Links. Самым важным будет то, что AUL не перенаправляет пользователей, а служит системой, применяемой к ссылкам для открытия приложений, поэтому с её помощью будет сложно отследить клики.

Поскольку приложение открывается сразу с помощью Apple Universal Links, то перенаправление через веб-страницу для подсчёта кликов на сервере будет недоступно. Чтобы обойти это ограничение, команде программистов придётся настраивать сервер и вручную подсчитывать каждый клик в приложении.

Более простым решением будет использовать методы распределения и диплинкинг, который поддерживается Apple Universal Links и поэтому будет автоматически выполнять этот тип отслеживания за вас.

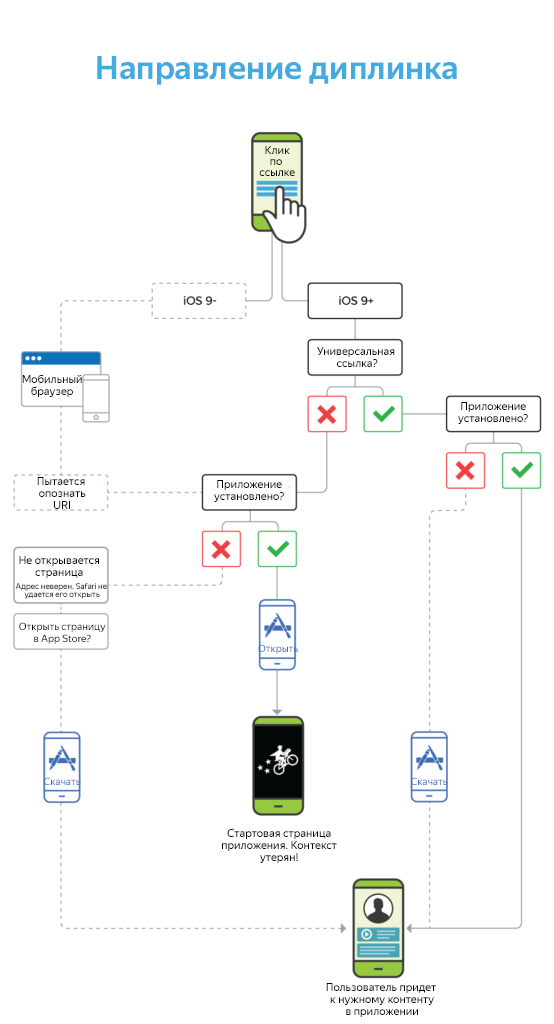

Более наглядно на диаграмме.

Метод распределения и диплинкинг: 1–2 нокаутирующих удара

Несмотря на то, что вы уже слышали о методе распределения и диплинкинге, важно подчеркнуть, что глубинное связывание — это одно из свойств распределения (атрибуции), а не наоборот. Эффективный маркетинг будет возможен, если только вы будете учитывать в своей работе следующие правила:

Для того чтобы использовать метод диплинкинга наиболее эффективно, можно создавать контекстные глубокие ссылки. Их особенность заключается в том, что информация об условиях «переправки» в приложение, последующая навигация и идентификатор устройства хранятся на стороне сервера.

Благодаря этому у пользователя всё выглядит бесшовно, аккуратно и происходит оперативно.

Создаём диплинки

В концепции Всемирной паутины механизмы диплинка были встроены в протоколы HTTP и принципы построения URL в качестве способа переходов между любыми документами, а не только между корневыми страницами. Привычная для веб-браузеров функция переходов с помощью произвольно расставленных диплинков не будет применима в случае с нативными приложениями на смартфоне.

Создавать диплинки можно как в «ручном» режиме, так и с помощью специализированных сайтов и сервисов. Например, AppsFlyer, Branch, Firebase, Yozio, Adjust.

Небольшой словарь

Deep linking — способ, благодаря которому юзер может перемещаться между приложениями в заранее определённые разделы.

Tech stack — технический стек, набор инструментов, которые используются при работе над проектами и включающие в себя языки программирования, фреймворки, системы управления базами данных, компиляторы и так далее.

URI sheme — cхема использования единообразных идентификаторов ресурсов.

С полным гидом вы можете познакомиться в англоязычной версии статьи.