Cvlan svlan что это

Модели доставки IPTV/Multiplay услуг в современных сетях широкополосного доступа

В современных сетях широкополосного доступа (ШПД) выбор наиболее подходящей модели доставки услуг, как правило, имеет далеко идущие последствия и во многом определяет величину капитальных и операционных затрат оператора на развитие сети, а так же, соответственно, ее последующую эксплуатацию.

VLAN – в общем случае виртуальный сегмент локальной сети, который определяет границы широковещательного домена Ethernet, изолирует доступ абонентов друг к другу, а также служит для снижения трафика в сети. На сетях ШПД существует два способа применения VLAN. Сервисный VLAN или S-VLAN используется для доставки отдельного сервиса всем подписчикам. Клиентский VLAN или C-VLAN используется для доставки множества сервисов отдельному подписчику. Часто методы комбинируются, для доставки трафика групповой рассылки IPTV используется S-VLAN, в то время как весь unicast-трафик доставляется каждому подписчику в рамках отдельного C-VLAN.

Сегментирование сети на отдельные VLAN возможно благодаря специальному 12-битному полю в заголовке Ethernet кадра, значение данного поля определяет принадлежность пакета к конкретному VLAN. Использование VLAN описывается стандартом IEEE 802.1Q. Метки, или теги (tags), иногда называют «VLAN-теги» или «Q-теги». Таким образом, трафик, размеченный тегом принадлежности к одной группе VLAN, будет доступен только авторизованным абонентам, являющимся членами той же группы.

Модель сервисной VLAN (S-VLAN)

В модели сервисного VLAN существует отдельный VLAN для каждой из услуг, например, для доступа в Интернет, IP-телефонии (VoIP), IP-телевидения (IPTV) и видео по запросу (VoD). Пакеты протокола IGMP для управления подпиской на трафик групповой рассылки (multicast), всегда передаются в том же S-VLAN, что и связанный с ними трафик IPTV. На рис. 1 изображена элементарная схема доставки услуг с тремя сервисными VLAN.

Здесь и далее на схемах отражена логическая схема разделения каналов связи на отрезке «последней мили» между устройством доступа и CPE – абонентским устройством доступа, устанавливаемым на стороне подписчика. В зависимости от используемой среды это может быть DSL-модем, Ethernet-коммутатор или PON ONT, так же будут различаться и физические топологии данного сегмента сети, что не существенно для рассматриваемых нами вопросов.

Важной проблемой обслуживания VLAN в данном случае является то, что ни один сетевой элемент не может контролировать суммарный трафик в направлении отдельного абонента. Вместо этого фиксированная полоса пропускания должна быть выделена под каждую услугу.

Сервисная модель не позволяет менять заранее установленную схему распределения трафика на абонента, например, использовать дополнительную емкость полосы для скачивания данных вместо доставки SDTV-канала. Она также не позволяет использовать для просмотра дополнительного HDTV видеоканала полосу, выделенную для передачи данных, что может являться существенным недостатком, если принять во внимание растущую популярность формата HD.

Преимущества

Недостатки

Клиентские VLAN (C-VLAN)

В модели клиентской VLAN (C-VLAN), схематично проиллюстрированной на рис. 2, используется индивидуальный VLAN для каждого абонента. Данная модель лежит в основе архитектуры сетей во многих системах передачи данных операторского класса для агрегации соединений по выделенной линии, Metro Ethernet, Frame/ATM, PON. Такая схема работы сети используется многими крупнейшими провайдерами услуг ШПД.

Преимущества

Недостатки

C-VLAN: Пример использования стекирования VLAN-тэгов

Довольно распространенным способом организации связи на уровне сети доступа является использование промежуточного коммутатора для агрегации устройств доступа и подключения их к BSR. Однако стандартом IEEE 802.1Q предусмотрено, что номер VLAN может принимать значение от 0 до 4095, и в модели C-VLAN это очень быстро приведет к ограничению, которое не позволит на отдельном порту BSR собрать более 4095 подписчиков.

Заключение

Комментарии (1):

«для передачи широковещательного телевизионного трафика используется выделенный S-VLAN, часто называемый Multicast-VLAN (M-VLAN)» Смысл тогда от применения С-vlan, если параллельно ему все равно нужно пускать S-VLAN, и как их объединять на конечном устройстве?

Добавить комментарий

Статьи

All Rights Reserved © 2006-2017 T-service Ltd

Cvlan svlan что это

VLANs – это виртуальные сети, которые существуют на втором уровне модели OSI. То есть, VLAN можно настроить на коммутаторе второго уровня. Если смотреть на VLAN, абстрагируясь от понятия «виртуальные сети», то можно сказать, что VLAN – это просто метка в кадре, который передается по сети. Метка содержит номер VLAN (его называют VLAN ID или VID), – на который отводится 12 бит, то есть, вилан может нумероваться от 0 до 4095. Первый и последний номера зарезервированы, их использовать нельзя. Обычно, рабочие станции о VLAN ничего не знают (если не конфигурировать VLAN на карточках специально). О них думают коммутаторы. На портах коммутаторов указывается в каком VLAN они находятся. В зависимости от этого весь трафик, который выходит через порт помечается меткой, то есть VLAN. Таким образом каждый порт имеет PVID (port vlan identifier).Этот трафик может в дальнейшем проходить через другие порты коммутатора(ов), которые находятся в этом VLAN и не пройдут через все остальные порты. В итоге, создается изолированная среда (подсеть), которая без дополнительного устройства (маршрутизатора) не может взаимодействовать с другими подсетями.

Зачем нужны виланы?

Примеры использования VLAN

Достоинства использования VLAN

Тэгированные и нетэгированные порты

Когда порт должен уметь принимать или отдавать трафик из разных VLAN, то он должен находиться в тэгированном или транковом состоянии. Понятия транкового порта и тэгированного порта одинаковые. Транковый или тэгированный порт может передавать как отдельно указанные VLAN, так и все VLAN по умолчанию, если не указано другое. Если порт нетэгирован, то он может передавать только один VLAN (родной). Если на порту не указано в каком он VLAN, то подразумевается, что он в нетэгированном состоянии в первом VLAN (VID 1).

Разное оборудование настраивается по-разному в данном случае. Для одного оборудования нужно на физическом интерфейсе указать в каком состоянии находится этот интерфейс, а на другом в определенном VLAN необходимо указать какой порт как позиционируется – с тэгом или без тэга. И если необходимо, чтобы этот порт пропускал через себя несколько VLAN, то в каждом из этих VLAN нужно прописать данный порт с тэгом. Например, в коммутаторах Enterasys Networks мы должны указать в каком VLAN находится определенный порт и добавить этот порт в egress list этого VLAN для того, чтобы трафик мог проходить через этот порт. Если мы хотим чтобы через наш порт проходил трафик еще одного VLAN, то мы добавляем этот порт в egress list еще и этого VLAN. На оборудовании HP (например, коммутаторах ProCurve) мы в самом VLAN указываем какие порты могут пропускать трафик этого VLAN и добавляем состояние портов – тэгирован или нетегирован. Проще всего на оборудовании Cisco Systems. На таких коммутаторах мы просто указываем какие порты какими VLAN нетэгированы (находятся в режиме access) и какие порты находятся в тэгированном состоянии (находятся в режиме trunk).

Для настройки портов в режим trunk созданы специальные протоколы. Один из таких имеет стандарт IEEE 802.1Q. Это международный стандарт, который поддерживается всеми производителями и чаще всего используется для настройки виртуальных сетей. Кроме того, разные производители могут иметь свои протоколы передачи данных. Например, Cisco создала для свого оборудования протокол ISL (Inter Switch Lisk).

Межвлановская маршрутизация

Что такое межвлановская маршрутизация? Это обычная маршрутизация подсетей. Разница только в том, что каждой подсети соответствует какой-то VLAN на втором уровне. Что это значит. Допустим у нас есть два VLAN: VID = 10 и VID = 20. На втором уровне эти VLAN осуществляют разбиение одной сети на две подсети. Хосты, которые находятся в этих подсетях не видят друг друга. То есть, трафик полностью изолирован. Для того, чтобы хосты могли взаимодействовать между собой, необходимо смаршрутизировать трафик этих VLAN. Для этого нам необходимо на третьем уровне каждому из VLAN присвоить интерфейс, то есть прикрепить к ним IP-адрес. Например, для VID = 10 IP address будет 10.0.10.1/24, а для VID = 20 IP address – 10.0.20.1/24. Эти адреса будет дальше выступать в роли шлюзов для выхода в другие подсети. Таким образом, мы можем трафик хостов с одного VLAN маршрутизировать в другой VLAN. Что дает нам маршрутизация VLAN по сравнению с простой маршрутизацией посетей без использования VLAN? А вот что:

Элтекс

производство оборудования для телекоммуникаций

Вопрос по QinQ (снятие метки SPVLAN)

Вопрос по QinQ (снятие метки SPVLAN)

Сообщение nsNet » 22 мар 2016 16:35

Можно ли на коммутаторах Eltex организовать следующую схему:

Возможно ли это в принципе без MPLS на чистом QinQ и какое оборудование для этого понадобится? Предположим схема сети:

абонентA MES2124 MES3124F MES3124F MES2124 Абонент B

абонент A и абонент B могут создавать произвольные конфигурации c-vlan и иметь L2-связность в соответствующих c-vlan.

Re: Вопрос по QinQ (снятие метки SPVLAN)

Сообщение Евгений Т » 22 мар 2016 16:46

На коммутаторах MES3000 это возможно.

vlan mode tr101

int gi 0/1

switchport mode customer

switchport customer vlan 10 inner-vlan 20

ex

Re: Вопрос по QinQ (снятие метки SPVLAN)

Сообщение nsNet » 24 мар 2016 15:45

Re: Вопрос по QinQ (снятие метки SPVLAN)

Сообщение Евгений Т » 24 мар 2016 15:55

Re: Вопрос по QinQ (снятие метки SPVLAN)

Сообщение nsNet » 24 мар 2016 16:04

Ну до MES3000 они уже с тегами приходят. т.е. полный конфиг такой:

Re: Вопрос по QinQ (снятие метки SPVLAN)

Сообщение Александр Селезнев » 25 мар 2016 15:06

switchport general allowed vlan add 101 untagged

Нет, его нужно создавать

Re: Вопрос по QinQ (снятие метки SPVLAN)

Сообщение nsNet » 28 мар 2016 14:57

Так, если можно чуть подробнее. Для простоты накидал схемку без всяких Port-channel, не в них вопрос не будем о них и говорить:

есть вот такая сеть:

Конфигурация sw2 (доступ MES2000)

Конфигурация sw1 (агрегация MES3000)

Предполагаю, что есть вариант на sw2 (MES2000)

Тогда как я понял из объяснений выше я получу нужную схему работы.

VLAN на пользователя: архитектура и альтернативы

Авторы: Антон Марченко (сетевой архитектор) и Андрей Захаров (менеджер по работе с клиентами), специалисты компании BCC по направлению Городские операторские сети, www.metroethernet.ru.

Статья публикуется в рамках конкурса «Формула связи».

На протяжении уже довольно долгого времени одной из наиболее обсуждаемых тем при построении городских Ethernet-сетей является возможность использования в них архитектуры «VLAN на пользователя» или выделение каждого абонента в отдельный широковещательный сегмент. В данной статье мы оценим сильные и слабые стороны данной архитектуры, рассмотрим варианты её реализации, а также представим альтернативное решение на базе функций Private VLAN и Local Proxy ARP.

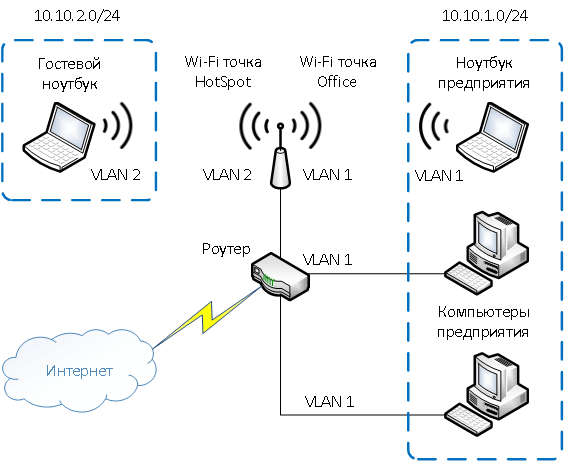

Для того, чтобы понять для чего нужна архитектура «VLAN на пользователя», вначале рассмотрим традиционную и наиболее простую архитектуру с общим VLAN, когда все устройства сети находятся в одном широковещательном домене (см. рис.1)

Рисунок 1. Архитектура с общим VLAN

Такая архитектура достаточно легко реализуется и создает небольшую нагрузку на центральное оборудование сети, обеспечивающее доступ в Интернет, за счет того, что обмен локальным трафиком происходит напрямую между абонентами по кратчайшему пути через ближайшие коммутаторы.

Основные недостатки архитектуры с общим VLAN:

Изоляция абонентов на втором уровне отсутствует (Layer2), что создает опасность сетевых атак: подмена абонентом своего IP- или MAC-адреса, установка несанкционированного DHCP-сервера, ARP Spoofing, переполнение таблицы MAC-адресов коммутатора.

Точками контроля локального трафика становятся коммутаторы доступа, которых в сети достаточно много. Это приводит к проблеме управления большим количеством устройств различных моделей, которые в силу своей невысокой стоимости еще и ограничены по функциональности.

Для решения первой проблемы используются управляемые коммутаторы доступа с поддержкой функций безопасности (DHCP Snooping, IP Source Guard, Port Security, Dynamic ARP Inspection). Решение второй проблемы с точкой контроля локального трафика требует принципиальной перестройки архитектуры сети. И одним из получивших применение способов стал переход на архитектуру «VLAN на пользователя».

Таблица 1 – Сравнение архитектур «Общий VLAN» и «VLAN на пользователя»

VLAN на пользователя

Контроль локального трафика*

Количество точек контроля трафика

Путь локального трафика**

«Паразитный» широковещательный трафик***

Защита от типовых атак

Обеспечивается функциями на коммутаторе доступа

* Контроль трафика требуется для гибкого управления межабонентским трафиком, например, для блокировки доступа к локальным ресурсам сети при отрицательном балансе

** Необходимость прохождения локального трафика через точку контроля ведет к удлинению пути трафика между абонентами, что может увеличить нагрузку на каналы

*** При масштабировании сети широковещательный трафик создает ощутимую нагрузку на каналы связи и абонентские устройства

Архитектура «VLAN на пользователя», как следует из названия, подразумевает выделение для каждого абонента своего собственного VLAN.

Рисунок 2. Централизованная модель VLAN на пользователя

Однако при рассмотрении такой модели возникает вопрос, как терминировать на одном устройстве всех абонентов в сети, если согласно стандарту IEEE 802.1q под номер VLAN выделено всего 12 бит (максимум 4096 значений). В этом случае при большом количестве абонентов решением является использование технологии двойного тегирования пакетов (Q-in-Q) и их терминация на BRAS.

К преимуществам централизованной модели так же можно отнести и единую точку контроля как Интернет- так и локального трафика. Это позволяет гибко управлять качеством обслуживания и полосой пропускания для каждого абонента. Также данная архитектура обеспечивает изоляцию абонентов на втором уровне, что решает большинство проблем безопасности, рассмотренных выше. Главным недостатком становится необходимость в производительном и как следствие достаточно дорогом BRAS.

Следующим вариантом является компромиссная децентрализованная модель, которая обеспечивает обработку Интернет-трафика на BRAS, а обмен локальным трафиком производится на Layer3-коммутаторах. Тем самым удается снизить нагрузку и требования по производительности к BRAS (см. рис.3).

Рисунок 3. Децентрализованная модель VLAN на пользователя

В чем же основные достоинства децентрализованной модели? Во-первых, как и в централизованной сохраняется изоляция абонентов на втором уровне, тем самым решаются проблемы безопасности. Во-вторых, точками контроля локального трафика теперь являются коммутаторы агрегации, количество которых по сравнению с коммутаторами доступа в сети значительно меньше и они более унифицированы с точки зрения моделей оборудования. В-третьих, локальный трафик теперь не обрабатывается BRAS.

Недостатки децентрализованной модели:

Ограничение в 4096 VLAN на каждый коммутатор агрегации;

Неэффективное использование адресного пространства (может быть решено использованием проприетарной функции IP Unnumbered on SVI на коммутаторах Cisco);

Необходимость ручной конфигурации большого количества VLAN-интерфейсов на коммутаторах агрегации;

Индивидуальная конфигурация на каждом коммутаторе доступа.

Несмотря на недостатки, именно эта модель получила широкое распространение среди Ethernet-операторов, в основном за счет улучшенной управляемости сети по сравнению с архитектурой с общим VLAN, а также снижением нагрузки на BRAS за счет обмена нетарифицируемым локальным трафиком через коммутаторы агрегации.

Снизить количество VLAN интерфейсов на коммутаторах агрегации и одновременно унифицировать конфигурацию коммутаторов доступа возможно при использовании одного VLAN для всех абонентов, что по сути означает использование модели с общим VLAN. Однако, как тогда обеспечить прохождение трафика между любыми двумя абонентами через коммутатор агрегации, который бы являлся точкой контроля локального трафика? Решение задачи было найдено и разбито на два этапа.

Во-первых, необходимо изолировать абонентские порты на коммутаторах доступа в рамках одного VLAN и разрешить прохождение трафика из абонентских портов только в uplink-порт, подключенный к вышестоящему коммутатору. Данная функция реализована во многих моделях коммутаторов доступа и имеет различные названия в зависимости от производителя: Private VLAN, Protected port, Traffic Segmentation.

Во-вторых, чтобы трафик между любыми двумя абонентами в рамках одного VLAN всегда проходил через коммутатор агрегации, необходимо, чтобы он отвечал на все ARP запросы внутри этого VLAN от своего имени. Такая функция носит название Local Proxy ARP.

Таким образом, мы получили сегментирование общего VLAN в коммутаторах доступа на отдельные широковещательные домены с помощью функции Private VLAN, а маршрутизацию трафика между этими доменами реализовали на коммутаторах агрегации с помощью Local Proxy ARP. Наглядно схема решения изображена на рис.4.

Рисунок 4. Архитектура с использованием Private VLAN и Local Proxy ARP

Контроль локального трафика в данном случае осуществляется на коммутаторе агрегации с помощью списков доступа VLAN ACL.

Задача обеспечения безопасности решается аналогично схеме с общим VLAN – включением на коммутаторах доступа функций DHCP Snooping, Port Security, IP Source Guard и Dynamic ARP Inspection.

Проблема с «паразитным» широковещательным трафиком отсутствует, так как каждый абонент находится в собственном изолированном широковещательном домене. Широковещательные пакеты доходят только до коммутатора агрегации и не передаются остальным абонентам внутри общего VLAN.

В результате получилась архитектура по функциональным возможностям аналогичная децентрализованной схеме с VLAN на пользователя, но избавленная от её недостатков. Так как все пользователи находятся в одном VLAN, то конфигурация коммутаторов доступа упрощается и становится унифицированной. Конфигурация коммутаторов агрегации также упрощается за счет необходимости только в одном VLAN-интерфейсе.