Checkpoint vpn что это

Построение распределенной VPN сети на базе Check Point. Несколько типовых сценариев

В данной статье мы рассмотрим варианты построения распределенных сетей с помощью Check Point. Я постараюсь описать главные особенности Site-to-Site VPN от Check Point, рассмотрю несколько типовых сценариев, опишу плюсы и минусы каждого из них и попробую рассказать, как можно сэкономить при планировании распределенной VPN сети.

Check Point использует стандартный IPSec

Это первое, что нужно знать про Site-to-Site VPN от Check Point. И этот тезис отвечает на один из самых частый вопросов относительно Check Point VPN:

— Можно ли его “подружить” с другими устройствами?

— Да, можно!

Так называемый 3rd party VPN. Поскольку используется стандартный IPSec, то и VPN можно строить с любым устройством, которое поддерживает IPSec. Лично я пробовал строить VPN с Cisco ASA, Cisco Router, D-Link, Mikrotik, StoneGate. Все работает, хотя и есть некоторые особенности. Главное правильно задать все параметры для первой и второй фазы. Поддерживаемые параметры для IPSec соединения:

Encryption Method: IKEv1, IKEv2

IKE Security Association (Phase 1)

— Encryption Algorithm: AES-128, AES-256, DES, 3DES, CAST

— Data Integrity: SHA1, SHA256, SHA384, MD5, AES-XCBC

— Diffie-Hellman group: Group 1, Group 2, Group 5, Group 14, Group 19, Group 20

IKE Security Association (Phase 2)

— Encryption Algorithm: AES-128, AES-256, AES-GCM-128, AES-GCM-256, DES, 3DES, DES-40CP, CAST, CAST-40, NULL

— Data Integrity: SHA1, SHA256, SHA384, MD5, AES-XCBC

Дополнительные параметры:

— Use aggressive mode (Phase 1)

— Use Perfect Forward Secrecy (Phase 2)

— Support IP Compression (Phase 2)

Т.к. VPN можно строить не только с Check Point-ом, то сразу появляется вопрос, что “ставить” в филиалах?

Какое оборудование использовать для филиалов?

Здесь всего два варианта. Рассмотрим их и попробуем описать плюсы и минусы каждого из них.

1. Check Point в филиале

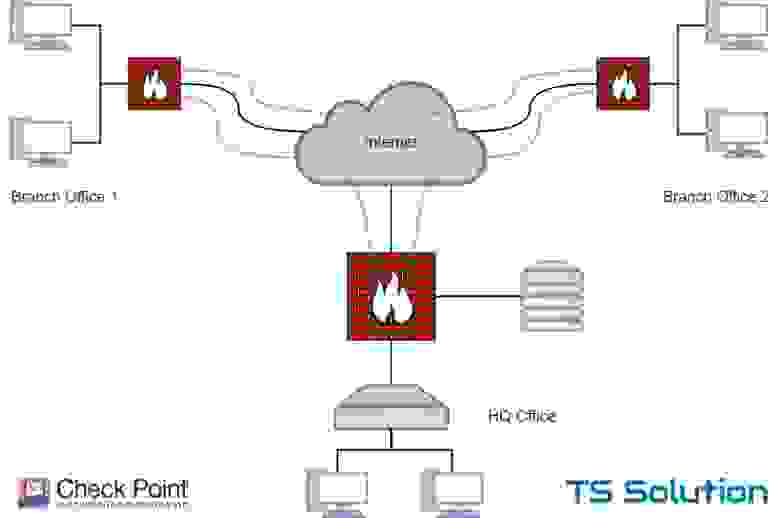

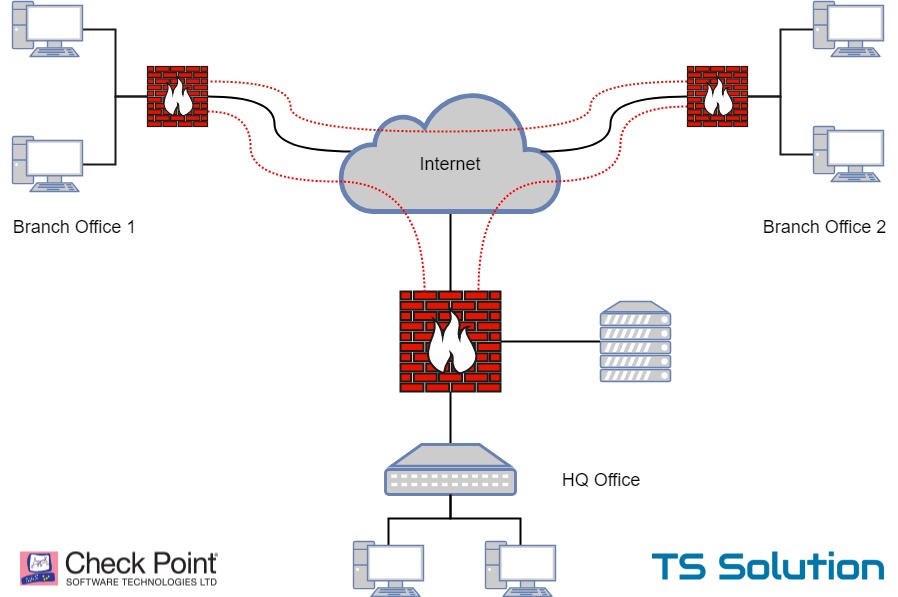

Это самый простой вариант. Check Point устанавливается в центральном офисе (HQ) и в филиалах (Branch).

Плюсы. Главный плюс — удобство управления. Вы управляете политиками безопасности из одного места (Security Management Server). Все логи хранятся в одном месте. Есть возможность генерировать отчеты и видеть общую картину. Существенно упрощается администрирование распределенной сети. Возможно вам даже не понадобится система мониторинга, часть функций по умолчанию выполняет центральный менеджмент сервер. Настройка VPN ускоряется, нет необходимости в бесконечной правке access-list-ов. В грубом приближении это можно сравнить с DMVPN от Cisco (об этом чуть позже).

Минусы. Единственный минус — финансовые затраты. Безусловно, вопрос “дорого или недорого” немного философский и я не буду дискутировать на эту тему. Но даже самый маленький филиал (даже банкомат) потребует установки шлюза Check Point. Чуть позже мы обсудим конкретные модели для таких задач.

Кто использует подобный вариант (Check Point в филиале)? На самом деле практически все сегменты бизнеса: банки, ритейл, промышленность, здравоохранение, нефтегазовые компании.

Рис. 1. Check Point SmartConsole с отображением всех шлюзов филиалов

2. НЕ Check Point в филиале

Тоже довольно распространенный вариант. В центре (HQ) ставится Check Point, а в филиалах (Branch) — любое другое устройство, которое поддерживает IPSec VPN.

Плюсы. Пожалуй единственный плюс — минимальные финансовые затраты. Можно поставить самый дешевый Mikrotik или D-Link, VPN до центрального офиса будет прекрасно работать.

Минусы. Минусов гораздо больше. По сути вы лишаетесь всех плюсов, описанных в предыдущем варианте. Придется “ручками” править настройки на каждом из филиалов. Если их 2 — 3, то возможно это не такая большая проблема. Но если их больше 5-10, то встанет серьезный вопрос дальнейшего масштабирования. Управление конфигурациями, политики доступа, мониторинг, все это придется организовывать на основе сторонних решений (возможно open source). Еще один большой минус — невозможно организовать резервирование VPN канала.

Кто использует подобный вариант (НЕ Check Point в филиале)? Как правило это малый бизнес с небольшим количеством филиалов.

Тип выхода в Интернет для филиалов. Самостоятельный или централизованный?

Выбор устройства для филиала во многом зависит от типа выхода в Интернет. Здесь тоже два варианта и у каждого есть свои плюсы и минусы.

1. Самостоятельный выход в Интернет

Используется чаще всего. VPN канал используется исключительно для доступа к ресурсам центрального офиса (где стоит Check Point).

Плюсы. Выход в Интернет не зависит от VPN канала и оборудования в центральном офисе. Т.е. есть если в центральном офисе все “упало”, филиал сохранит выход в Интернет, просто потеряет доступ к некоторым корпоративным ресурсам.

Минусы. Существенно усложняет управление политиками безопасности. По сути, если у вас стоит задача обезопасить филиалы, то вы должны применять там такие защитные меры как IPS, потоковый антивирус, URL-фильтрацию и т.д. Отсюда вытекает куча проблем с управлением и мониторингом ИБ.

Рекомендации. При таком варианте конечно же лучше использовать Check Point-ы на филиалах. Вы сможете управлять всем этим “хозяйством” централизованно. Можно создать одну типовую политику доступа в Интернет и “раскатать” ее на все филиалы. Мониторинг тоже существенно упрощается. Вы будете видеть все инциденты ИБ в одном месте с возможностью корреляции событий.

2. Централизованный выход в Интернет

Этот вариант используется гораздо реже. Строится VPN до центрального офиса (где стоит Check Point) и туда заворачивается абсолютно весь трафик филиалов. Выход в Интернет возможен только через центральный офис.

Плюсы. В этом случае вам в принципе все равно, что стоит в филиале, главное строить VPN до центра. Больших проблем с конфигом тоже не должно быть, т.к. по сути там будет всего одно правило — “весь трафик в vpn”. Все политики безопасности и аксес-листы вы будете настраивать только в центральном офисе. Как вы понимаете, при таком варианте вы существенно экономите на покупке Check Point.

Минусы. Все еще сохраняется проблема с масштабируемостью, управлением и мониторингом (хоть и не такая критичная как при самостоятельном выходе в Интернет). Плюс работа филиалов полностью зависит от центрального офиса. В случае нештатной ситуации “ляжет” вся сеть. Филиалы останутся без Интернета.

Рекомендации. Такой вариант отлично подходит при небольшом кол-ве филиалов (2-4). Конечно если вас устраивают озвученные риски (зависимость от центра). При выборе устройства Check Point для центрального офиса стоит учесть трафик филиалов и внимательно рассчитать нужную производительность. По сути вы получите централизованное управление трафиком филиалов при минимальных финансовых затратах. Однако при большом кол-ве филиалов (и “серьезном” трафике) такая схема крайне не рекомендуется. Слишком большие последствия в случае отказа. Траблшутинг будет усложняться, а для центрального офиса потребуется весьма мощное железо, которое может в итоге стать дороже, чем если бы в филиалах стояли собственные шлюзы Check Point.

Возможная экономия на лицензиях

Если вы решили использовать Check Point в филиалах и вам нужен только VPN (например при централизованном выходе в Интернет), то можно существенно сэкономить на лицензиях. Blade IPSec VPN никак не лицензируется. Купив устройство вы навсегда получаете функционал Firewall и VPN. Не нужно покупать для этого продление сервисов, все и так будет работать.

Единственное, что придется покупать — сервис технической поддержки, чтобы была возможность обращаться в саппорт и заменить устройство в случае поломки. Однако и здесь есть вариант сэкономить (хоть я его и не рекомендую). Если вы уверены в своих знаниях и что вам не придется обращаться в саппорт, то можно не покупать продление технической поддержки.

Можно закупить одно-два устройства в ЗИП и если в одном из филиалов произойдет поломка, то просто поменять это устройство. При большом кол-ве филиалов может быть экономически выгоднее купить пару запасных устройств, чем покупать саппорт на все остальные. Повторюсь, что я не рекомендуюу такой вариант.

Модели Check Point для филиалов (SMB)

Бытует мнение, что Check Point это вендор исключительно для больших компаний. Однако в модельном ряду представлено довольно много вариантов устройств и для SMB сектора. Особенно если данная “железка” будет использоваться для филиалов, находясь под управлением центрального Management Server-а в головном офисе.

Рис. 2. Модельный ряд Check Point

Мы уже публиковали отдельную статью по SMB решениям, поэтому я просто перечислю модели которые чаще всего используются для филиалов:

VPN топологии (Start, Mesh)

Поговорим о более “технических” вещах и начнем с топологий VPN (VPN Community в терминологии Check Point). Как и у других вендоров у Check Point-а есть два типа:

Стоит отметить, что при этом вам никто не мешает комбинировать эти две топологии. Например связать два Start Community через одно Mesh:

Рис. 3. Star + Mesh

Два типа туннелей

Наконец-то мы дошли до пункта, где можем обсудить, чем действительно удобен VPN от Check Point-а при условии, что в филиалах тоже Check Point. При построении VPN туннеля у нас есть выбор из двух типов:

1. Domain Based VPN

Смысл довольно простой. В свойствах шлюза филиала (и центра тоже) вы указываете сети, которые находятся за Check Point-ом, т.е. локальные сети филиалов.

Рис. 4. Определение VPN Domain

Поскольку все шлюзы находятся под управлением одного менеджмент сервера, то эта информация “шарится” между всеми участниками VPN Community (будь то Star или Mesh). Таким образом, нет нужды править настройки VPN на каждом из шлюзов, они уже и так будут знать где, какая сеть и с какими IPSec параметрами строить VPN. Никакого прописывания peer-ов или access-list-ов. Настройка быстрая и весьма простая. На мой взгляд это даже удобнее чем DMVPN. Domain Based VPN на практике используется чаще всего.

2. Route Based

Данный тип VPN покажется очень знакомым для любителей Cisco. На шлюзах создается VTI (Virtual Tunnel Interface) и поднимается VPN канал с туннельными адресами. Шифруется тот трафик, который маршрутами заворачивается в туннель. При этом маршруты могут быть как статические, так и динамические. К примеру, вы можете поднять такой VPN со всеми филиалами и запустить OSPF. Таким образом все шлюзы будут знать про все доступные сети и автоматически “заворачивать” нужный трафик в нужный туннель. Думаю это можно сравнить с GRE туннелями.

Рекомендации

Route Based VPN используется гораздо реже, т.к. в большинстве случаев хватает Domain Based VPN, который проще в понимании и быстрее в настройке. При этом Domain Based VPN можно использовать и в случае стороннего оборудования (НЕ Check Point) в филиалах. Опять же, основываясь на личном опыте, могу порекомендовать использовать именно Domain Based VPN. Будет гораздо меньше проблем. Route Based лучше не использовать вообще (много ограничений, деградация в производительности). Хотя конечно все зависит от ваших задач и каждый случай нужно рассматривать отдельно.

VPN на сертификатах или Pre-shared key

Как и любое устройство с поддержкой IPSec, Check Point может строить VPN на основе Pre-shared key и на основе сертификатов. Не буду объяснять, в чем преимущество VPN канала на сертификатах. Просто скажу, что еще одно преимущество построения распределенной сети на решениях Check Point — наличие встроенного центра сертификации (CA). Этот CA по умолчанию всегда присутствует на Management Server-е и автоматически генерирует сертификаты на все шлюзы Check Point, которые находятся под его управлением. Не нужно “мучаться” со сторонним центром сертификации (хотя его тоже можно “прикрутить” к Check Point-у).

Отказоустойчивость VPN

Довольно часто забывают про эту возможность. А она есть. В филиале и центральном офисе может быть по два Интернет канала. Если в филиале тоже стоит Check Point, то мы можем настроить отказоустойчивый VPN (Domain Based). Не пренебрегайте этой возможностью Check Point, тем более что это настраивается буквально в пару кликов.

Лицензирование Management Server-а

Еще один важный момент, про который забывают при планировании распределенной сети. Security Management Server лицензируется по количеству шлюзов, которыми он может управлять. Есть лицензии на управление 5-ю шлюзами, 10, 25, 50, 150 и более. При этом цены очень сильно отличаются. Кластер считается как два шлюза! Будьте внимательней при планировании бюджета.

Дополнительные преимущества Check Point VPN

С технической точки зрения у VPN от Check Point есть еще очень много преимуществ. Можно было бы рассказать по wire mode, возможность постоянно держать туннель даже если нет трафика, возможность создавать разные правила для шифрованного и обычного трафика, возможность исключать определенный тип трафика из туннеля и т.д. Но мне бы не хотелось вдаваться в такие технические детали, чтобы никого не утомить. Если интересует что-то конкретное, то спрашивайте в комментариях. Я постарался пройтись больше по архитектурным особенностям.

Check Point. Что это, с чем его едят или коротко о главном

Здравствуйте, уважаемые читатели хабра! Это корпоративный блог компании TS Solution. Мы являемся системным интегратором и по большей части специализируемся на решениях безопасности ИТ-инфраструктуры (Check Point, Fortinet) и системах анализа машинных данных (Splunk). Начнем мы наш блог с небольшого введения в технологии Check Point.

Мы долго размышляли над тем, стоит ли писать данную статью, т.к. в ней нет ничего нового, чего нельзя было бы найти в сети Интернет. Однако, несмотря на такое обилие информации при работе с клиентами и партнерами мы довольно часто слышим одни и те же вопросы. Поэтому было решено написать некое введение в мир технологий Check Point и раскрыть суть архитектуры их решений. И все это в рамках одного “небольшого” поста, так сказать быстрый экскурс. Причем мы постараемся не вдаваться в маркетинговые войны, т.к. мы не вендор, а просто системный интегратор (хоть мы и очень любим Check Point) и просто рассмотрим основные моменты без их сравнения с другими производителями (таких как Palo Alto, Cisco, Fortinet и т.д.). Статья получилась довольно объемной, зато отсекает большую часть вопросов на этапе ознакомления с Check Point. Если вам это интересно, то добро пожаловать под кат…

UTM/NGFW

Начиная разговор о Check Point первое с чего стоить начать, так это с объяснения, что такое UTM, NGFW и чем они отличаются. Сделаем мы это весьма лаконично, дабы пост не получился слишком большим (возможно в будущем мы рассмотрим этот вопрос немного подробнее)

UTM — Unified Threat Management

Если коротко, то суть UTM — консолидация нескольких средств защиты в одном решении. Т.е. все в одной коробке или некий all inclusive. Что понимается под “несколько средств защиты”? Самый распространенный вариант это: Межсетевой экран, IPS, Proxy (URL фильтрация), потоковый Antivirus, Anti-Spam, VPN и так далее. Все это объединяется в рамках одного UTM решения, что проще с точки зрения интеграции, настройки, администрирования и мониторинга, а это в свою очередь положительно сказывается на общей защищенности сети. Когда UTM решения только появились, то их рассматривали исключительно для небольших компаний, т.к. UTM не справлялись с большими объемами трафика. Это было по двум причинам:

Ниже представлен знаменитый магический квадрант Гартнера для UTM решений за август 2016 года:

Не буду сильно комментировать данную картинку, просто скажу, что в верхнем правом углу находятся лидеры.

NGFW — Next Generation Firewall

Название говорит само за себя — межсетевой экран следующего поколения. Данный концепт появился значительно позже, чем UTM. Главная идея NGFW — глубокий анализ пакетов (DPI) c помощью встроенного IPS и разграничение доступа на уровне приложений (Application Control). В данном случае IPS как раз и нужен, чтобы в потоке пакетов выявлять то или иное приложение, что позволяет разрешить, либо запретить его. Пример: Мы можем разрешить работу Skype, но запретить передачу файлов. Можем запретить использовать Torrent или RDP. Также поддерживаются веб-приложения: Можно разрешить доступ к VK.com, но запретить игры, сообщения или просмотр видео. По сути, качество NGFW зависит от количества приложений, которые он может определять. Многие считают, что появление понятия NGFW было обычным маркетинговым ходом на фоне которого начала свой бурный рост компания Palo Alto.

Магический квадрант Гартнера для NGFW за май 2016:

Очень частый вопрос, что же лучше? Однозначного ответа тут нет и быть не может. Особенно если учитывать тот факт, что почти все современные UTM решения содержат функционал NGFW и большинство NGFW содержат функции присущие UTM (Antivirus, VPN, Anti-Bot и т.д.). Как всегда “дьявол кроется в мелочах”, поэтому в первую очередь нужно решить, что нужно конкретно Вам, определиться с бюджетом. На основе этих решений можно выбрать несколько вариантов. И все нужно однозначно тестировать, не веря маркетинговым материалам.

Мы в свою очередь в рамках нескольких статей попытаемся рассказать про Check Point, как его можно попробовать и что в принципе можно попробовать (практически весь функционал).

Три сущности Check Point

При работе с Check Point вы обязательно столкнетесь с тремя составляющими этого продукта:

Операционная система Check Point

Говоря об операционной системе Check Point можно вспомнить сразу три: IPSO, SPLAT и GAIA.

Варианты исполнения (Check Point Appliance, Virtual machine, OpenSerever)

Здесь нет ничего удивительного, как и многие вендоры Check Point имеет несколько вариантов продукта:

Чуть выше мы уже обсудили что такое шлюз (SG) и сервер управления (SMS). Теперь обсудим варианты их внедрения. Есть два основных способа:

Такой вариант подходит когда у вас всего один шлюз, который слабо нагружен пользовательским трафиком. Этот вариант наиболее экономичен, т.к. нет необходимости покупать сервер управления (SMS). Однако при серьезной нагрузке шлюза вы можете получить “тормозящую” систему управления. Поэтому перед выбором Standalone решения лучше всего проконсультироваться или даже протестировать данный вариант.

Оптимальный вариант в плане удобства и производительности. Используется когда необходимо управлять сразу несколькими шлюзами, например центральным и филиальными. В этом случае требуется покупка сервера управления (SMS), который также может быть в виде appliance (железки) или виртуальной машины.

Как я уже говорил чуть выше, у Check Point есть собственная SIEM система — Smart Event. Использовать ее вы сможете только в случае Distributed установки.

Режимы работы (Bridge, Routed)

Шлюз безопасности (SG) может работать в двух основных режимах:

Программные блейды (Check Point Software Blades)

Мы добрались чуть ли не до самой главной темы Check Point, которая вызывает больше всего вопросов у клиентов. Что такое эти “программные блейды”? Под блейдами подразумеваются определенные функции Check Point.

Данные функции могут включаться или выключаться в зависимости от нужд. При этом есть блейды которые активируются исключительно на шлюзе (Network Security) и только на сервере управления (Management). На картинках ниже приведены примеры для обоих случаев:

1) Для Network Security (функционал шлюза)

Опишем вкратце, т.к. каждый блейд заслуживает отдельной статьи.

2) Для Management (функционал сервера управления)

Архитектура блейдов позволяет использовать только действительно нужные функции, что сказывается на бюджете решения и общей производительности устройства. Логично, что чем больше блейдов вы активируете, тем меньше трафика можно “прогнать”. Именно поэтому к каждой модели Check Point прилагается следующая таблица производительности (для примера взяли характеристики модели 5400):

Как видите здесь приводятся две категории тестов: на синтетическом трафике и на реальном — смешанном. Вообще говоря, Check Point просто вынужден публиковать синтетические тесты, т.к. некоторые вендоры используют подобные тесты как эталонные, не исследуя производительность своих решений на реальном трафике (либо намеренно скрывают подобные данные ввиду их неудовлетворительности).

В каждом типе теста можно заметить несколько вариантов:

Думаю на этом можно закончить вводную статью, посвященную технологиям Check Point. Далее мы рассмотрим, как можно протестировать Check Point и как бороться с современными угрозами информационной безопасности (вирусы, фишинг, шифровальщики, zero-day).

Если вы хотите подробнее ознакомиться с Check Point, научиться настраивать основные системные параметры, управлять политиками безопасности и еще многому другому, нажмите сюда.

Построение распределенной VPN сети на базе Check Point. Несколько типовых сценариев

В данной статье мы рассмотрим варианты построения распределенных сетей с помощью Check Point. Я постараюсь описать главные особенности Site-to-Site VPN от Check Point, рассмотрю несколько типовых сценариев, опишу плюсы и минусы каждого из них и попробую рассказать, как можно сэкономить при планировании распределенной VPN сети.

Check Point использует стандартный IPSec

Это первое, что нужно знать про Site-to-Site VPN от Check Point. И этот тезис отвечает на один из самых частый вопросов относительно Check Point VPN:

— Можно ли его “подружить” с другими устройствами?

— Да, можно!

Так называемый 3rd party VPN. Поскольку используется стандартный IPSec, то и VPN можно строить с любым устройством, которое поддерживает IPSec. Лично я пробовал строить VPN с Cisco ASA, Cisco Router, D-Link, Mikrotik, StoneGate. Все работает, хотя и есть некоторые особенности. Главное правильно задать все параметры для первой и второй фазы. Поддерживаемые параметры для IPSec соединения:

Encryption Method: IKEv1, IKEv2

IKE Security Association (Phase 1)

— Encryption Algorithm: AES-128, AES-256, DES, 3DES, CAST

— Data Integrity: SHA1, SHA256, SHA384, MD5, AES-XCBC

— Diffie-Hellman group: Group 1, Group 2, Group 5, Group 14, Group 19, Group 20

IKE Security Association (Phase 2)

— Encryption Algorithm: AES-128, AES-256, AES-GCM-128, AES-GCM-256, DES, 3DES, DES-40CP, CAST, CAST-40, NULL

— Data Integrity: SHA1, SHA256, SHA384, MD5, AES-XCBC

Дополнительные параметры:

— Use aggressive mode (Phase 1)

— Use Perfect Forward Secrecy (Phase 2)

— Support IP Compression (Phase 2)

Т.к. VPN можно строить не только с Check Point-ом, то сразу появляется вопрос, что “ставить” в филиалах?

Какое оборудование использовать для филиалов?

Здесь всего два варианта. Рассмотрим их и попробуем описать плюсы и минусы каждого из них.

1. Check Point в филиале

Это самый простой вариант. Check Point устанавливается в центральном офисе (HQ) и в филиалах (Branch).

Плюсы. Главный плюс — удобство управления. Вы управляете политиками безопасности из одного места (Security Management Server). Все логи хранятся в одном месте. Есть возможность генерировать отчеты и видеть общую картину. Существенно упрощается администрирование распределенной сети. Возможно вам даже не понадобится система мониторинга, часть функций по умолчанию выполняет центральный менеджмент сервер. Настройка VPN ускоряется, нет необходимости в бесконечной правке access-list-ов. В грубом приближении это можно сравнить с DMVPN от Cisco (об этом чуть позже).

Минусы. Единственный минус — финансовые затраты. Безусловно, вопрос “дорого или недорого” немного философский и я не буду дискутировать на эту тему. Но даже самый маленький филиал (даже банкомат) потребует установки шлюза Check Point. Чуть позже мы обсудим конкретные модели для таких задач.

Кто использует подобный вариант (Check Point в филиале)? На самом деле практически все сегменты бизнеса: банки, ритейл, промышленность, здравоохранение, нефтегазовые компании.

Рис. 1. Check Point SmartConsole с отображением всех шлюзов филиалов

2. НЕ Check Point в филиале

Тоже довольно распространенный вариант. В центре (HQ) ставится Check Point, а в филиалах (Branch) — любое другое устройство, которое поддерживает IPSec VPN.

Плюсы. Пожалуй единственный плюс — минимальные финансовые затраты. Можно поставить самый дешевый Mikrotik или D-Link, VPN до центрального офиса будет прекрасно работать.

Минусы. Минусов гораздо больше. По сути вы лишаетесь всех плюсов, описанных в предыдущем варианте. Придется “ручками” править настройки на каждом из филиалов. Если их 2 — 3, то возможно это не такая большая проблема. Но если их больше 5-10, то встанет серьезный вопрос дальнейшего масштабирования. Управление конфигурациями, политики доступа, мониторинг, все это придется организовывать на основе сторонних решений (возможно open source). Еще один большой минус — невозможно организовать резервирование VPN канала.

Кто использует подобный вариант (НЕ Check Point в филиале)? Как правило это малый бизнес с небольшим количеством филиалов.

Тип выхода в Интернет для филиалов. Самостоятельный или централизованный?

Выбор устройства для филиала во многом зависит от типа выхода в Интернет. Здесь тоже два варианта и у каждого есть свои плюсы и минусы.

1. Самостоятельный выход в Интернет

Используется чаще всего. VPN канал используется исключительно для доступа к ресурсам центрального офиса (где стоит Check Point).

Плюсы. Выход в Интернет не зависит от VPN канала и оборудования в центральном офисе. Т.е. есть если в центральном офисе все “упало”, филиал сохранит выход в Интернет, просто потеряет доступ к некоторым корпоративным ресурсам.

Минусы. Существенно усложняет управление политиками безопасности. По сути, если у вас стоит задача обезопасить филиалы, то вы должны применять там такие защитные меры как IPS, потоковый антивирус, URL-фильтрацию и т.д. Отсюда вытекает куча проблем с управлением и мониторингом ИБ.

Рекомендации. При таком варианте конечно же лучше использовать Check Point-ы на филиалах. Вы сможете управлять всем этим “хозяйством” централизованно. Можно создать одну типовую политику доступа в Интернет и “раскатать” ее на все филиалы. Мониторинг тоже существенно упрощается. Вы будете видеть все инциденты ИБ в одном месте с возможностью корреляции событий.

2. Централизованный выход в Интернет

Этот вариант используется гораздо реже. Строится VPN до центрального офиса (где стоит Check Point) и туда заворачивается абсолютно весь трафик филиалов. Выход в Интернет возможен только через центральный офис.

Плюсы. В этом случае вам в принципе все равно, что стоит в филиале, главное строить VPN до центра. Больших проблем с конфигом тоже не должно быть, т.к. по сути там будет всего одно правило — “весь трафик в vpn”. Все политики безопасности и аксес-листы вы будете настраивать только в центральном офисе. Как вы понимаете, при таком варианте вы существенно экономите на покупке Check Point.

Минусы. Все еще сохраняется проблема с масштабируемостью, управлением и мониторингом (хоть и не такая критичная как при самостоятельном выходе в Интернет). Плюс работа филиалов полностью зависит от центрального офиса. В случае нештатной ситуации “ляжет” вся сеть. Филиалы останутся без Интернета.

Рекомендации. Такой вариант отлично подходит при небольшом кол-ве филиалов (2-4). Конечно если вас устраивают озвученные риски (зависимость от центра). При выборе устройства Check Point для центрального офиса стоит учесть трафик филиалов и внимательно рассчитать нужную производительность. По сути вы получите централизованное управление трафиком филиалов при минимальных финансовых затратах. Однако при большом кол-ве филиалов (и “серьезном” трафике) такая схема крайне не рекомендуется. Слишком большие последствия в случае отказа. Траблшутинг будет усложняться, а для центрального офиса потребуется весьма мощное железо, которое может в итоге стать дороже, чем если бы в филиалах стояли собственные шлюзы Check Point.

Возможная экономия на лицензиях

Если вы решили использовать Check Point в филиалах и вам нужен только VPN (например при централизованном выходе в Интернет), то можно существенно сэкономить на лицензиях. Blade IPSec VPN никак не лицензируется. Купив устройство вы навсегда получаете функционал Firewall и VPN. Не нужно покупать для этого продление сервисов, все и так будет работать. Единственное, что придется покупать — сервис технической поддержки, чтобы была возможность обращаться в саппорт и заменить устройство в случае поломки. Однако и здесь есть вариант сэкономить (хоть я его и не рекомендую). Если вы уверены в своих знаниях и что вам не придется обращаться в саппорт, то можно не покупать продление технической поддержки. Можно закупить одно-два устройства в ЗИП и если в одном из филиалов произойдет поломка, то просто поменять это устройство. При большом кол-ве филиалов может быть экономически выгоднее купить пару запасных устройств, чем покупать саппорт на все остальные. Повторюсь, что я не рекомендуюу такой вариант.

Модели Check Point для филиалов (SMB)

Бытует мнение, что Check Point это вендор исключительно для больших компаний. Однако в модельном ряду представлено довольно много вариантов устройств и для SMB сектора. Особенно если данная “железка” будет использоваться для филиалов, находясь под управлением центрального Management Server-а в головном офисе.

Рис. 2. Модельный ряд Check Point

VPN топологии (Start, Mesh)

Поговорим о более “технических” вещах и начнем с топологий VPN (VPN Community в терминологии Check Point). Как и у других вендоров у Check Point-а есть два типа:

Стоит отметить, что при этом вам никто не мешает комбинировать эти две топологии. Например связать два Start Community через одно Mesh:

Рис. 3. Star + Mesh

Два типа туннелей

Наконец-то мы дошли до пункта, где можем обсудить, чем действительно удобен VPN от Check Point-а при условии, что в филиалах тоже Check Point. При построении VPN туннеля у нас есть выбор из двух типов:

1. Domain Based VPN

Смысл довольно простой. В свойствах шлюза филиала (и центра тоже) вы указываете сети, которые находятся за Check Point-ом, т.е. локальные сети филиалов.

Рис. 4. Определение VPN Domain

Поскольку все шлюзы находятся под управлением одного менеджмент сервера, то эта информация “шарится” между всеми участниками VPN Community (будь то Star или Mesh). Таким образом, нет нужды править настройки VPN на каждом из шлюзов, они уже и так будут знать где, какая сеть и с какими IPSec параметрами строить VPN. Никакого прописывания peer-ов или access-list-ов. Настройка быстрая и весьма простая. На мой взгляд это даже удобнее чем DMVPN. Domain Based VPN на практике используется чаще всего.

2. Route Based

Данный тип VPN покажется очень знакомым для любителей Cisco. На шлюзах создается VTI (Virtual Tunnel Interface) и поднимается VPN канал с туннельными адресами. Шифруется тот трафик, который маршрутами заворачивается в туннель. При этом маршруты могут быть как статические, так и динамические. К примеру, вы можете поднять такой VPN со всеми филиалами и запустить OSPF. Таким образом все шлюзы будут знать про все доступные сети и автоматически “заворачивать” нужный трафик в нужный туннель. Думаю это можно сравнить с GRE туннелями.

Рекомендации

Route Based VPN используется гораздо реже, т.к. в большинстве случаев хватает Domain Based VPN, который проще в понимании и быстрее в настройке. При этом Domain Based VPN можно использовать и в случае стороннего оборудования (НЕ Check Point) в филиалах. Опять же, основываясь на личном опыте, могу порекомендовать использовать именно Domain Based VPN. Будет гораздо меньше проблем. Route Based лучше не использовать вообще (много ограничений, деградация в производительности). Хотя конечно все зависит от ваших задач и каждый случай нужно рассматривать отдельно.

VPN на сертификатах или Pre-shared key

Как и любое устройство с поддержкой IPSec, Check Point может строить VPN на основе Pre-shared key и на основе сертификатов. Не буду объяснять, в чем преимущество VPN канала на сертификатах. Просто скажу, что еще одно преимущество построения распределенной сети на решениях Check Point — наличие встроенного центра сертификации (CA). Этот CA по умолчанию всегда присутствует на Management Server-е и автоматически генерирует сертификаты на все шлюзы Check Point, которые находятся под его управлением. Не нужно “мучаться” со сторонним центром сертификации (хотя его тоже можно “прикрутить” к Check Point-у).

Отказоустойчивость VPN

Довольно часто забывают про эту возможность. А она есть. В филиале и центральном офисе может быть по два Интернет канала. Если в филиале тоже стоит Check Point, то мы можем настроить отказоустойчивый VPN (Domain Based). Не пренебрегайте этой возможностью Check Point, тем более что это настраивается буквально в пару кликов.

Лицензирование Management Server-а

Еще один важный момент, про который забывают при планировании распределенной сети. Security Management Server лицензируется по количеству шлюзов, которыми он может управлять. Есть лицензии на управление 5-ю шлюзами, 10, 25, 50, 150 и более. При этом цены очень сильно отличаются. Кластер считается как два шлюза! Будьте внимательней при планировании бюджета.

Дополнительные преимущества Check Point VPN

С технической точки зрения у VPN от Check Point есть еще очень много преимуществ. Можно было бы рассказать по wire mode, возможность постоянно держать туннель даже если нет трафика, возможность создавать разные правила для шифрованного и обычного трафика, возможность исключать определенный тип трафика из туннеля и т.д. Но мне бы не хотелось вдаваться в такие технические детали, чтобы никого не утомить. Если интересует что-то конкретное, то спрашивайте в комментариях. Я постарался пройтись больше по архитектурным особенностям.