Check your dns over https settings что это

DNS-over-HTTPS и риски для персональных данных — обсуждаем мнения экспертов

25 февраля Mozilla сделали DNS-over-HTTPS (DoH) протоколом по умолчанию в своем браузере для всех американских пользователей. В целом ИТ-сообщество встретило это решение положительно, заметив, что шифрование DNS-трафика повысит безопасность в интернете. Но нашлись и те, кто считает иначе, — например, представители интернет-регистратора RIPE.

В сегодняшнем материале разбираем основные мнения.

Небольшой ликбез

Прежде чем переходить к обзору мнений кратко разберем, как работает DoH и почему его реализация вызывает жаркие споры в ИТ-сообществе.

Обмен данными между браузером и DNS-сервером происходит в открытом виде. При желании злоумышленник может подслушать этот трафик и проследить, какие ресурсы посещает пользователь. Чтобы решить проблему, протокол DoH инкапсулирует запрос IP-адреса в трафик HTTPS. Затем он поступает специальному серверу, который обрабатывает его при помощи API и генерирует ответ (стр.8):

Таким образом, DNS-трафик скрыт в трафике HTTPS, и запросы к системе доменных имен остаются анонимными.

Кто поддерживает DoH

В поддержку DoH высказываются западные облачные провайдеры, телекомы и интернет-провайдеры. Многие из них уже предлагают DNS-сервисы на базе нового протокола — полный список есть на GitHub. Например, в British Telecommunications говорят, что сокрытие DNS-запросов в HTTPS увеличит безопасность британских пользователей.

Пара материалов из нашего блога на Хабре:

Год назад DNS-over-HTTPS начали тестировать в Google. Инженеры добавили возможность активировать DoH в Chrome 78. По словам разработчиков, инициатива защитит пользователей от DNS-спуфинга и фарминга, когда хакеры перенаправляют жертву на ложный IP-адрес.

В начале материала мы упомянули другого разработчика браузера — Mozilla. На этой неделе компания подключила DNS-over-HTTPS для всех пользователей из США. Теперь при установке браузера новый протокол активируется по умолчанию. Тех, у кого уже есть Firefox, планируют перевести на DoH в ближайшие недели. Другие страны новая инициатива пока обойдет стороной, но желающие могут включить передачу DNS-запросов по HTTPS самостоятельно.

Аргументы против

Те, кто выступает против внедрения DoH, говорят, что он снизит безопасность сетевых подключений. Например, Пол Викси (Paul Vixie), один из авторов доменной системы имен, утверждает, что системным администраторам станет сложнее блокировать потенциально вредоносные сайты в корпоративных и частных сетях.

Выступили против нового протокола и представители интернет-регистратора RIPE, отвечающего за европейский и ближневосточный регионы. Они обратили внимание на проблемы безопасности персональных данных. DoH позволяет передавать информацию о посещаемых ресурсах в зашифрованном виде, но соответствующие логи все равно остаются на сервере, отвечающем за обработку DNS-запросов с помощью API. Здесь встает вопрос доверия к разработчику браузера.

Сотрудник RIPE Берт Хуберт (Bert Hubert), который участвовал в разработке PowerDNS, говорит, что классический подход DNS-over-UDP предоставляет большую анонимность, так как смешивает все запросы к системе доменных имен из одной сети (домашней или публичной). В этом случае сопоставить отдельные запросы с конкретными компьютерами становится сложнее.

/ Unsplash / chris panas

К недостаткам DoH некоторые эксперты также относят невозможность настроить родительский контроль в браузерах и сложности с оптимизацией трафика в CDN-сетях. В последнем случае может вырасти задержка до начала передачи контента, так как резолвер будет искать адрес хоста, ближайшего к серверу DNS-over-HTTPS. Здесь стоит отметить, что ряд ИТ-компаний уже работает над решением этих сложностей. Например, в той же Mozilla рассказали, что Firefox будет автоматически отключать DoH, если пользователь настроит правила родительского контроля. И компания планирует продолжить работу над более совершенными инструментами в будущем.

О чем мы пишем в корпоративном блоге VAS Experts:

Поднимаем свой DNS-over-HTTPS сервер

Различные аспекты эксплуатации DNS уже неоднократно затрагивались автором в ряде статей опубликованных в рамках блога. При этом, основной акцент всегда делался на повышение безопасности этого ключевого для всего Интернет сервиса.

До последнего времени, несмотря на очевидность уязвимости DNS трафика, который, до сих пор, по большей части, передаётся в открытом виде, для злонамеренных действий со стороны провайдеров, стремящихся повысить своих доходы за счёт встраивания рекламы в контент, государственных силовых органов и цензуры, а также просто преступников, процесс усиления его защиты, несмотря на наличие различных технологий, таких как DNSSEC/DANE, DNScrypt, DNS-over-TLS и DNS-over-HTTPS, буксовал. И если серверные решения, а некоторые из них существуют уже довольно долгое время, широко известны и доступны, то поддержка их со стороны клиентского программного обеспечения оставляет желать много лучшего.

К счастью, ситуация меняется. В частности, разработчики популярного браузера Firefox заявили о планах по включению по умолчанию режима поддержки режима DNS-over-HTTPS (DoH) в ближайшее время. Это должно помочь защитить DNS трафик пользователя WWW от вышеупомянутых угроз, однако потенциально способно вызвать новые.

1. Проблемы DNS-over-HTTPS

На первый взгляд, начинающееся массовое внедрение DNS-over-HTTPS в программное обеспечение работающее в Интернет вызывает только позитивную реакцию. Однако, чёрт, как говорится, кроется в деталях.

Первой проблемой, которая ограничивает сферу массового применения DoH, является его ориентация исключительно на веб-трафик. Действительно, протокол HTTP и его актуальная редакция HTTP/2, на которой базируется DoH, является основой WWW. Но Интернет это не только веб. Существует масса популярых сервисов, такие, как электронная почта, всевозможные мессенджеры, системы передачи файлов, стриминг мультимедиа и проч., которые не используют HTTP. Таким образом, несмотря на восприятие многими DoH как панацеи, он оказывается неприменим без дополнительных (да и не нужных) усилий, ни для чего иного, кроме браузерных технологий. К слову, на эту роль куда как более достойным кандидатом выглядит DNS-over-TLS, который реализует инкапсуляцию стандартного DNS трафика в защищённый стандартный протокол TLS.

Второй проблемой, которая потенциально куда как более значима, чем первая, является фактический отказ от присущей DNS by design децентрализации в угоду использования указываемого в настройках браузера единого DoH сервера. В частности, Mozilla предлагает использовать сервис от Cloudflare. Подобный сервис запустили также и другие заметные фигуры Интернет, в частности Google. Получается, что внедрение DNS-over-HTTPS в том виде, в котором это предлагается сейчас, лишь увеличивает зависимость конечных пользователей от крупнейших сервисов. Не секрет, что информация, которую может предоставить анализ DNS запросов способен собирать ещё больше данных о нём, а также повысить их точность и актуальность.

В этой связи, автор был и остаётся сторонником массового внедрения не DNS-over-HTTPS, а DNS-over-TLS совместно с DNSSEC/DANE как универсального, безопасного и не способствующего дальнейшей централизации Интернет средства для обеспечения безопасности DNS трафика. К сожалению, ожидать быстрое внедрение массовой поддержки альтернатив DoH в клиентский софт в силу понятных причин, не приходится и её уделом пока остаются энтузиасты безопасных технологий.

Но, коль уж мы теперь получаем DoH, то почему бы не использовать его, предварительно уйдя от потенциальной слежки по стороны корпораций посредством их серверов на свой собственный DNS-over-HTTPS сервер?

2. Протокол DNS-over-HTTPS

Если взглянуть в стандарт RFC8484 описывающий протокол DNS-over-HTTPS, то можно увидеть, что он, по сути, представляет собой веб API позволяющий инкапсулировать стандартный пакет DNS в протокол HTTP/2. Это реализуется посредством специальных HTTP-заголовков, а также конверсии бинарного формата передаваемых DNS данных (см. RFC1035 и последующие документы) в форму, позволяющую передавать и получать их, а также работать с необходимыми метаданными.

По стандарту поддерживается только HTTP/2 и защищённое соединение TLS.

Отправка DNS-запроса может производится стандартными методами GET и POST. В первом случае запрос трансформируется base64URL-encoded строку, а во-втором — через тело POST-запроса в двоичной форме. При этом при запросе и при ответе DNS используется специальный MIME-тип данных application/dns-message.

Обратите также внимание на заголовок cache-control: в ответе со стороны веб-сервера. В параметре max-age содержится значение TTL для возвращаемой записи DNS (или минимальное значение если возвращается их набор).

Исходя из вышеизложенного, функционирование DoH сервера состоит из нескольких этапов.

3. Свой DNS-over-HTTPS сервер

Наиболее простым, быстрым и эффективным способом запустить свой собственный DNS-over-HTTPS сервер представляется использование HTTP/2 веб-сервера H2O, о котором автор уже вкратце писал (см. «Высокопроизводительный веб-сервер H2O»).

В пользу этого выбора играет тот факт, что весь код собственного DoH сервра может быть полностью реализован средствами интегрированного в сам H2O интерпретатором mruby. Помимо стандартных библиотек, для обмена данными с DNS сервером необходима библиотека (mrbgem) Socket, которая, по счастью, уже включена в текущую девелоперскую версию H2O 2.3.0-beta2 присутствующую в портах FreeBSD. Впрочем, не трудно добавить её и в любую предыдущую версию клонировав репозиторий библиотеки Socket в каталог /deps перед компиляцией.

Конфигурация веб-сервера, в целом, стандартная.

Исключение составляет лишь обработчик URL /dns-query за который отвечает, собственно, наш DNS-over-HTTPS сервер h2odoh, написанный на mruby и вызываемый через опцию обработчика mruby.handler-file.

Обратие внимание, что за обработку пакетов DNS отвечает локальный кэширующий сервер, в данном случае Unbound из стандратной поставки FreeBSD. С точки зрения безопасности это оптимальное решение. Впрочем, ничто не мешает заменить localhost на адрес другого DNS, который вы предполагаете использовать.

Отстаётся перезапустить H2O и посмотреть что же из этого получилось.

4. Тестирование

Итак, проверим результаты отправив вновь пробный запрос и посмотрев сетевой трафик при помощи утилиты tcpdump.

В выводе видно, как запрос на разрешение адреса example.com был получен и успешно обработан DNS сервером.

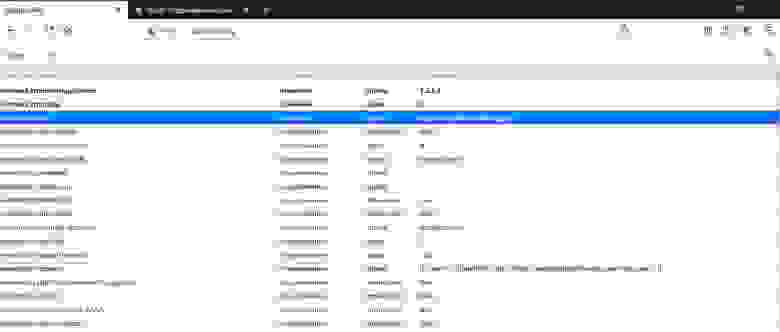

Теперь осталось активировать наш сервер в браузере Firefox. Для этого на страницы конфигурации следует изменить несколько настроек about:config.

Во-первых, это адрес нашего API по которому браузер будет запрашивать в DNS информацию в network.trr.uri. Рекомендуется также указать IP домена из этого URL для безопасного разрешения в IP средствами самого браузера без обращения к DNS в network.trr.bootstrapAddress. И, наконец, собственно сам параметр network.trr.mode включающий использование DoH. Установка значения в «3» заставит браузер использовать исключительно DNS-over-HTTPS для разрешения имён, а более надёжное и безопасное «2» отдаст приоритет DoH отставив стандартное обращение к DNS в качестве резервного варианта.

5. PROFIT!

Статья была полезной? Тогда прошу не стесняться и поддерживать деньгами через форму доната (ниже).

Как включить поддержку DNS over HTTPS в Microsoft Edge с помощью Secure DNS lookups

При разработке обновленного браузера Microsoft Edge, Microsoft воспользовалась кодовой базой открытого проекта Chromium, что позволило улучшить совместимость с современными веб-стандартами. В основе нового Edge работает такой же движок Chromium, который используется в Google Chrome, что гарантирует высокую производительность и веб-совместимость.

Microsoft Edge на Chromium поддерживает операционные системы Windows 7, Windows 8.1, Windows 10, Windows Server (2016 и выше), Windows Server (от 2008 R2 до 2012 R2) и macOS.

Когда вы вводите URL-адрес или доменное имя в адресную строку (например comss.one), то ваш браузер отправляет запрос к DNS-серверу, чтобы установить IP-адрес веб-ресурса.

Исторически данный запрос отправлялся в виде обычного текста. Такое соединение не зашифровывалось, а значит провайдеры или третьи лица могли просматривать список сайтов, к которым вы получаете доступ.

Технология DNS-over-HTTPS (DoH) позволяет устранить данную проблему. При использовании DoH запросы отправляются по зашифрованному HTTPS-соединению, что предотвращает возможность отслеживания данных сторонними лицами.

DNS over HTTPS (DoH) представляет собой протокол для выполнения разрешения DNS по протоколу HTTPS. Данная технология позволяет повысить конфиденциальность и безопасность за счет предотвращения перехвата и манипулирования данными DNS в ходе MITM-атак. Повышенный уровень безопасности достигается за счет использования защищенного протокола HTTPS, который передает данные по зашифрованному каналу между клиентским устройством DoH и DNS-сервером с поддержкой DoH. Шифрование позволяет организовать обфускацию данных, что положительно сказывается на конфиденциальности данных. Google и Mozilla Foundation приступили к тестированию DNS over HTTPS еще в марте 2018 года.

Как включить поддержку DNS over HTTPS в Microsoft Edge

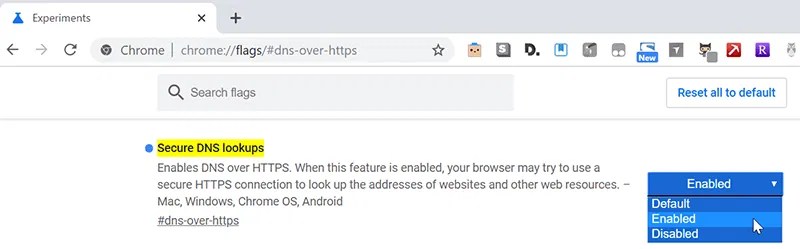

Чтобы включить поддержку DNS over HTTPS в Microsoft Edge, вам нужно активировать экспериментальный флаг Secure DNS lookups.

При включении данной функции ваш браузер будет использовать HTTPS-соединение для сопоставления адресов веб-ресурсов.

По умолчанию Microsoft Edge использует сервера Google Public DNS для безопасного выполнения разрешения DNS.

Чтобы использовать сторонние службы, настройте использование IP-адресов Cloudflare DNS, Cisco OpenDNS, Comss.one DNS или других безопасных DNS-серверов с поддержкой протокола DNS поверх HTTPS в вашей операционной системе.

Например, для Comss.one DNS необходимо указать следующие IP–адреса:

Включение Secure DNS lookups

Для отключения поддержки DNS over HTTPS установите для параметра Secure DNS lookups значение Disabled или Default.

Как проверить работу DNS-over-HTTPS

Проверить работу DNS можно с помощью сервиса DNS Leak Test (нажмите кнопку Extended test). Убедитесь, что все найденные DNS-серверы относятся к указанному провайдеру, например Cisco OpenDNS:

Как включить DNS Over HTTPS в различных браузерах

DNS over HTTPS (DoH) — отличный новый стандарт безопасности и конфиденциальности для шифрования DNS-запросов, и большинство браузеров, скорее всего, в будущем будут включать его по умолчанию. Рассмотрим, как включить его в популярных браузерах.

Зачем включать DNS over HTTPS?

Когда вы посещаете какой-либо ресурс, ваш компьютер сначала должен найти адрес сервера этого сайта. Поэтому он посылает запрос на DNS-сервер с просьбой указать IP-адрес, который привязан к введенному вами адресу. До недавнего времени такой запрос мог отправляться только в незашифрованном виде. Это означает, что третьи лица теоретически могут прочитать его и выяснить, куда вы пытаетесь перейти, даже если ваше подключение к серверу шифруется с помощью HTTPS.

DNS over HTTPS просто использует протокол HTTPS для шифрования вашего DNS запроса, поэтому он не может быть прочитан. Это в значительной степени упрощает процесс перехода к более безопасному и конфиденциальному режиму работы. Он не очень популярен среди служб, которые хотят блокировать веб-трафик с помощью фильтрации DNS, но это уже совсем другое дело.

Включение DNS over HTTPS в Firefox

Firefox — первый браузер, поддерживающий DNS over HTTPS, также является самым простым в настройке:

2. Выбрав вкладку General (Общие), прокрутите страницу вниз до появления окна Network Settings (Настройки сети). Выберите Settings (Настройки)…

3. Во всплывающем меню прокрутите вниз еще раз, пока не увидите надпись Enable DNS over HTTPS.

4. Выберите Cloudflare (провадер Firefox по умолчанию) или Custom (Пользовательский), который позволяет использовать другого провайдера, например, Quad9 или Google Public DNS.

Вот так! Теперь ваши DNS-запросы с помощью Firefox должны быть зашифрованы.

Настройки в Firefox mobile пока нет, но вы все еще можете включить ее (по крайней мере на Android), выполнив следующие действия:

1. Введите about:config в адресной строке.

2. Найдите network.trr.mode и с помощью кнопки со стрелкой вверх установите значение 2.

Теперь у вас есть DNS over HTTPS в Firefox для Android!

Включение DNS over HTTPS в браузерах на базе Chrome/Chromium

Chrome поддерживает DNS over HTTPS, но в настоящее время это экспериментальная функция, которая еще не готова к публичному распространению. Работа с этими функциями может привести к нестабильности работы Chrome, но установка флага DoH не должна иметь никаких негативных последствий.

2. Найдите опцию под названием Secure DNS lookups и воспользуйтесь меню справа, чтобы изменить ее статус на Enabled.

3. Перезапустите Google Chrome, чтобы применить настройки.

Это работает как на десктопных, так и на мобильных версиях Chrome.

Включение DNS over HTTPS в Edge (Chromium)

Браузер Edge от Microsoft в формате EdgeHTML не поддерживает DNS over HTTPS, но версия Chromium поддерживает. С ноября 2019 года вы можете скачать и использовать бета-версию Chromium, которая должна выйти в свет 15 января 2020 года.

Включение DNS over HTTPS в Brave (Chromium)

Brave — это браузер, обеспечивающий конфиденциальность, надежную защиту и шифрование, и он полностью идентичен Chrome в плане включения DNS over HTTPS.

Включение DNS over HTTPS в Opera (Chromium)

В 2013 году Opera перешла на исходный код Chromium, поэтому работает по той же формуле, что и любой другой браузер Chromium.

Просто введите opera://flags/#dns-over-https в адресную строку, чтобы найти соответствующую настройку.

На данный момент на мобильных версиях Opera DoH не работает.

Включение DNS over HTTPS в Vivaldi (Chromium)

Просто введите vivaldi://flags/#dns-over-https в адресную строку.

Мобильная бета-версия Vivaldi в настоящее время не включает опцию DoH.

Другие браузеры на основе Chromium

Если вы используете браузер любого другого типа на основе Chromium, вы можете просто следовать вышеприведенной схеме; она применяется практически повсеместно.

Возможно, вы заметили, что браузеры Chromium не предоставляют вам возможности выбора вашего собственного DNS-провайдера. В настоящее время, установка флага «включено» подключает Cloudflare, но, если вы действительно хотите изменить его вручную, то можете следовать инструкциям ниже.

1. Щелкните правой кнопкой мыши по ярлыку Chrome/Chromium.

3. Этот IP-адрес 1.1.1.1.1 является сервисом Cloudflare. Замените его адрес любым провайдером, который вы предпочитаете.

4. Нажмите кнопку «Применить» и перезапустите браузер.

В будущих версиях браузеры на базе Chrome и Chromium планируют поддерживать множество DNS-провайдеров.

Браузеры, которые в настоящее время не поддерживают DNS через HTTPS.

Тестирование DNS over HTTPS

Ваш первый вариант — посетить раздел 1.1.1.1.1/help, чтобы воспользоваться услугой тестирования Cloudflare. В разделе DNS over HTTPS должно быть написано Yes.

В качестве альтернативы, вы можете использовать DNSLeakTest, который должен показать вам что-то, отличное от вашего собственного местоположения и интернет-провайдера.

Что если не работает?

Если вы включили DNS over HTTPS в браузере и он не проходит тесты, вы можете попробовать поискать решение проблемы в интернете, но, поскольку это довольно новая технология и даже не развернута должным образом во многих браузерах, вы можете не найти много ответов. До тех пор пока ваш любимый браузер не выпустит стабильную сборку, которая поддерживает DoH (и это скорее всего скоро произойдет), лучше использовать Firefox.

Спасибо, что читаете! Подписывайтесь на мои каналы в Telegram, Яндекс.Мессенджере и Яндекс.Дзен. Только там последние обновления блога и новости мира информационных технологий.

Респект за пост! Спасибо за работу!

Хотите больше постов? Узнавать новости технологий? Читать обзоры на гаджеты? Для всего этого, а также для продвижения сайта, покупки нового дизайна и оплаты хостинга, мне необходима помощь от вас, преданные и благодарные читатели. Подробнее о донатах читайте на специальной странице.

Заранее спасибо! Все собранные средства будут пущены на развитие сайта. Поддержка проекта является подарком владельцу сайта.

YogaDNS: Настройка DNS over HTTPS, DNSCrypt и правил обработки DNS запросов в Windows

YogaDNS — это DNS клиент, который перехватывает DNS-запросы на системном уровне и позволяет обрабатывать их через определенные пользователем DNS-серверы с использованием заданных протоколов и гибких правил.

Содержание

Установка программы YogaDNS

Поддерживаемые операционные системы

Поддерживаемые протоколы

Установка

Рис.1 Установка программы YogaDNS

В следующем диалоговом окне можно выставить следующие значения для программы:

Рис.2 Установка программы YogaDNS

В следующем диалоговом окне нажать кнопку Install и по окончании установки программы нажать кнопку Finish.

Рис.3 Установка программы YogaDNS

Настройка программы YogaDNS во взаимодействии с DNS сервером Comss.one с использованием протокола DNS over HTTPS

При первом запуске программы YogaDNS в окне мастера первого запуска можно выбрать определенный сценарий. Данное окно можно запустить в любое время, выбрав в главном меню Configuration > First Start Wizard

Рис.4 Открытие мастера первого запуска

Мастер упрощает процесс настройки программы при добавлении определенных DNS серверов, указанных в окне First Start Wizard, в этом случае настройки (выбор протокола, указание IP адреса, порта и др.) происходят в автоматическом режиме. Достаточно в окне мастера первого запуска выбрать DNS сервер и в дальнейшем правило по умолчанию будет задействовано для выбранного DNS сервера.

Также в окне мастера доступна опция Import servers from the web, test and select, которая позволяет импортировать DNS сервера. Импорт DNS серверов рассмотрен ниже.

Можно начать с пустой конфигурации, оставив радиокнопку по умолчанию Start with an empty configuration. All queries will be unaltered и нажать Next. В любом случае, если Вы начнете с пустой конфигурации, необходимо будет вручную добавлять определенный сервер DNS.

Рис.5 Мастер первого запуска

Если в программе YogaDNS не прописаны DNS-сервера, все DNS-запросы игнорируются.

Рис.6 Журнал YogaDNS

После того, как была выбрана пустая конфигурация, в появившемся окне будет предложено добавить DNS – сервера и настроить правила.

Рис.7 Мастер первого запуска

Для добавления определенного DNS – сервера необходимо в главном меню выбрать Configuration > DNS Servers. Также данное окно можно открыть, кликнув ПКМ по иконке программы YogaDNS в системном трее и выбрав DNS Servers.

Рис.8 Добавление DNS сервера

В открывшемся окне DNS Servers необходимо нажать кнопку Add, чтобы добавить нужный (-е) DNS – сервер (-ы).

Рис.9 Добавление DNS сервера

В примере ниже рассмотрен вариант добавления DNS сервера Comss.one DNS с использованием протокола DNS over HTTPS. Доступные параметры зависят от выбранного протокола.

Протокол шифрования трафика DNS over HTTPS (DoH) предназначен для улучшения конфиденциальности, безопасности и надежности подключения DNS.

Для протокола DNS over HTTPS обязательно указывается URL, ниже указаны следующие параметры для связи с Comss.one DNS

Рис.10 Добавление DNS сервера

После проверки нажать кнопку ОК.

Настройка правил обработки DNS запросов

После добавления первого сервера DNS, в окне Rules можно увидеть, что для добавленного DNS сервера правило назначено по умолчанию.

Правила являются неотъемлемой частью YogaDNS. Правила позволяют указать DNS-сервер, который будет использоваться для запроса разрешения на основе имени хоста. Можно также заблокировать, обойти запрос или принудительно выполнить его через выбранный сетевой интерфейс.

Возможно настроить определенные правила для разных DNS серверов. В приведенном примере описана задача при использовании двух DNS серверов от COMSS и Google с назначением разных правил для разрешения определенных имен хостов через выбранные DNS-серверы.

Открыть в главном меню Configuration > Rules

Чтобы добавить новое правило, необходимо нажать кнопку Add

Рис.11 Настройка правил

Предположим, необходимо сайт YogaDNS открывать с использованием Google Public DNS, а остальные сайты открывать с использованием Comss.one DNS.

В открывшемся окне Rule необходимо:

Рис.12 Настройка правил

Рис.13 Настройка правил

Проверить результат при выходе на указанный ресурс можно в журнале сообщений.

Рис.14 Проверка результата в журнале YogaDNS

После необходимых настроек главное окно программы YogaDNS можно закрыть, процесс работы не прекратится, пока программа не будет закрыта через контекстное меню иконки Yoga DNS, расположенной в системной трее и выбора команды exit, либо другими мерами.

Рис.15 Завершение работы программы YogaDNS

Для того, чтобы программа YogaDNS запускалась автоматически при старте ОС Windows (вход пользователя), необходимо в главном меню программы выбрать File > Autostart

Рис.16 Настройка автоматического запуска программы

Импорт DNS сервера на примере Comss.one с использованием протокола DNSCrypt

Для упрощения процесса первоначальных настроек DNS серверов в программе реализована возможность импортировать настройки DNS серверов.

В главном меню программы выбрать Configuration > DNS Servers

В окне DNS Servers выбрать Get from the web…

Рис.17 Импорт DNS серверов

В открывшемся окне Import Settings нажать кнопку Load для выбора DNS сервера

Рис.18 Импорт DNS серверов

В окне Import servers from the web можно выбрать DNS сервер (-ы), установив флажок в соответствующем чекбоксе и нажать кнопку Import Marked.

В данном примере выбран DNS сервер Comss.one DNS с использованием протокола DNSCrypt.

Рис.19 Импорт DNS серверов

Рис.20 Результат импорта настроек DNS сервера