Change tpm state что это

Что такое TPM Device?

Опцию с данным названием можно встретить в разделе управления безопасностью (Security) настроек BIOS. В данном случае TPM расшифровывается как Trusted Platform Module.

Стоит отметить, что в зависимости от версии материнской платы возможны ее иные названия, а именно:

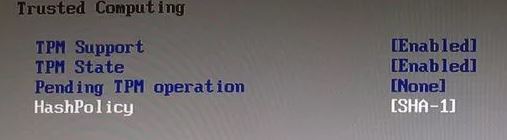

TPM Support в BIOS

Все они отвечают за активацию работы некого модуля TPM. А вот что это за модуль и для чего он нужен мы поговорим в данной статье.

Что такое Trusted Platform Module?

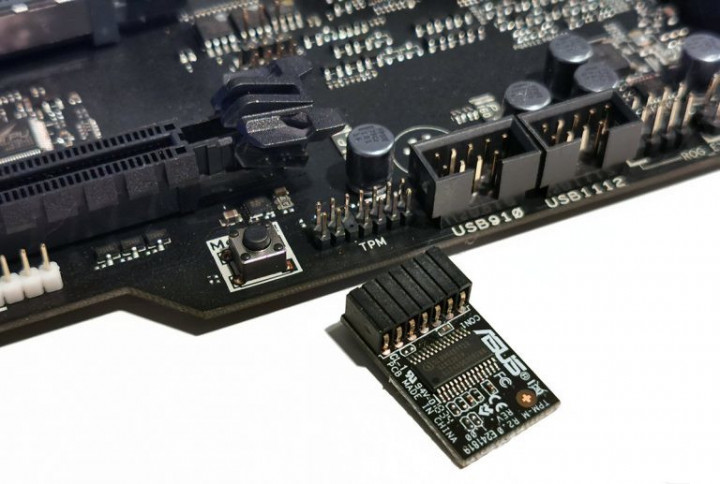

Как правило, данный модуль представляет собой самостоятельный чип, находящийся на материнской плате. Он является своеобразным генератором и одновременно хранилищем ключей шифрования, использующихся в работе систем защиты данных. Например, при работе сканера отпечатка пальцев, при активации функции распознавания лиц или при шифровании данных на жестком диске.

Обратите внимание, что недалеко от опции, отвечающей за активацию TPM устройства, всегда присутствует опция очистки хранилища уже сгенерированных ключей – Clear TPM.

Пользоваться ей стоит с особой осторожностью. Ведь если удалить ключи, участвующие в активных опциях защиты и шифрования данных, то можно потерять доступ к этим данным и функциям.

Обычно для TPM Device доступно два значения:

Почти всегда по умолчанию параметр TPM Device активирован (enabled/available). Для исключения возникновения проблем с доступом к различным защищенным данным отключать его лучше не стоит.

Вывод

Опция TPM Device в настройках BIOS отвечает за включение и отключение специализированного модуля Trusted Platform Module, находящегося на материнской плате ноутбука (компьютера) и использующегося в работе алгоритмов шифрования данных и функций защиты.

Обзор технологии доверенного платформенного модуля

Применяется к

В этом разделе для ИТ-специалистов описывается доверенный платформенный модуль (TPM) и его использование операционной системой Windows для управления доступом и проверки подлинности.

Описание компонента

Технология доверенного платформенного модуля (TPM) предназначена для предоставления аппаратных функций, связанных с безопасностью. Микросхема TPM — это защищенный криптографический процессор, предназначенный для выполнения криптографических операций. Микросхема имеет несколько физических механизмов обеспечения безопасности, которые делают ее устойчивой к несанкционированному вмешательству, и вредоносное программное обеспечение не может взломать функции безопасности TPM. Некоторые из основных преимуществ использования технологии TPM:

создание, сохранение и ограничение использования криптографических ключей;

технологию TPM можно использовать для проверки подлинности устройства с помощью уникального RSA-ключа TPM, записанного в модуль;

обеспечение целостности платформы за счет хранения измерений безопасности.

Самые распространенные функции TPM используются для оценки целостности системы, а также для создания и применения ключей. Во время загрузки системы загружаемый загрузочный код (в том числе встроенное ПО и компоненты операционной системы) можно проверить и записать в модуль TPM. Оценку целостности можно использовать для проверки запуска системы и подтверждения того, что ключ на основе TPM использовался, только когда система была загружена с правильным программным обеспечением.

Ключи на основе TPM можно настраивать различными способами. Например, можно сделать ключ на основе TPM недоступным за пределами модуля. Это удобно для защиты от фишинга, так как в этом случае ключ не может быть скопирован и использован без TPM. Ключи на основе TPM также можно настроить для ввода значения авторизации. Если число неудачных попыток авторизации слишком велико, TPM активирует свою логику защиты от атак перебором по словарю и предотвращает дальнейшие попытки подбора.

Разные версии TPM определены в спецификации организации TCG. Дополнительные сведения см. на веб-сайте TCG.

Автоматическая инициализация TPM в Windows

Начиная с Windows 10 и Windows 11 операционная система автоматически инициализирует TPM и берет его под контроль. Это означает, что в большинстве случаев мы не рекомендуем настраивать TPM с помощью консоли управления TPM, TPM.msc. Существует несколько исключений, в основном связанных со сбросом или чистой установкой на компьютере. Дополнительные сведения см. в разделе Удаление всех ключей из TPM. Мы больше не разрабатываем активно консоль управления доверенного платформенного модуля, начиная с Windows Server 2019 и Windows 10 версии 1809.

В некоторых корпоративных сценариях в Windows 10 версии 1507 и 1511 можно использовать групповую политику для резервного копирования значения авторизации владельца TPM в Active Directory. Состояние TPM сохраняется для разных установок операционной системы, поэтому данные TPM хранятся в Active Directory отдельно от объектов-компьютеров.

Практическое применение

На компьютерах с TPM можно устанавливать и создавать сертификаты. После настройки компьютера закрытый ключ RSA для сертификата привязывается к TPM и не может быть экспортирован. TPM также можно использовать в качестве замены смарт-картам, что сокращает затраты, связанные с созданием и оплатой смарт-карт.

Автоматизированная подготовка в TPM снижает стоимость развертывания TPM на предприятии. Новые API для управления TPM могут определить, требуется ли для подготовки TPM физическое присутствие специалиста для подтверждения запросов на изменение состояния TPM во время загрузки.

Антивредоносное программное обеспечение может использовать измеренные показатели состояния запуска операционной системы для подтверждения целостности компьютера с Windows 10, Windows 11 или Windows Server 2016. При этом запускается Hyper-V, чтобы убедиться, что центры обработки данных, использующие виртуализацию, не запускают недоверенные низкоуровневые оболочки. Вместе с сетевой разблокировкой BitLocker ИТ-администраторы могут передавать обновление, при этом компьютер не будет ожидать ввода ПИН-кода.

В TPM есть ряд параметров групповой политики, которые могут быть полезны в некоторых корпоративных сценариях. Дополнительные сведения см. в разделе Параметры групповой политики TPM.

Новые и измененные функции

Дополнительные сведения о новых и измененных функциях доверенного платформенного модуля в Windows см. в разделе Что нового в доверенном платформенном модуле?

Аттестация работоспособности устройства

Аттестация работоспособности устройства позволяет предприятиям установить отношение доверия на основе аппаратных и программных компонентов управляемого устройства. С помощью аттестации работоспособности устройства можно настроить MDM-сервер для запроса службы подтверждения работоспособности, что позволит или запретит доступ к безопасному ресурсу со стороны управляемого устройства.

На устройстве можно проверить следующее.

Предотвращение выполнения данных поддерживается и включено?

Шифрование диска BitLocker поддерживается и включено?

Безопасная загрузка поддерживается и включена?

Windows 11, Windows 10, Windows Server 2016 и Windows Server 2019 поддерживают подтверждение работоспособности устройства с помощью доверенного платформенного модуля 2.0. Поддержка доверенного платформенного модуля 1.2 была добавлена, начиная с Windows версии 1607 (RS1). Доверенный платформенный модуль 2.0 требует встроенного ПО UEFI. Компьютер с устаревшими BIOS и доверенным платформенным модулем 2.0 будет работать не так, как ожидалось.

Модуль TPM для Windows 11: что такое, как проверить наличие и включить

1 July 2021 в 13:32

О модуле TPM все резко заговорили в контексте Windows 11, которая по предварительным данным, будет требовать его наличие. При этом в части регионов его активация, опять же, по неподтвержденным данным, будет необязательна. А пока по поводу модуля нет никакой точной информации, все желающие установить Windows 11 находятся в несколько нервозном состоянии. Чтобы избежать этого, предлагаем заранее разобраться, что это за модуль, где искать его настройки и как, по возможности, включить отключенный TPM.

Что такое?

Физически модуль TPM, он же Trusted Platform Module или Доверенный платформенный модуль располагается на материнской плате. Он помогает шифровать данные на накопителе, защищать софт от изменений, безопасно хранить данные об аутентификации пользователя и защищать устройства от вредоносного софта на аппаратном уровне.

Как проверить наличие?

Если у вас осталась документация от вашей материнской платы, проще всего проверить этот момент там, в крайнем случае, найти характеристики в Сети. После этой несложной манипуляции вы будете знать, присутствует ли на вашем оборудовании модуль TPM и сможете проверить, активен ли компонент на вашем конкретном устройстве. Существует три способа, сделать это.

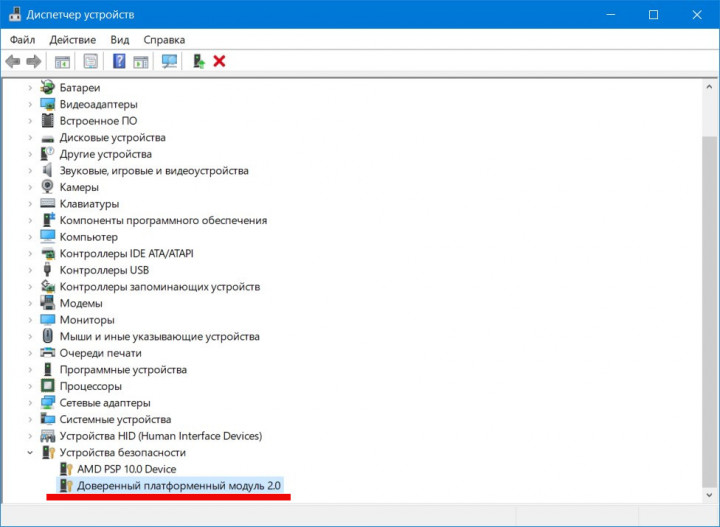

Способ 1: Диспетчер устройств

Переходим в Диспетчер устройств (доступен в контекстном меню по кнопке Пуск). В этом списке находим раздел “Устройства безопасности”, а в раскрывающемся списке — “Доверенный платформенный модуль”, именно он нам и нужен, а цифры рядом будут указывать на имеющуюся у вас версию оборудования.

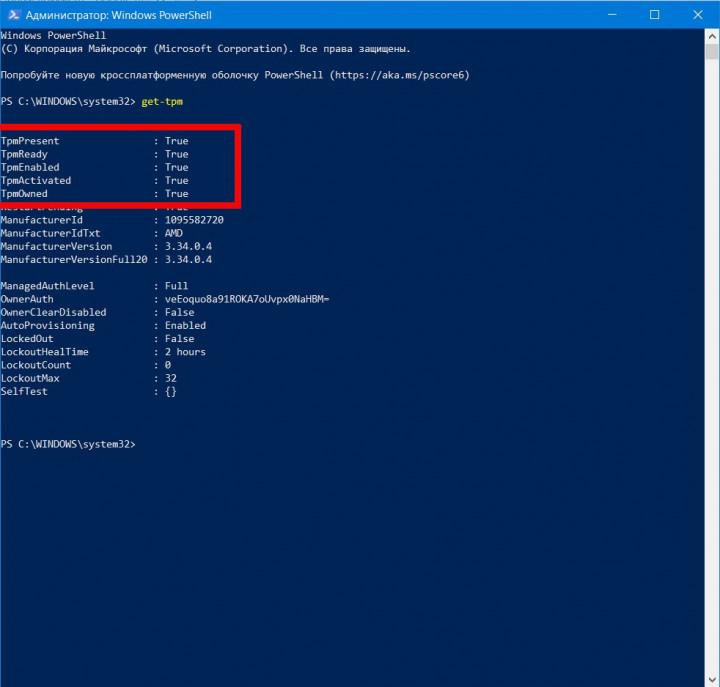

Способ 2: PowerShell

Проверить работоспособность модуля TPM можно также в PowerShell, для этого запускаем оболочку от имени Администратора и вводим команду get-tpm. В открывшемся окне вы увидите все параметры модуля, напротив них должен быть статус True.

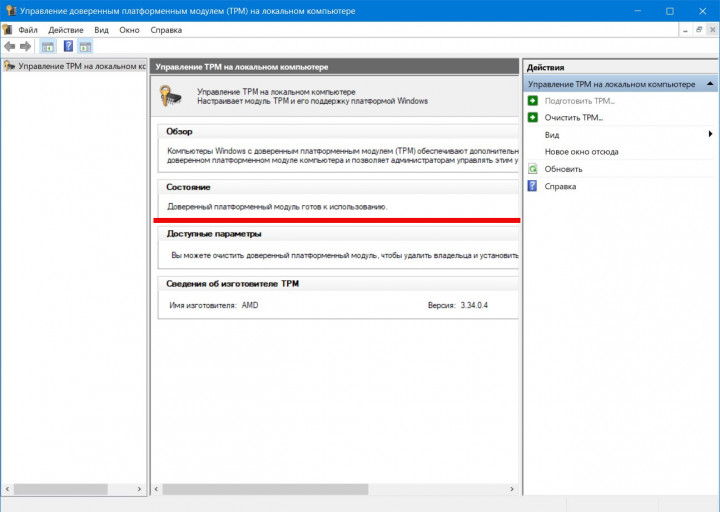

Способ 3: меню Выполнить

Для вызова меню используем сочетание клавиш Win+R, наверняка знакомое опытным пользователям. В открывшемся окне вводим команду tpm.msc. Если все в порядке, в новом окне вы увидите “Доверенный платформенный модуль готов к использованию” в строке Состояние.

Если вы находите нужные пункты в любом из описанных способов, волноваться вам не о чем: ваше оборудование активно и готово к Windows 11. Другой вариант — вы уверены, что ваша материнская плата модулем TPM оборудована, но не находите его в системе. Это может означать, что модуль TPM отключен программно и нам нужно его включить.

Как включить TPM?

Чтобы активировать модуль, переходим в БИОС/UEFI. При запуске ПК это можно сделать при помощи клавиши Del или F2 на ноутбуках. Если же вы используете Быстрый запуск или Гибернацию, можно перейти Параметры — Обновление и безопасность — Восстановление. В этом окне находим раздел Особые варианты загрузки и нажимаем “Перезагрузить сейчас”.

После перезапуска вас встретит графический интерфейс UEFI. Здесь переходим по пути Поиск и устранение неисправностей — Дополнительные параметры — Параметры встроенного ПО UEFI, соглашаемся с перезагрузкой. Дальнейшие действия будут зависеть о того, какая материнская плата используется на вашем ПК/ноутбуке. Скорее всего, нужный параметр обнаружится в разделе Security или Advanced. Находим параметр TPM State и переводим его в режим Enabled.

После этого сохраняем изменения и перезапускаем ПК в обычном режиме. Проверить результат изменений можно способами, описанными выше.

Как видим, найти и активировать TPM не так сложно, как может показаться поначалу. Если же вы не обнаружили у себя криптомодуль вообще, не спешите менять свое оборудование: вполне возможно, к моменту официального релиза ОС требования относительно TPM еще изменятся. Если у вас остались вопросы, задавать их можно в комментариях, а чтобы не пропускать другие интересные материалы о Windows и других популярных операционках, подписывайтесь на ТЕХМО в Telegram.

Что такое TPM и как его использовать в Windows

Во многих компьютерах и ноутбуках сегодня можно встретить дополнительный чип, который называется TPM. В операционной системе он определяется в разделе «Устройства безопасности». Что это за зверь такой и для чего он, собственно, нужен мы и поговорим сегодня.

Расшифрование (decryption) иногда некорректно называют дешифрование (deciphering). Разница между ними в том, что при расшифровании вам известен алгоритм и секретный ключ, которым зашифрованы данные, а при дешифровании – нет.

Рассмотрим эти шаги более подробно.

1 Включение модуля TPM в BIOS компьютера

Для включения модуля зайдите в BIOS и перейдите в раздел, связанный с безопасностью. Хотя BIOS может существенно отличаться на разных компьютерах, как правило, раздел с настройками безопасности называется «Security». В этом разделе должна быть опция, которая называется «Security Chip».

Модуль может находиться в трёх состояниях:

В первом случае он не будет виден в операционной системе, во втором – он будет виден, но система не будет его использовать, а в третьем – чип виден и будет использоваться системой. Установите состояние «активен».

Тут же в настройках можно очистить старые ключи, сгенерированные чипом.

Очистка TPM может пригодиться, если вы, например, захотите продать свой компьютер. Учтите, что стерев ключи, вы не сможете восстановить данные, закодированные этими ключами (если, конечно, вы шифруете свой жёсткий диск).

Теперь сохраните изменения («Save and Exit» или клавиша F10) и перезагрузите компьютер.

После загрузки компьютера откройте диспетчер устройств и убедитесь, что доверенный модуль появился в списке устройств. Он должен находиться в разделе «Устройства безопасности».

2 Инициализация модуля TPM в Windows

В правой части оснастки находится меню действий. Нажмите «Инициализировать TPM…». Если эта возможность не активна, значит, ваш чип уже инициализирован. Если он инициализирован не вами, и вы не знаете пароль владельца, то желательно выполнить сброс и очистку памяти модуля, как описано в предыдущем пункте.

По завершении программа сообщит об успешной инициализации модуля. После завершения инициализации все дальнейшие действия с модулем – отключение, очистка, восстановление данных при сбоях, сброс блокировки – будут возможны только с помощью пароля, который вы только что получили.

Теперь действие инициализации стало неактивным, зато появилась возможность отключить TPM, сменить пароль владельца и сбросить блокировку модуля, если это произошло (модуль блокирует сам себя для предотвращения мошенничества или атаки).

Поделиться

Похожие материалы (по тегу)

Последнее от aave

Другие материалы в этой категории:

12 комментарии

Хочу поделиться своей проблемой по поводу TPM. Недавно система обновилась

KB4565503 (Build 19041.388) для Windows 10 (версия 2004) В тот же день появился

Синий экран смерти, у меня таково раньше никогда не было. Ошибка 0x00000133

И так стало продолжаться каждый день. Нашел такую информацию : ( Драйвер устройства для доверенного платформенного модуля (TPM) обнаружил неустранимую ошибку, связанную с оборудованием TPM, которая не позволяет использовать службы TPM (например, шифрование данных). Обратитесь за помощью к производителю компьютера.) Пришлось в биосе отключить модуль ТРМ, пока все работает четко.

Может кому-то моя информация поможет

Андрей, спасибо большое за информацию! Это действительно интересно. Жаль только, что пришлось полностью отключать модуль TPM и не нашлось другого решения.

Цифровая лицензия виндовс 10 слетит при этом?

Влад! При чём «при этом»?

Зашел в биос, включил ТПМ. Не пришлось никаких паролей создавать. Ничего инициализировать. Но скорее всего из-за того, что у меня включена учетка мелкософт.

Вопрос, чем грозит нажатие справа команды «Отчистить ТПМ»?

Алексей, в чипе TPM могут храниться какие-то ваши пароли и идентификационные данные (например, для входа в Windows). Также если вы зашифровали свои данные или диски с помощью аппаратного шифрования (используя, например, BitLocker), то не сможете восстановить их.

Поэтому прежде чем очищать модуль TPM, необходимо расшифровать все данные, которые были с помощью него зашифрованы. Перед очисткой желательно создать TPM-файл с резервной копией ключей. Это делается в оснастке TPM.

Рекомендуется очищать модуль при продаже компьютера другому владельцу или при неполадках в работе чипа.

Владимир! В таком случае лучше не отключайте модуль TPM и не обращайте на него внимания. Никакие Ваши данные он не может «украсть» или повредить. Вероятно, модуль был активирован производителем ноутбука.

Устранение неполадок в TPM

Область применения

В этой статье ИТ-специалисту предоставляется информация для устранения неполадок в модуле доверенных платформ (TPM):

С помощью TPM 1.2 и Windows 10 версии 1507 или 1511 или Windows 11 можно также принять следующие действия:

Сведения о комлетах TPM см. в Windows PowerShell.

О инициализации и владении TPM

Начиная с Windows 10 и Windows 11 операционная система автоматически инициализирует TPM и берет его под контроль. Это изменение от предыдущих операционных систем, в котором необходимо инициализировать TPM и создать пароль владельца.

Инициализация TPM устранения неполадок

Если вы Windows, что система не может автоматически инициализировать TPM, просмотрите следующие сведения:

Вы можете попытаться очистить TPM к значениям по умолчанию фабрики и разрешить Windows повторно инициализировать его. О важных мерах предосторожности для этого процесса и инструкциях по его завершению см. в статье Clear all the keys from the TPM, далее в этой статье.

Если TPM является TPM 2.0 и не обнаруживается Windows, убедитесь, что ваше компьютерное оборудование содержит единый extensible Интерфейс прошивки (UEFI), который является доверенным вычислительной группы совместимым. Кроме того, убедитесь, что в параметрах UEFI TPM не был отключен или скрыт от операционной системы.

Если у вас есть TPM 1.2 с Windows 10, версией 1507 или 1511 или Windows 11, TPM может быть отключен, и его необходимо включить, как описано в Включите TPM. Когда он включен, Windows повторно инициализировать его.

Если вы хотите настроить BitLocker с помощью TPM, проверьте, какой драйвер TPM установлен на компьютере. Рекомендуется всегда использовать один из драйверов TPM, предоставляемый Корпорацией Майкрософт и защищенный с помощью BitLocker. Если установлен не microsoft TPM-драйвер, это может по умолчанию запретить загрузку драйвера TPM и привести к сообщению BitLocker о том, что TPM не присутствует на компьютере. Если установлен драйвер, не в microsoft, удалите его и разрешите операционной системе инициализировать TPM.

Устранение проблем сетевого подключения для Windows 10, версий 1507 и 1511 или Windows 11

Если у вас есть Windows 10 версии 1507 или 1511 или Windows 11, инициализация TPM не может завершиться, если у компьютера есть проблемы с подключением к сети и существуют следующие условия:

Администратор настроил компьютер на то, чтобы сохранить сведения о восстановлении TPM в службе домена Active Directory (AD DS). Это требование можно настроить с помощью групповой политики.

Контроллер домена не может быть достигнут. Это может произойти на компьютере, который в настоящее время отключен от сети, отделен от домена брандмауэром или испытывает сбой сетевого компонента (например, отключенный кабель или неисправный сетевой адаптер).

Если возникают эти проблемы, появляется сообщение об ошибке, и вы не можете завершить процесс инициализации. Чтобы избежать этой проблемы, Windows инициализировать TPM во время подключения к корпоративной сети, и вы можете связаться с контроллером домена.

Системы устранения неполадок с несколькими TPM

В некоторых системах может быть несколько TPM, а активная TPM может быть перебита в UEFI. Windows не поддерживает такое поведение. Если переключить TPM, Windows может не обнаруживать или взаимодействовать с новым TPM. Если планируется переключить TPMs, необходимо переключиться на новый TPM, очистить его и переустановить Windows. Дополнительные сведения см. в статье Clear all the keys from the TPM, later in this article.

Например, при перестроении TPMs BitLocker будет введен режим восстановления. Настоятельно рекомендуется, чтобы в системах с двумя TPMs был выбран один TPM, который будет использоваться, и выбор не меняется.

Очистка всех ключей от TPM

Приложение Центра Защитник Windows безопасности можно использовать для очистки TPM в качестве шага по устранению неполадок или в качестве последней подготовки перед чистой установкой новой операционной системы. Подготовка к чистой установке таким образом помогает убедиться, что новая операционная система может полностью развернуть все функциональные возможности на основе TPM, которые она включает, например проверку. Однако, даже если TPM не очищается до установки новой операционной системы, большинство функций TPM, вероятно, будет работать правильно.

Очистка TPM сбрасывает его в бесхозяйном состоянии. После очистки TPM операционная Windows автоматически повторно инициализирует ее и снова станет владельцем.

Очистка TPM может привести к потере данных. Дополнительные сведения см. в следующем разделе «Меры предосторожности, которые необходимо принять перед очисткой TPM».

Меры предосторожности, которые необходимо принять перед очисткой TPM

Очистка TPM может привести к потере данных. Чтобы защититься от таких потерь, просмотрите следующие меры предосторожности:

Очистка TPM приводит к потерям всех созданных ключей, связанных с TPM, и данных, защищенных этими ключами, такими как виртуальная смарт-карта или знак в PIN-коде. Убедитесь, что у вас есть метод резервного копирования и восстановления для любых данных, защищенных или зашифрованных TPM.

Не очищайте TPM на устройстве, которое не принадлежит вам, например на компьютере или учебном компьютере, без указания ИТ-администратора.

Если вы хотите временно приостановить операции TPM и у вас есть TPM 1.2 с Windows 10, версией 1507 или 1511 или Windows 11, вы можете отключить TPM. Дополнительные сведения см. в статье Отключение TPMв этой статье.

Всегда используйте функции в операционной системе (например, TPM.msc) для очистки TPM. Не очищайте TPM напрямую от UEFI.

Так как оборудование безопасности TPM является физической частью компьютера, перед очисткой TPM можно прочитать руководства или инструкции, которые пришли с компьютера, или найти веб-сайт производителя.

Чтобы выполнить эту процедуру, необходимо быть членом локальной группы Администраторы или аналогичной группы.

Очистка TPM

Откройте приложение центра Защитник Windows безопасности.

Выберите безопасность устройства.

Выберите сведения об процессоре безопасности.

Выберите устранение неполадок процессора безопасности.

Выберите Clear TPM.

Вам будет предложено перезапустить компьютер. Во время перезапуска UEFI может нажать кнопку, чтобы подтвердить, что вы хотите очистить TPM.

После перезапуска компьютера ваш TPM будет автоматически подготовлен к использованию Windows.

Включите или отключите TPM (доступно только с TPM 1.2 с Windows 10 версии 1507 и выше)

Обычно TPM включен в рамках процесса инициализации TPM. Обычно не требуется включить или отключить TPM. Однако при необходимости это можно сделать с помощью MMC TPM.

Включаем TPM

Если вы хотите использовать TPM после его отключения, вы можете использовать следующую процедуру, чтобы включить TPM.

Включить TPM (TPM 1.2 с Windows 10 версии 1507 и выше)

Откройте MMC TPM (tpm.msc).

В области Действий выберите включить TPM, чтобы отобразить включаемую страницу Оборудования безопасности TPM. Ознакомьтесь с инструкциями на этой странице.

Выберите выключение (или перезапуск), а затем выполните подсказки на экране UEFI.

После перезапуска компьютера, но перед входом в Windows, вам будет предложено принять перенастройку TPM. Это гарантирует, что пользователь имеет физический доступ к компьютеру и что вредоносное программное обеспечение не пытается внести изменения в TPM.

Отключение TPM

Если вы хотите прекратить использование служб, предоставляемых TPM, вы можете отключить TPM MMC.

Отключение TPM (TPM 1.2 с Windows 10 версии 1507 и выше)

Откройте MMC TPM (tpm.msc).

В области Действия выберите turn TPM Off, чтобы отобразить страницу обеспечения безопасности TPM.

В диалоговом окне Отключение аппаратного обеспечения безопасности TPM выберите метод, чтобы ввести пароль владельца и отключить TPM:

Если у вас нет съемного устройства хранения с сохраненным паролем владельца TPM, выберите я хочу ввести пароль. В диалоговом окне Введите пароль владельца TPM, введите пароль (включая дефис), а затем выберите Turn TPM Off.

Если вы не сохраните пароль владельца TPM или больше не знаете его, выберите, что у меня нет пароля владельца TPM, и следуйте инструкциям, которые предоставляются в диалоговом окне и последующих экранах UEFI, чтобы отключить TPM без ввода пароля.

Использование комлетов TPM

Вы можете управлять TPM с помощью Windows PowerShell. Подробные сведения см. в материале TPM Cmdlets in Windows PowerShell.