Big ip edge client что это

F5Access 4+

F5 Networks, Inc.

Screenshots

Description

The F5 Access app from F5 Networks secures and accelerates macOS device access to enterprise networks and applications using SSL VPN and optimization technologies.

F5 Access for macOS provides Layer 3 network access for the BIG-IP APM module. The F5 Access for macOS application is not a replacement for existing Edge Client. F5 Edge Client provides customers more capabilities around remote access and flexibility in branding and distribution while F5 Access for macOS is a thinner client for more simplicity and includes a macOS integrated UI. As a result users should consult their administrators to determine if this application is supported by your company’s F5 Access Policy Manager—Remote Access Server configuration.

Use of this application is subject to the End User License Agreement available at: https://cdn.f5.com/product/apm/apps/eula.html

By downloading and using the application, you agree to its terms.

F5 Access for macOS™, version 2.0.1 features:

— Full Layer 3 network access (SSL VPN) to all enterprise application and files

— Support for macOS per-app VPN including for TCP-IP and UDP (VoIP and PCoIP)

— Web Authentication – support for SAML and Second Factor authentication and native authentication mode (i.e. username and password)

— Certificate-only authentication

— Password Caching

— Connection reestablishment on network changes, and after system sleep.

— Seamless user provisioning through MDM products from Airwatch and MaaS360

— VPN tunnel information and statistics

— Enhanced logging capabilities

Requirements: (Contact your IT Administrator)

— F5 BIG-IP® Access Policy Manager solution

Разбор: как мы нашли RCE-уязвимость в контроллере доставки приложений F5 Big-IP

BIG-IP от компании F5 – это популярный контроллер доставки приложений, который применяют крупнейшие компании мира. В ходе анализа защищенности этого продукта, нам удалось найти опасную уязвимость CVE-2020-5902. Эта ошибка безопасности позволяет злоумышленнику получить возможность выполнения команд от лица неавторизованного пользователя и полностью скомпрометировать систему, например перехватить трафик веб-ресурсов, которым управляет контроллер.

По нашим данным, в июне 2020 года из интернета можно было получить доступ к 8 тысячам устройств, содержащих уязвимость CVE-2020-5902. Ее подробный разбор – в нашей новой статье.

В чем проблема

BIG-IP от компании F5 – это популярный контроллер доставки приложений, который применяют крупнейшие компании мира. Уязвимость CVE-2020-5902 получила оценку 10 баллов по шкале CVSS – это наивысший уровень опасности.

Уязвимость дает возможность удаленному злоумышленнику, в том числе не прошедшему проверку подлинности, но имеющему доступ к конфигурационной утилите BIG-IP, выполнить произвольный код в программном обеспечении (remote code execution, RCE). В результате атакующий сможет создавать или удалять файлы, отключать службы, перехватывать информацию, выполнять произвольные системные команды и произвольный Java-код, полностью скомпрометировать систему и развить атаку, например на внутренний сегмент сети.

К RCE приводит совокупность недостатков безопасности нескольких компонентов системы (например, выход за пределы каталога). Особой опасности подвергаются компании, у которых веб-интерфейс F5 BIG-IP можно обнаружить в специальных поисковых системах, таких как Shodan, но надо отметить, что необходимый интерфейс доступен из глобальной сети далеко не у всех компаний-пользователей

В ходе мониторинга актуальных угроз (threat intelligence) мы выяснили, что на конец июня 2020 года в мире насчитывалось свыше 8 тысяч уязвимых устройств, доступных из интернета, из них 40% — в США, 16% — в Китае, 3% — на Тайване, по 2,5% — в Канаде и Индонезии. В России было обнаружено менее 1% уязвимых устройств.

Теперь перейдем к рассказу о том, как нам удалось найти CVE-2020-5902.

Ищем ошибки конфигурации веб-сервера

Давайте установим F5 Big-IP к себе на виртуальную машину, и получим доступ к его командной оболочке:

Интерфейс командной строки F5 Big-IP

Первое, что стоит сделать для начала ресерча, это посмотреть все открытые порты, и какие приложения их используют. Так мы выявим все возможные точки входа в систему. Для этого используем команду netstat:

Поиск открытых портов на устройстве

Я люблю анализировать веб приложения, поэтому давайте приступим к анализу конфигурации сервера httpd, который прослушивает 443/tcp порт.

Самый интересный файл из его конфигурации это «/etc/httpd/conf.d/proxy_ajp.conf»:

Содержимое файла /etc/httpd/conf.d/proxy_ajp.conf

Данный файл конфигурирует Apache таким образом, чтобы он осуществлял передачу запросов к Apache Tomcat на локальный порт 8009/tcp через протокол AJP, но только в случае, если эти запросы совпадают с одним из заданных регулярных выражений.

Обнаружение приложения, которое слушает порт 8009/tcp

Здесь важно сослаться на исследование Orange Tsai о том, как заставить объединенные в цепочку серверы обрабатывать URL по-разному. В частности, для нашей связки Apache HTTP Server и Apache Tomcat можно протестировать последовательность символов “..;/”:

Слайд презентации Orange Tsai

Согласно данным этого исследования, Apache HTTP Server будет парсить последовательность как валидное название папки, тогда как Apache Tomcat подумает, что эта комбинация указывает на переход к предыдущей директории.

Чтобы понять, будет ли работать этот способ, нужно получить путь к одному из скрытых эндпоинтов Tomcat в конфигурационном файле:

Фрагмент конфигурационного файла /usr/local/www/tmui/WEB-INF/web.xml

Путь /tiles/tmui/em_filter.jsp не должен совпадать с регулярными выражениями в файле proxy_ajp.conf, так что тестируем:

Тестируем технику Orange Tsai

Обычный запрос возвращает код 404, а запрос, использующий технику Orange Tsai – код 200. Таким образом, теперь мы можем обращаться к любым страницам на внутреннем сервере Apache Tomcat исследуемого устройства.

Находим уязвимые эндпоинты Tomcat

Давайте изучим конфигурацию сервера Apache Tomcat, и попробуем найти в ней уязвимые эндпоинты.

Ранее мы использовали путь /tiles/tmui/em_filter.jsp, но теперь давайте попробуем найти что-нибудь более полезное:

Фрагмент файла /usr/local/www/tmui/WEB-INF/web.xml

Мое внимание привлек путь “/hsqldb/”, который обрабатывается классом org.hsqldb.Servlet. Акроним HSQLDB означает Hyper SQL Database и его путь /hsqldb/ отвечает за предоставление доступа к самой базе данных.

Проверим, можно ли использовать нашу технику для доступа к этому пути:

Проверка доступности HSQLDB

Таким образом, нам удалось обойти авторизацию и получить доступ к HSQLDB. На официальном сайте HSQLDB есть руководство по подключению к базе через HTTP, и в нем сказано, что для подключения к базе данных по HTTP можно использовать специальный Java-драйвер. И для подключения необходимо знать логин и пароль для БД.

Воспользуемся ‘золотой техникой’ под названием «поиск в Google» и найдем дефолтные логины и пароли для HSQLDB:

Google показывает вам дефолтный логин и пароль прямо на странице поиска

Теперь напишем Proof-Of-Concept на Java, чтобы протестировать наше предположение, что драйвер HSQLDB может заработать с такими дефолтными данными для логина:

PoC код для подключения к HSQLDB и запроса списка пользователей HSQLDB

Результат выполнения приведенного PoC кода

Код исполнился и вывел первого пользователя из таблицы, а это значит, что теперь мы можем исполнять произвольные SQL-запросы без какой бы то ни было аутентификации в интерфейсах F5 Big-IP.

Изучаем эндпоинт HSQLDB

Я провел немного времени в документации HSQLDB и остановился на операторе CALL – с его помощью можно исполнять хранимые процедуры, включая любые статические методы Java в HSQLDB classpath.

Давайте получим classpath из HSQLDB:

Запрос: CALL «java.lang.System.getProperty»(‘java.class.path’)

Ответ: «/usr/share/tomcat/bin/bootstrap.jar:/usr/share/tomcat/bin/tomcat-juli.jar:/usr/local/www/tmui/WEB-INF/classes»

Это точно такой же classpath, как и у сервера Apache Tomcat.

Теперь нам нужно найти любой статический метод, который позволит осуществить удаленное исполнение кода. После недолгого поиска в файле tmui.jar в классе com.f5.view.web.pagedefinition.shuffler.Scripting обнаружился метод setRequestContext:

Пытаемся вызвать этот метод с произвольными данными:

Запрос: CALL «com.f5.view.web.pagedefinition.shuffler.Scripting.setRequestContext»(‘aa’,’bb’)

Ответ: «NameError: aa__bb»,

Мы видим что мы попали в контекст исполнения Python кода, и передали неверные данные.

Пробуем импортировать модуль «os» и вызвать функцию system:

Запрос: CALL «com.f5.view.web.pagedefinition.shuffler.Scripting.setRequestContext»(‘__import__(«os»).system()#’,’#11′)

Ответ: «ImportError: no module named javaos»

Гуглим ошибку и узнаем, что это типичное поведение для языка Jython.

Пробуем выполнить команду другим способом:

Запрос: CALL «com.f5.view.web.pagedefinition.shuffler.Scripting.setRequestContext»(‘Runtime.getRuntime().exec(«ls»)#’,’#’)

Ответ: null

От этого запроса мы получили null, что говорит нам об успешном выполнении команды. Теперь, соберем финальный PoC-код, который отправит dns-запрос, если сервер уязвим:

И получим RCE в нашем F5 Big-IP, используя команды для reverse shell:

Получение доступа к F5 Big-IP через обнаруженную цепочку уязвимостей

Резюме

Мы получили RCE от неавторизованного пользователя за три простых шага:

Как защититься

Для устранения уязвимости необходимо обновить систему до последней версии: уязвимые версии BIG-IP (11.6.x, 12.1.x, 13.1.x, 14.1.x, 15.0.x, 15.1.x) следует заменить на версии, в которых уязвимость устранена (BIG-IP 11.6.5.2, 12.1.5.2, 13.1.3.4, 14.1.2.6, 15.1.0.4). Для пользователей публичных облачных маркетплейсов (AWS, Azure, GCP и Alibaba) необходимо использовать версии BIG-IP Virtual Edition (VE) 11.6.5.2, 12.1.5.2, 13.1.3.4, 14.1.2.6 или 15.1.0.4) при условии их наличия на этих рынках. Остальные рекомендации приведены в уведомлении F5 BIG-IP.

Автор: Михаил Ключников (@__mn1__), Positive Technologies

Большая дыра в BIG-IP. Как работает новая уязвимость в продуктах компании F5

Содержание статьи

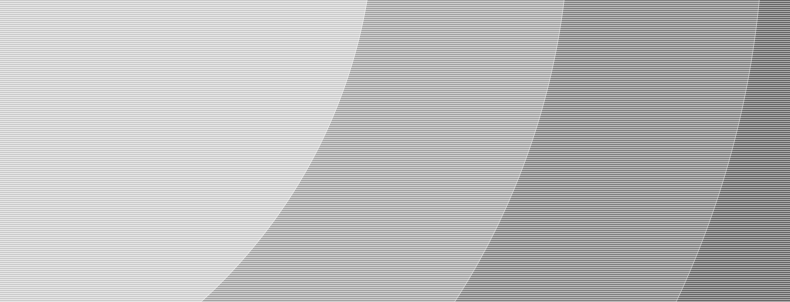

В составе BIG-IP есть разные модули, которые работают под управлением операционной системы TMOS. Один из них — Local Traffic Manager (LTM) — обрабатывает трафик приложений, обеспечивает безопасность сетевой инфраструктуры и локальную балансировку нагрузки. LTM можно гибко настраивать, в том числе при помощи веб-интерфейса TMUI (Traffic Management User Interface). В нем и нашли уязвимость.

Точнее, нашел Михаил Ключников из Positive Technologies. Баг существует из-за некорректной нормализации URI при обработке запросов. Злоумышленник может обойти аутентификацию в Traffic Management User Interface и использовать функции системы, которые предназначены только для администратора. В результате этого атакующий может выполнять произвольные команды на целевой системе от суперпользователя, а это означает полную компрометацию сервера.

Баг получил номер CVE-2020-5902 и 10 из 10 баллов критичности по CVSS. Уязвимость присутствует в BIG-IP версий с 15.0.0 по 15.1.0.3, с 14.1.0 по 14.1.2.5, 13.1.0–13.1.3.3, 12.1.0–12.1.5.1 и 11.6.1–11.6.5.1.

Тестовый стенд

Так как продукт коммерческий, простого докер-контейнера в этот раз не будет. Самый легкий способ поднять стенд — это скачать тридцатидневную пробную версию BIG-IP VE (Virtual Edition). Для этого нужен аккаунт, который можно создать на сайте F5. После подтверждения можно будет переходить в раздел загрузок.

Нам нужна последняя уязвимая версия, это — 15.1.0.3. BIG-IP распространяется в нескольких вариантах, нас интересует образ виртуальной машины в формате OVA. Перед загрузкой предложат выбрать удобное зеркало.

Также можешь попробовать воспользоваться моей ссылкой для скачивания образа. Не могу сказать, сколько она проживет, но пока отлично работает.

После этого импортируем скачанный образ в свою программу виртуализации. Я буду использовать VMware, но и VirtualBox отлично с этим справится.

После успешного импорта загружаем виртуалку. Через некоторое время видим приглашение для авторизации.

По дефолту пароль для суперпользователя — default (тебе сразу предложат его сменить). Теперь можно посмотреть IP-адрес виртуалки.

Открываем браузер и переходим на этот IP. Видим форму авторизации Traffic Management User Interface.

Детали уязвимости

Вернемся в консоль. Посмотрим, что за веб-сервер слушает 443-й порт.

/etc/httpd/conf.d/proxy_ajp.conf

И название, и содержимое файла наводят на мысль, что запросы переправляются к веб-серверу Tomcat по протоколу AJP. О нем я уже писал в статье про уязвимость в Tomcat.

Но сейчас проблема не в этом. Нам нужно посмотреть на то, как передается URI к Tomcat. Здесь стоит обратиться к большому исследованию Оранжа Цая о нормализации путей в различных приложениях, которое он представил на Black Hat USA 2018 и DEF CON 26 (PDF). Там есть раздел о Tomcat, где конструкция /..;/ используется для выхода из директории, обхода некоторых правил и получения доступа к файлам с важной информацией. Это возможно потому, что веб-сервер воспринимает конструкцию /..;/ как имя папки, а Tomcat интерпретирует его в качестве относительного пути — вверх по дереву в родительскую директорию.

/usr/local/www/tmui/WEB-INF/web.xml

Попробуем его просмотреть простым запросом.

Скрипт viewset.jsp отрабатывает успешно, и сервер возвращает результат.

Теперь мы можем читать любые страницы и выполнять сервлеты, которые не проверяют сессию пользователя внутри себя.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Специалист по информационной безопасности в ONsec. Research, ethical hacking and Photoshop.

Big ip edge client что это

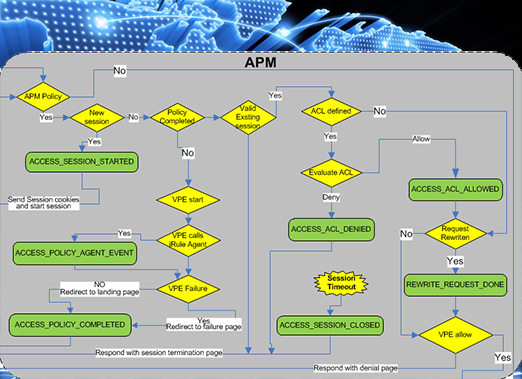

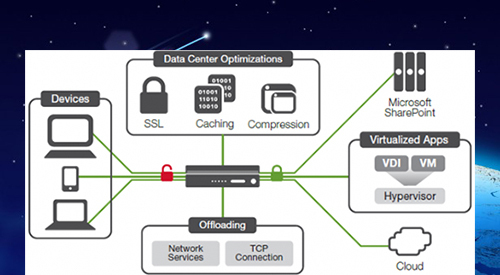

Менеджер политик приложений F5 BIG-IP Access Policy Manager (APM) – это высокопроизводительное решение от F5, которое позволяет обеспечить безопасный доступ и работу с приложениями, независимо от того, где находятся пользователи (в пределах корпоративной сети, или за ее пределами). Также с помощью APM есть возможность упростить подход к определению политик безопасности (без ущерба для последней), т. е. политики доступа привязываются к учетным данным пользователя, а не к его местоположению.

Основные преимущества:

Безопасный удаленный доступ к приложениям и корпоративной сети

BIG-IP APM позволяет обеспечить безопасный доступ к корпоративным приложениям для пользователей вне зависимости от их месторасположения (в пределах или за пределами корпоративной сети). Удаленным пользователям предоставляется безопасное использование ресурсов через шифрованные тоннели (VPN) с помощью клиентского ПО – BIG-IP Edge Client. При этом Edge Client автоматически устанавливает тоннель при обращении пользователя к корпоративным приложениям. Если же пользователь находится внутри сети, VPN соединение не устанавливается. Поскольку этот процесс происходит автоматически, он упрощает работу пользователя с корпоративными приложениями.

Edge Client доступен для следующих платформ: Microsoft Windows, Apple Mac, Linux а также с мобильных платформ – iOS, Android, Windows Mobile.

Также для мобильных платформ доступен BIG-IP Edge Portal, который устанавливает L7 тоннель напрямую к приложению, а не к сети компании.

Single sign—on (SSO)

SSO в BIG-IP APM позволяет пользователям, один раз введя свои учетные данные, получать доступ к необходимым ресурсам, что упростит их работу с приложениями.

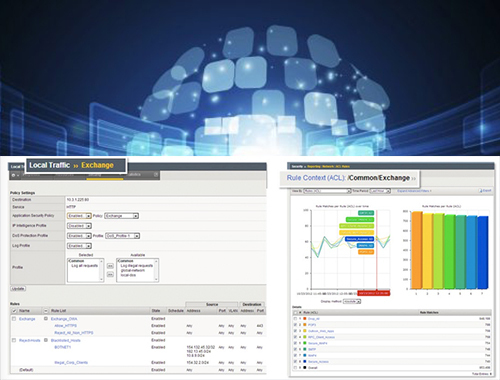

Синхронизация сервисов Microsoft Exchange

BIG-IP APM поддерживает синхронизацию почты, календарей и контактов с Microsoft Exchange, как на стационарных рабочих станциях, так и на мобильных устройствах. Этот факт позволит избежать необходимости внедрения дополнительно решения по обеспечению безопасности данных сервисов (напр., Microsoft TMG).

Консолидированная инфраструктура ААА

BIG-IP APM поддерживает интеграцию с такими директориями, как Microsoft Active Directory, RADIUS, LDAP.

Упрощение предоставления доступа к инфраструктуре виртуальных рабочих столов (VDI).

BIG-IP APM является частью решения по доставке и обеспечению безопасности инфраструктуры VDI. Напр., в случае Citrix XenApp/XenDesktop есть возможность заменить Citrix authentication management, Secure Ticket Authority (STA), NetScaler и XenApp Services site. В случае VMWare – сервера VMWare View Security. При этом остается функционал удаленной доступности VDI. Это позволит сократить стоимость общего владения решения без ущерба для функциональности и безопасности.

Детальная отчетность

BIG-IP APM дает возможность просмотра кастомизированных отчетов об обращениях пользователей к тем или иным приложениям для дальнейшего анализа. Напр., отчеты об отказах в доступе, о пользователях, о ресурсах, к которым получали доступ и т. д.

* BIG-IP Virtual Edition может работать на базе гипервизоров VMware ESXi, Microsoft Hyper-V, Citrix XenServer, Linux KVM, а также на базе облачного сервиса Amazon Web Services

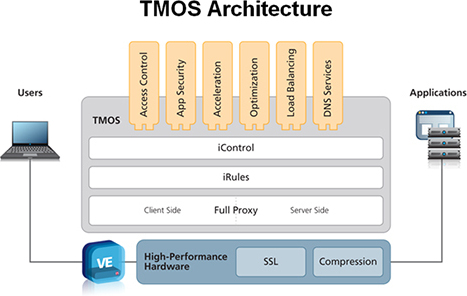

Блочная система управления функциональностью решений F5 позволяет комбинировать предлагаемые решения в обширных рамках. Так менеджер политик доступа BIG-IP Access Policy Manager доступен в качестве отдельного решения, в составе специализированых бандлов, или же в произвольном комбинировании с модулями предлагаемыми компанией.

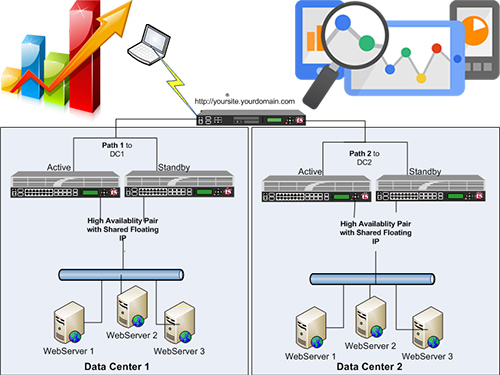

Системы BIG-IP от F5 Networks

BIG-IP – профессиональные контроллеры приложений для бизнеса

и финансовых организаций

Контроллеры доставки приложений позволяют производить эффективный баланс нагрузки на сервере, получить полный контроль над трафиком, и даже шифровать или дешифровать его, а также обеспечивают надежную защиту от вирусов и DDoS атак.

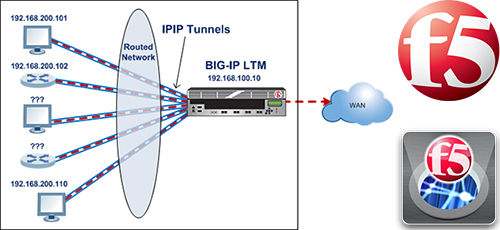

Контроллер приложений BIG-IP представляет собой набор модулей, который работает на собственной операционной системе TMOS, и позволяет контролировать вычислительную мощность серверного оборудования, а также безопасность и доступность услуг, которые необходимы для приложений.

Операционная система TMOS помогает контроллеру приложений BIG-IP адаптироваться к изменяющимся условиям в центрах обработки данных и облачных инфраструктурах.

Преимущества F5 TMOS

Преимущества операционной системы F5 TMOS :

Компоненты системы BIG-IP

Контроллер приложений BIG-IP состоит из таких компонентов:

F5 BIG-IP Local Traffic Manager (LTM)

LTM является центральной частью системы BIG-IP, которая обеспечивает управление и грамотный контроль за всем поступающим трафиком приложений. Компонент LTM систематизирует потоки данных в логические цепочки данных, после чего автоматически принимается решение об управлении, направленные на повышение производительности сервера, высокую доступность и доступность данных.

BIG-IP Local Traffic Manager обеспечивает высокую производительность и безопасность SSL за счёт шифрования данных, поступающих от клиента к серверу. При необходимости, LTM может масштабироваться и нейтрализовать действие вредоносного трафика и DDoS-атак.

» Приобрести системы BIG-IP от F5 Networks Вы можете в магазине по адресу VTKT.ru. «

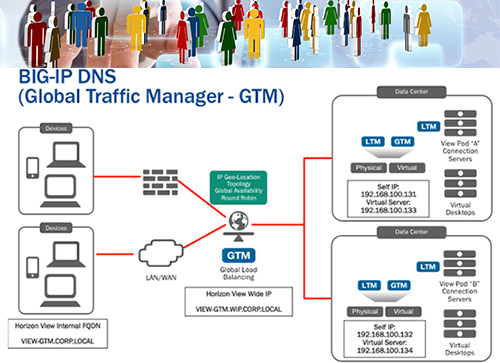

Модуль BIG-IP DNS обладает набором функций, которые включают в себя многоядерную масштабируемость, DNS Express, интеграцию IP Anycast, а также имеет собственный брандмауэр, который защищает от сетевых атак и блокирует доступ вредоносным доменам.

BIG-IP DNS может масштабироваться для обработки до одного миллиона запросов в секунду, что улучшает производительность сервера и повышает доступность глобальных приложений. Автоматическое переключение пользователей к ближайшей или наиболее эффективной физической, виртуальной, или облачной среде повышает скорость запуска и доступность приложений.

Модуль BIG-IP Access Policy Manager имеет визуальный редактор политик безопасности Visual Policy Editor (VPE), который позволяет легко создавать и редактировать политики безопасности для вашей сети.

BIG-IP Access Policy Manager (APM)

BIG-IP Access Policy Manager объединяет доступ к данным, при этом повышая безопасность, удобство и масштабируемость. Модуль APM является наиболее масштабируемым шлюзом на рынке, а также делает простым и безопасным доступ пользователей к данным.

Access Policy Manager интегрируется с мобильной системой управления предприятием (ЕММ) и имеет встроенную поддержку прокси- VDI для Citrix, Microsoft и VMware для настольных и мобильных устройств. Это снижает сложность дизайна сети через консолидацию инфраструктуры.

Особенностью модуля APM является управление безопасностью паролей пользователей. Используя стандарт Security Assertion Markup Language (SAML), и держа данные пользователей в одном месте, APM обеспечивает данным безопасность. BIG-IP APM также обрабатывает аутентификацию для всех приложений, поддерживая несколько методов аутентификации, в том числе многофакторной аутентификации (MFA).

Secure Web Gateway Service (SWG)

Сервис Secure Web Gateway (SWG) обеспечивает безопасность корпоративной сети от угроз из интернета, проверяя безопасность конечных точек подключения в Интернете до, и после того, как пользователи подключаются к сети. SWG обладает мощной URL категоризацией и фильтрами, благодаря чему можно блокировать или разрешать доступ к определённым сайтам, что позволяет дополнительно защитить сеть и повысить производительность труда сотрудников компании.

Secure Web Gateway обрабатывает поступающий трафик с помощью мощных аналитических инструментов, что позволяет выявить закономерности, которые указывают на сложные векторы атаки, такие как передовые настойчивые угрозы (Apts).

Система Secure Web Gateway каждый день обрабатывает до пяти миллиардов запросов контента ежедневно и анализирует значительное количество текущих данных для упреждающего прогнозирования, поиска и выявления новых угроз.

BIG-IP Application Security Manager (ASM)

BIG-IP Advanced Firewall Manager (AFM)

AFM обеспечивает надежную защиту от массированных DDoS-атак, тем самым предотвращая перегрузку балансировщика нагрузки, межсетевого экрана и локальной сети. AFM а автоматическом режиме предупреждает администратора сети при появлении массированных объёмов данных, и самостоятельно регулирует DDoS-трафик без ущерба для законного трафика.

BIG-IP Advanced Firewall Manager останавливает хакерские атаки на границе сети, и вносит в черный список идентифицированные IP-адреса для будущей защиты от атак.

BIG-IP Application Acceleration Manager (AAM)

Модуль Application Acceleration Manager (AAM) оптимизирует производительность приложений, сжимает и кэширует данные, что позволяет увеличить производительность сервера на 20%. Сжатие данных позволяет их передавать по сети более эффективно.

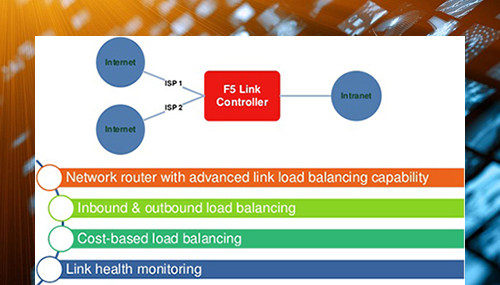

BIG-IP Link Controller

BIG-IP Link Controller управляет соединениями в сети, в зависимости от типа и качества соединения, тем самым уменьшая время простоя. Link Controller производит постоянный мониторинг входящих и исходящих гиперссылок, быстро реагирует на запросы подключения, при необходимости перенаправляет трафик, обеспечивая доступность необходимых, в данный момент, приложений. С помощью языка сценариев iRules есть возможность настроить маршруты движения трафика на несколько каналов глобальной сети.