Bi zone sensors agent что это

Поможем защитить

вашу компанию

от цифровых рисков

Сообщить об инциденте

BI.ZONE — компания по управлению цифровыми рисками.

От корпорации до стартапа, мы помогаем организациям по всему миру безопасно развивать бизнес в цифровую эпоху.

Мы активно сотрудничаем с международными организациями.

Квалификация наших экспертов подтверждена сертификатами мирового уровня.

В составе Всеобщего консультативного совета помогаем защищать гражданских лиц от цифровых угроз во время конфликтов

Боремся со злоумышленниками в кооперации с Международной организацией уголовной полиции

В рамках Центра обмениваемся экспертизой с международным сообществом и вместе с партнерами повышаем глобальную киберустойчивость

Мы используем cookie-файлы для персонализации сервисов и удобства пользователей. Вы можете запретить сохранение cookie в настройках своего браузера. Продолжая использование сайта, вы соглашаетесь с Политикой конфиденциальности.

Управление киберинцидентами

Инцидент кибербезопасности — это любое событие, из-за которого нарушается сохранность информации: от утечки паролей к вашим системам до шифрования всех данных в компании и остановки бизнес-процессов.

Эксперты BI.ZONE обеспечат оперативное реагирование на инцидент и проведут тщательное расследование, чтобы свести финансовые и репутационные потери к минимуму.

Доверьте экспертам нейтрализацию угрозы и восстановление штатной работы систем, чтобы сократить потенциальный ущерб

Выясните, как атакующие попали в инфраструктуру, и используйте доказательную базу при обращении в правоохранительные органы

Определите уязвимые места в инфраструктуре и получите рекомендации по их устранению

С нашей поддержкой разработайте комплекс мер по реагированию, чтобы не допустить повторных взломов компании

Убедитесь, что вы опираетесь на верные данные о вредоносном ПО и приняли достаточно мер по восстановлению работоспособности процессов

Получаете разовую помощь в нейтрализации и расследовании киберинцидента

Готовитесь с помощью наших экспертов к кибератакам заранее и в течение года получаете гарантированную помощь в противодействии инцидентам

Стоимость услуги в этом формате не нужно заранее включать в годовой бюджет, так как вы оплачиваете работу после наступления инцидента, по факту

Эксперты BI.ZONE изучат атакованную инфраструктуру и помогут нейтрализовать инцидент, даже если вы не были готовы к кибератаке

В течение года эксперты BI.ZONE проконсультируют вас по любым вопросам и отреагируют на инциденты в первые 2 часа с момента обращения

Проактивный подход позволяет нашим специалистам быстрее реагировать на инциденты, что экономит ваши время и деньги. Когда период пользования подпиской истечет, вы сможете потратить половину оставшейся суммы на другие наши услуги

Проактивный подход сужает окно возможностей для злоумышленников во время атаки, что сокращает потенциальный ущерб от нее

Bi zone sensors agent что это

Мы с командой постоянно используем в работе фиды с данными о киберугрозах. И мы не понаслышке знаем о таких проблемах, как недостаточное количество информации или ее дублирование в разных источниках, а также слишком большое число ложных срабатываний. Чтобы облегчить себе жизнь, мы решили подумать, как оценивать источники и выбирать из них наиболее качественные.

В статье я расскажу об OSINT-фидах, которые мы сравнивали с нашими и партнерскими данными. Всего на поиск и анализ источников, написание скриптов для загрузки данных, создание методики, тестирование данных, оценку по методике ушло около двух-трех месяцев. В результате исследования нам удалось найти несколько фишек, которые делают поиск данных более приятной процедурой. Табличку с критериями для оценки качества и наши выводы ищите в конце.

История одной кампании Business Email Compromise

Мы фиксируем всплеск атак типа Business Email Compromise (BEC). BEC-атаки — не новое и не редкое явление, но эта волна привлекла наше внимание масштабом.

С июня к нам обращаются множество пострадавших компаний, и всех жертв объединяют схожие признаки компрометации.

В статье расскажем, как действуют злоумышленники в рамках этой BEC-кампании и можно ли защититься от них.

Greybox-фаззинг: level up. Как улучшали фаззеры

В предыдущей статье мы рассмотрели, какие вообще фаззеры бывают и как они работают. В этой мы увидим, какие улучшения внедрили разработчики в современные фаззеры, чтобы они стали еще более полезным инструментом.

Немного про современные технологии Greybox-фаззинга

Как найти баги, о которых вы и не догадывались, или что такое фаззинг

Все уже привыкли, что программу надо покрывать тестами, чтобы потом не было стыдно. Но вот проблема: разработчик может защититься только от багов, которые он способен предугадать. Да и тестировщик вряд ли сможет перебрать все варианты входных данных, которые приводят к ошибке.

Чтобы справиться с этой проблемой, придумали фаззеры — инструменты тестирования, которые сами пытаются найти баги в программе. В этой статье я рассмотрю, какие они вообще бывают (для C/C++, потому что баги в таких программах особенно болезненны), но сделаю упор на Greybox-фаззеры (почему, расскажу в статье).

Taidoor: мультитул для хакера

Taidoor — крайне эффективная вредоносная программа класса RAT (remote access trojan), предназначенная для использования без закрепления в системе. Модульная система, реализованная в Taidoor, отличается от многих других RAT гибкостью: операторы программы могут отправлять на зараженную систему только те модули, которые нужны для достижения целей конкретной атаки.

Чтобы затруднить обнаружение, Taidoor использует несколько разных методов: манипуляции с временными метками, удаление файлов с модулями, обфускацию строк, поиск антивируса на атакуемой машине и др.

Мы изучили функциональные возможности и алгоритмы работы Taidoor, а также ее загрузчиков, и хотим поделиться своими наблюдениями.

Охота на атаки MS Exchange. Часть 2 (CVE-2020-0688, CVE-2020-16875 и CVE-2021-24085)

Наша прошлая статья была посвящена различным методам обнаружения эксплуатации уязвимостей ProxyLogon. В этот раз мы поговорим о методах обнаружения других нашумевших уязвимостей на сервере MS Exchange, а именно CVE-2020-0688, CVE-2020-16875 и CVE-2021-24085.

Несмотря на то что эти уязвимости не такие свежие, как ProxyLogon, мы продолжаем обнаруживать следы их эксплуатации (в том числе успешной) у наших клиентов. А своевременное обнаружение попыток эксплуатации позволит минимизировать последствия атаки для организации или избежать их вовсе.

От пентеста до АРТ-атаки: группа киберпреступников FIN7 маскирует свою малварь под инструментарий этичного хакера

Статья подготовлена командой BI.ZONE Cyber Threat Research

Мы не первый раз натыкаемся на киберпреступные группировки, которые прикидываются легальными организациями и маскируют свою малварь под инструменты для анализа защищенности. Сотрудники таких компаний могут даже не подозревать, что работают на злоумышленников и используют самый настоящий вредоносный пакет.

FIN7 (также именуемая как Carbanak и Navigator Group), одна из знаменитых АРТ-группировок, для разведки и закрепления на зараженных системах разработала Lizar — якобы инструмент для пентеста сетей Windows. Мы заинтересовались им и провели исследование, результатами которого поделимся в статье.

Раньше инструмент назывался Tirion, но дальше по тексту мы будем использовать только новое название Lizar

Охота на атаки MS Exchange. Часть 1. ProxyLogon (CVE-2021-26855, 26858, 27065, 26857)

Microsoft Exchange — один из самых распространенных почтовых серверов, который используют сотни тысяч компаний по всему миру. Популярность и доступность из интернета делают его притягательной целью для злоумышленников.

С конца 2020 года мы наблюдаем резкий рост количества инцидентов, так или иначе связанных с компрометацией сервера MS Exchange и его различных компонентов, в частности OWA (Outlook Web Access). Учитывая 24-летнюю историю сервера MS Exchange, сложность его архитектуры, расположение на периметре и возросший к нему интерес со стороны исследователей по безопасности, можно предположить, что количество найденных уязвимостей в популярном почтовом сервере со временем будет только расти. Свидетельство тому — недавно обнаруженная исследователями из DEVCORE цепочка критических уязвимостей, известная под общим названием ProxyLogon.

Пока расследование не разлучит нас: малварь, которая может сидеть в сети компании годами

Недавно мы расследовали АРТ-атаку на одну российскую компанию и нашли много занятного софта. Сначала мы обнаружили продвинутый бэкдор PlugX, популярный у китайских группировок, АРТ-атаки которых обычно нацелены на похищение конфиденциальной информации, а не денег. Затем из скомпрометированной сети удалось вытащить несколько других схожих между собой бэкдоров (nccTrojan, dnsTrojan, dloTrojan) и даже общедоступных утилит.

Программы, используемые в этой преступной кампании, не отличаются сложностью, за исключением, может быть, PlugX. К тому же три из четырех вредоносов использовали при запуске давно известную технику DLL hijacking. Тем не менее, как показало наше исследование, даже при таких условиях злоумышленники могут годами оставаться в скомпрометированных сетях.

Мы решили изучить обнаруженный софт и поделиться своими наблюдениями.

К чему приводят уязвимости протокола DICOM

Вы наверняка видели в медицинском сериале, как интерны бьются над рентгеновским снимком пациента, а потом приходит их наставник и ставит диагноз по едва заметному пятнышку. В реальности такими остроглазыми диагностами становятся модели машинного обучения, применяемые в технологии medical imaging. Благодаря таким штукам можно гораздо быстрее выявить болезнь, например, определить, являются ли клетки на снимках опухолевыми или неопухолевыми.

Но есть одна проблема — в медицинских технологиях используются DICOM-протоколы, безопасность которых оставляет желать лучшего. О них и пойдет речь в этой статье.

Через тернии к CVE: как зарегистрировать уязвимость, если у компании нет Bug Bounty

Автор: Иннокентий Сенновский (rumata888)

Хочу поделиться опытом регистрации уязвимостей в продуктах компаний без Bug Bounty. У меня этот процесс занял целых два года, в течение которых я общался с вендорами, боролся с недопониманием и стучался в MITRE.

Проблемы мотивации и целесообразности поиска уязвимостей в таких продуктах оставим за рамками этой статьи. Обсудим, что делать, если баг уже обнаружен. Если вам не терпится сразу почитать советы, переходите к последней части.

Пасхалка в APK-файлах: что такое Frosting

Структура файла — увлекательный мир со своими историей, тайнами и собственным цирком уродов, где выступают костыльные решения. Если в ней покопаться, можно найти много интересного.

Я наткнулся на одну особенность APK-файлов — специальную подпись с особым блоком метаданных, Frosting. Она позволяет однозначно определить, распространялся ли файл через Google Play. Эта подпись будет полезна для антивирусных вендоров и песочниц при анализе вредоносов. Кроме того, она может помочь криминалистам при поиске источника файла.

Информации об этом практически нет. Удалось найти только раздел Security metadata in early 2018 в Android Developers Blog и утилиту Avast, которая позволяет проверить данную подпись. Я решил изучить эту штуку, проверить корректность предположений разработчиков Avast о содержании Frosting-блока и поделиться своими выводами.

Охота на Zerologon

Авторы: Демьян Соколин (@_drd0c), Александр Большаков (@spacepatcher), Ильяс Игисинов (@ph7ntom), Хрыков Вадим (@BlackMatter23)

CVE-2020-1472, или Zerologon, уже получила звание одной из самых опасных уязвимостей, обнаруженных за последние годы. Она позволяет атакующему скомпрометировать учетную запись машинного аккаунта контроллера домена и получить доступ к содержимому всей базы Active Directory. Для эксплуатации достаточно наличия сетевой связности с контроллером домена организации.

Мы провели собственное исследование Zerologon и разработали различные методы обнаружения ее эксплуатации: по событиям журналов аудита Windows, по сетевому трафику и при помощи YARA-правил. В этой статье подробно остановимся на каждом из них.

Attack-defence для бизнеса: разбираем задания корпоративного тренинга Cyber Polygon

Типичный парадокс из жизни безопасника:

• инцидентов быть не должно (потому что инциденты = потери для бизнеса);

• но инцидентов должно быть много (потому что без опыта реагирования будет трудно сохранять квалификацию и оперативно отражать атаки).

Для выхода из этого порочного круга крупные компании заказывают услуги Red Team: нанимают сторонних специалистов, которые пытаются взломать компанию. Но, во-первых, это довольно дорого; во-вторых, развернуться здесь трудно: мало кто позволит всерьез ломать бизнес-критичные сервисы.

Мы решили попробовать другой подход — практические учения — и год назад впервые организовали бесплатный тренинг для корпоративных команд Cyber Polygon. В роли Red Team мы атаковали сразу нескольких команд-участниц, причем все происходило в специальной тренировочной инфраструктуре, которую не жалко.

В июле прошел Cyber Polygon 2.0. В нем участвовали уже 120 команд из 29 стран, а сценарии тренинга включали и защиту инфраструктуры от активной атаки (Defence), и реагирование и расследование инцидентов (Response).

В этом райтапе мы расскажем о заданиях сценария Defence: идеи для него мы черпали из опыта подготовки attack-defence CTF.

Самописная криптуха: vulnerable by design, или история одного CTF-таска

Автор: Иннокентий Сенновский (rumata888)

Как заинтересовать студента скучным предметом? Придать учебе форму игры. Довольно давно кто-то придумал такую игру в области безопасности — Capture the Flag, или CTF. Так ленивым студентам было интереснее изучать, как реверсить программы, куда лучше вставить кавычки и почему проприетарное шифрование — это как с разбегу прыгнуть на грабли.

Студенты выросли, и теперь в этих «играх» участвуют и взрослые прожженные специалисты с детьми и ипотекой. Они многое успели повидать, поэтому сделать таск для CTF, чтобы «старики» не ныли, не самая простая задача.

А переборщишь с хардкором — и взвоют команды, у которых это непрофильная предметная область или первый серьезный CTF.

В статье я расскажу, как наша команда нашла баланс между «хм, нечто новенькое» и «это какая-то жесть», разрабатывая таск по крипте для финала CTFZone в этом году.

Финальный scoreboard CTFZone 2020

Обзор BI.ZONE Secure SD-WAN, платформы для безопасной трансформации сети

Продукты класса SD-WAN становятся всё более востребованными среди компаний с географически распределёнными сетями филиалов. Недавно появился первый российский продукт этого класса, поддерживающий ГОСТ-шифрование, — BI.ZONE Secure SD-WAN, позиционируемый как платформа для безопасной трансформации сети. К его преимуществам относятся собственный протокол управления, доработанный протокол WireGuard, хорошая масштабируемость, встроенные функции безопасности. Продукт включён в реестр российского ПО, поэтому хорошо подходит компаниям в условиях импортозамещения.

Сертификат AM Test Lab

Номер сертификата: 343

Дата выдачи: 21.07.2021

Срок действия: 21.07.2026

Введение

Нефтебазы, операторы сотовой связи, магазины — существуют сотни компаний с несколькими структурными подразделениями, разбросанными по городу, стране или даже разным странам. Самым наглядным примером можно назвать банки с их многочисленными филиалами и сетями банкоматов.

Построение и поддержание безотказной работы инфраструктуры таких организаций становится огромным испытанием для ИТ-команды. Если в сети что-то меняется, приходится перенастраивать каждый экземпляр сетевого оборудования — наиболее чувствительного элемента. Это осложняется тем, что во многих организациях собраны разношёрстные устройства. При этом настраивать каждую единицу оборудования нужно по-разному, так что инженерам и пользователям приходится тратить часы на изучение инструкций.

Помимо этого, сетевые технологии шагнули далеко вперёд и ИТ-подразделениям уже недостаточно мониторить только работоспособность оборудования — нужно отслеживать качество работы приложений в сети. Следует понимать, получится ли оптимизировать использование каналов связи, повысить отказоустойчивость, облегчить внедрение новых узлов сети и упростить её перенастройку, если это будет необходимо.

Чтобы закрыть эти потребности, на рынке появились решения класса SD-WAN (Software-Defined Wide Area Network, программно определяемая глобальная сеть), позволяющие строить или масштабировать сети связи для географически распределённых компаний и подключать множество устройств к единому информационному пространству.

25 марта 2021 года было представлено первое отечественное решение этого класса, BI.ZONE Secure SD-WAN, специфика которого — поддержка шифрования по ГОСТ.

BI.ZONE разработала этот продукт, чтобы иметь возможность предложить клиентам периметровые сервисы безопасности локально (on-premise). Дополнительным стимулом стало стремление завоевать долю рынка продуктов класса SD-WAN как в России, так и за рубежом.

С помощью решения можно построить центр управления сетью SD-WAN в локальной архитектуре либо с использованием облачных сервисов BI.ZONE или провайдеров-партнёров. BI.ZONE Secure SD-WAN внесено в реестр российского ПО, а также имеет собственный протокол управления и маршрутизации.

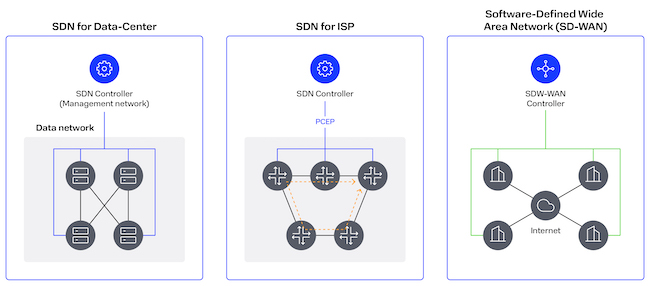

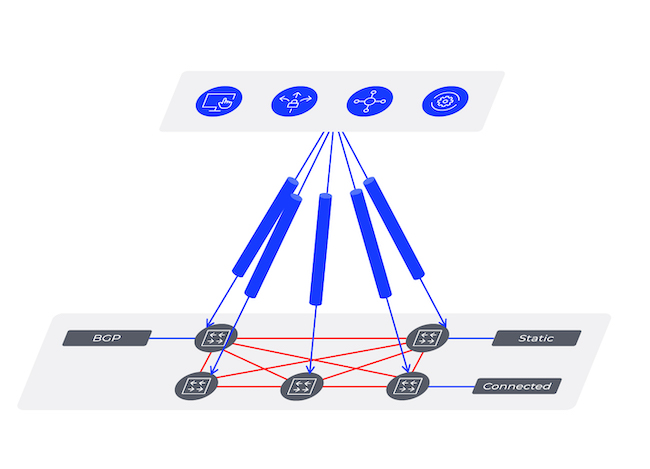

Принцип работы SD-WAN

В основе работы SD-WAN лежит концепция SDN (Software-Defined Network), появившаяся около 10 лет назад, но получившая реализацию только в последнее время. В рамках этой концепции была выдвинута идея о централизации уровня принятия решений по передаче данных в сети, при которой результат решений и вычислений передавался бы на конечное оборудование.

Рисунок 1. Развитие концепции SDN

Первая реализация SDN — использование контроллеров, выполняющих вычисления и принимающих решения в ЦОД, где было сосредоточено сетевое оборудование. Основной задачей было уйти от распределённого изучения MAC-адресов сетевыми устройствами, которое создавало множество проблем при балансировке между несколькими устройствами, а также при любых изменениях топологии.

Следующим шагом стало распространение SDN в сетях мобильных операторов. В отличие от дата-центров, здесь были уже географически распределённые сети.

С помощью SDN операторы решали такие задачи, как балансировка проходящего через сетевые устройства трафика с учётом централизованно хранящихся данных о состоянии сети, а также обеспечение (провиженинг) MPLS-туннелей без использования сложных многопротокольных конструкций на оборудовании.

Главной проблемной задачей для SD-WAN оказалась централизация управления в сети, в которой ещё нет настроек на конечном сетевом оборудовании. Это связано с тем, что для реализации централизованного управления сначала нужно получить IP-связность с системой управления. Решением стало определение минимальной встроенной логики на этом оборудовании, задачей которой было найти маршрут до центрального контроллера и всегда поддерживать активную сессию для получения управляющих команд оттуда.

Для реализации работы SD-WAN использует типовые компоненты: аппаратное или виртуальное сетевое оборудование, контроллер управления оборудованием и маршрутизацией, оркестратор управления жизненным циклом.

Сетевое оборудование может также иметь виртуальные функции безопасности, реализующие периметровую защиту: NGFW, DNS Security, NTA / IPS / IDS, Secure Web Gateway.

Итак, вот какие преимущества даёт внедрение концепции SD-WAN:

Функциональные возможности BI.ZONE Secure SD-WAN

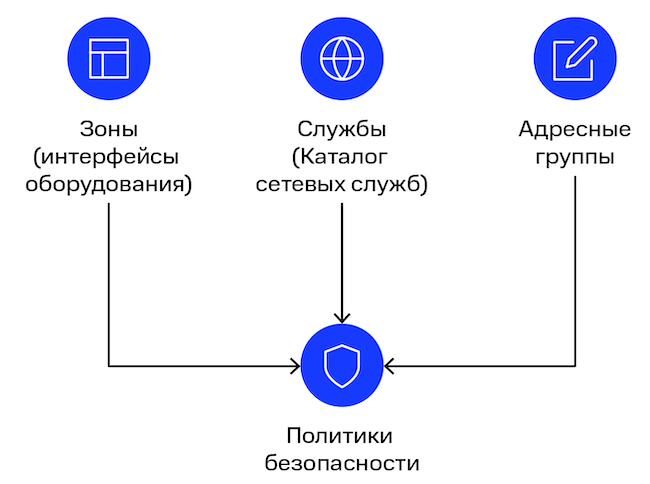

VNF Firewall

BI.ZONE Secure SD-WAN предназначен не только для построения сетей, но и для обеспечения их безопасной работы, поэтому стоит обратить внимание на виртуальную сетевую функцию VNF Firewall.

Межсетевой экран в своей работе оперирует тремя уровнями абстракций:

Информация, содержащаяся на этих уровнях, используется при разработке политик безопасности.

Рисунок 2. Основа разработки политик безопасности

Межсетевой экран поддерживает версионирование, имеет возможность выбора одной из предыдущих конфигураций, а также позволяет проводить аудит истории изменений в политиках кибербезопасности.

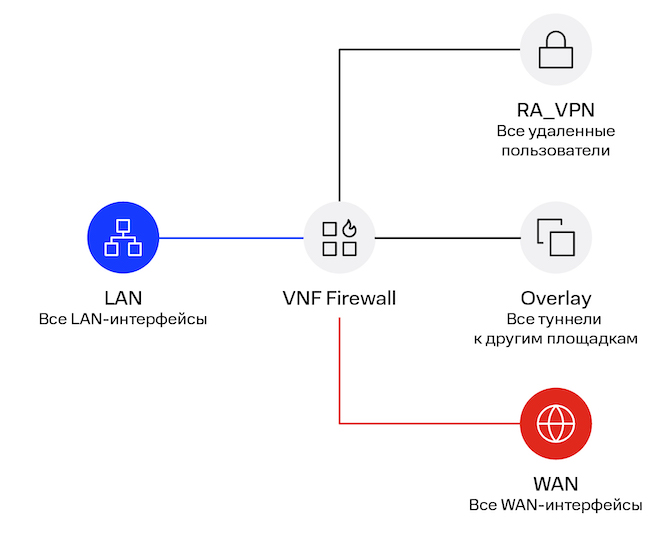

BI.ZONE Secure SD-WAN — продукт, в котором реализована концепция ZTNA (Zero Trust Network Access, сетевой доступ с «нулевым доверием»). Для реализации этой концепции в межсетевом экране по умолчанию реализован следующий принцип зонирования: доверенной считается зона внутренних интерфейсов (LAN), трафик из неё разрешён во внешние сети (Overlay, WAN), а те вместе с удалёнными пользователями не являются доверенными, так что трафик из них в другие зоны по умолчанию запрещён. Любые сетевые взаимодействия между всеми зонами проходят через межсетевой экран.

Рисунок 3. Принцип зонирования в межсетевом экране

Протокол WireGuard с возможностью шифрования по ГОСТ

Для построения VPN-туннелей между площадками используется более современный аналог IPsec — протокол WireGuard, разработанный около пяти лет назад и набирающий всё большую популярность. Он проще, лучше защищён и более производителен, чем OpenVPN и IPsec.

WireGuard — протокол с открытым исходным кодом, что позволило BI.ZONE доработать его и внедрить возможность шифрования по ГОСТ, не теряя при этом возможности шифрования по зарубежным протоколам.

Использование WireGuard в BI.ZONE Secure SD-WAN позволяет отказаться от необходимости использовать IP-адреса при организации Overlay-сети, то есть от необходимости выделять IP-адреса на сеть наложенных туннелей. В этом случае для построения туннелей «точка-точка» и маршрутизации используются хеш-функции участников сети, а не IP-адреса.

WireGuard не использует аутентификацию по внешним IP-адресам. При использовании IPsec, если к сети подключаются мобильные активы, изменение IP-адреса может привести к недоступности оборудования либо как минимум к необходимости полного переустановления сессии. Использование WireGuard позволяет избежать этого и доставить трафик без потерь путём замены публичного адреса соседа «на лету» после успешного расшифрования пакета с проверкой целостности.

Задача построения маршрутов в сети BI.ZONE Secure SD-WAN с применением WireGuard полностью ложится на контроллер и не требует участия человека.

Протокол управления BCMP

Для управления жизненным циклом BI.ZONE CyberEdge используется протокол BCMP (BI.ZONE CPE Management Protocol), разработанный компанией BI.ZONE. BCMP имеет ряд преимуществ: он является бинарным для максимально ёмкого использования пропускной способности каналов связи, работает поверх WebSockets и обеспечивает постоянное соединение контроллера и оборудования, благодаря чему BI.ZONE CyberEdge максимально оперативно узнаёт об изменениях настроек или маршрутов. BCMP поддерживает версионирование и позволяет вернуться к предыдущим настройкам при возникновении проблем.

В BCMP реализована концепция атомарных изменений и заложено понятие статуса для каждого изменения: не доставлено, в процессе, выполнено, ошибка. Благодаря этому на оборудование передаются только те изменения, которые необходимо применить, а не вся конфигурация целиком.

Протокол BCMP используется для формирования структуры ссылки, передачи настроек на сетевые серверы BI.ZONE CyberEdge в процессе и после активации. BCMP получает сведения о состоянии от сетевого оборудования и передаёт маршрутную информацию на него. Передаваемая информация при этом шифруется.

Direct Internet Access

Direct Internet Access (DIA) позволяет получить доступ к интернету напрямую с площадки, на которой установлено оборудование. В базовых настройках оборудования эта возможность включена по умолчанию, что способствует минимальным задержкам при получении данных из интернета.

DIA в продукте BI.ZONE Secure SD-WAN — это очень гибкий инструмент, который позволяет обеспечить:

Отказоустойчивость достигается за счёт определения доступности и качества работы Overlay — связности поверх каждого канала — оператора сотовой связи или кабельного интернет-провайдера. При возникновении проблем со связью оборудование автоматически переключается на резервный канал без применения протокола динамической маршрутизации.

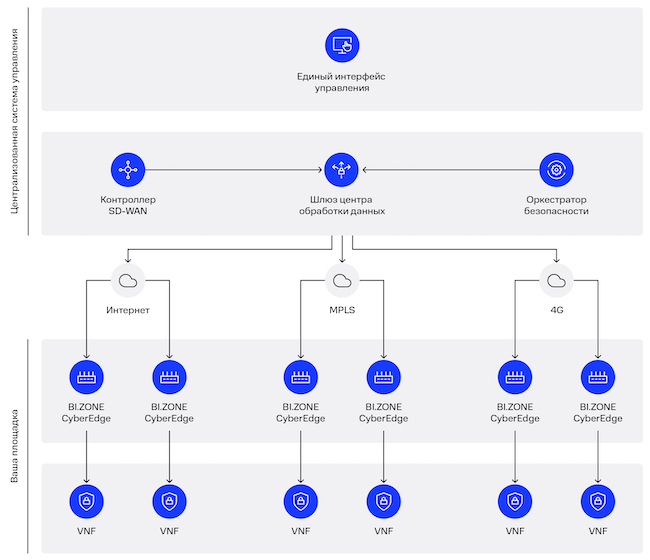

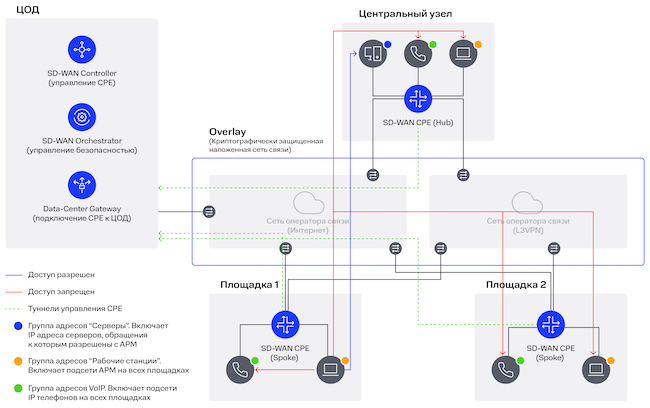

Архитектура BI.ZONE Secure SD-WAN

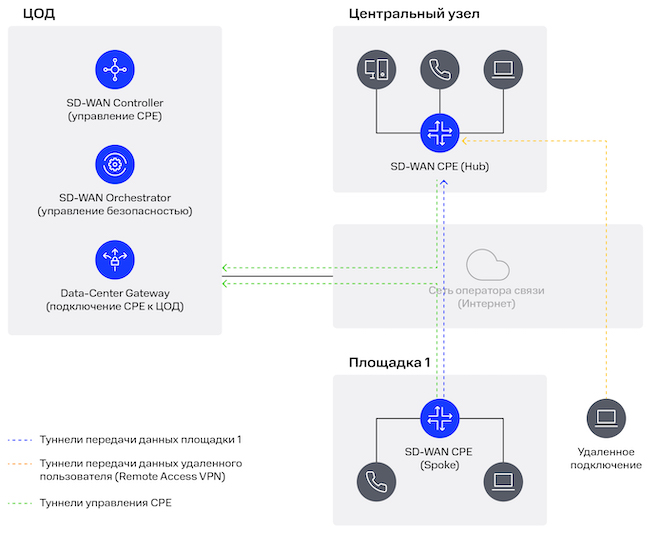

Решение BI.ZONE Secure SD-WAN состоит из централизованной системы управления и подключённого к сети на площадке оборудования.

Централизованная система управления включает в себя уровень управления (Management Plane) и уровень контроля (Control Plane).

Уровень управления — единый интерфейс, с помощью которого администратор централизованно проводит настройку сети и политик безопасности, а также может отслеживать состояние всех компонентов системы и предпринимать необходимые действия в случае их сбоя или выхода из строя.

Уровень контроля включает в себя контроллер SD-WAN, управляющий установленным на площадках оборудованием и маршрутизацией в сети SD-WAN, оркестратор безопасности, управляющий виртуальными функциями защиты на подключённом сетевом оборудовании, и шлюз центра обработки данных, предназначенный для агрегации туннелей управления подключённым оборудованием.

На оборудовании, подключаемом к сетевой инфраструктуре SD-WAN, реализованы уровень данных (Data Plane) и уровень служб (Service Plane).

Уровень данных представляет собой сетевые серверы BI.ZONE CyberEdge, поставляемые на площадку и обрабатывающие трафик. Кроме BI.ZONE CyberEdge к BI.ZONE Secure SD-WAN при желании заказчика могут быть подключены сетевые серверы других производителей, а также виртуальные машины.

На последнем уровне, уровне служб, реализованы виртуальные сетевые функции безопасности (Virtual Network Functions, VNFs). Они представляют собой контейнеры, запущенные на оборудовании в специально подготовленном сетевом окружении.

Рисунок 4. Компоненты BI.ZONE Secure SD-WAN

Архитектура BI.ZONE Secure SD-WAN построена таким образом, что трафик обрабатывается только на оборудовании, установленном на площадках, — в централизованную систему управления трафик не передаётся. Это позволяет обрабатывать его максимально быстро и обеспечить отказоустойчивость, так как при недоступности уровней управления и контроля обмен информацией между площадками продолжается.

Рисунок 5. Принципиальная схема обмена трафиком между площадками и центром управления

Варианты подключения BI.ZONE Secure SD-WAN

Построение комплекса BI.ZONE Secure SD-WAN и разворачивание системы управления возможны в трёх вариантах.

Первый вариант — размещение системы управления на облачных мощностях BI.ZONE. В этом случае заказчику предоставляется доступ к системе управления, после чего остаётся только развести оборудование по площадкам и настроить его. Процесс настройки очень прост и занимает до 15 минут. BI.ZONE поддерживает работоспособность централизованной системы управления, её своевременное обновление и восстановление в случае аварии.

Рисунок 6. Размещение системы управления на облачных мощностях BI.ZONE

Второй вариант — размещение системы управления на собственных мощностях заказчика. При этом сценарии покупатель получает техническую документацию по разворачиванию всей системы и самостоятельно проводит работы, привлекая техническую поддержку BI.ZONE при необходимости.

Рисунок 7. Размещение системы управления на мощностях заказчика

Третий вариант — размещение системы управления у партнёра BI.ZONE, например оператора связи, предоставляющего услугу по организации VPN. Как и в первом варианте, заказчик не занимается поддержкой работоспособности централизованной системы управления, её своевременным обновлением и восстановлением в случае аварий — эти обязанности делятся между BI.ZONE и сервисным провайдером.

Рисунок 8. Размещение системы управления у провайдера — партнёра BI.ZONE

Системные требования BI.ZONE Secure SD-WAN

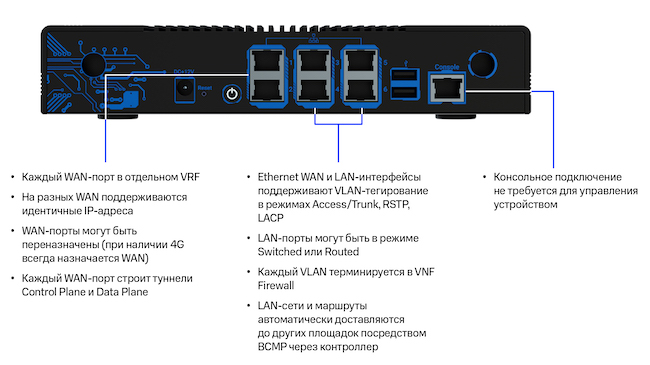

BI.ZONE Secure SD-WAN базируется на собственной разработке BI.ZONE, сетевом сервере BI.ZONE CyberEdge 110. Это устройство содержит в себе ряд функций, таких как маршрутизатор с поддержкой LTE, коммутатор, межсетевой экран, сервер удалённого доступа мобильных пользователей, криптошлюз, точка доступа Wi-Fi. Присутствуют модификации с оптическими и медными портами. В этом году линейка BI.ZONE CyberEdge также должна пополниться младшей и старшей моделями.

BI.ZONE CyberEdge — не единственное оборудование, на котором можно построить сеть BI.ZONE Secure SD-WAN. Это решение поддерживает такие сетевые серверы, как Lanner и другие подобные. Кроме того, в качестве оборудования могут использоваться виртуальные машины VMWare и QEMU / KVM. Требования при подключении таких устройств зависят от потребностей компании-заказчика.

Рисунок 9. Сетевой сервер BI.ZONE CyberEdge 110

Рисунок 10. Порты сетевого сервера BI.ZONE CyberEdge 110

Оборудование строится на основе процессоров общего назначения с архитектурой x86-64 или ARM, что позволяет использовать DPDK (Data Plane Development Kit) для быстрой обработки пакетов и запуска дополнительных функций безопасности.

Все функции безопасности запускаются локально. По умолчанию на BI.ZONE CyberEdge 110 установлен межсетевой экран. Отдельно можно будет приобрести такие функции, как WAF, IPS, Secure Web Gateway и Secure DNS — сейчас они в разработке у BI.ZONE.

Таблица 1. Технические характеристики BI.ZONE CyberEdge 110

| Характеристика | Описание |

| Форм-фактор | Настольное исполнение, опционально монтаж в стойку (1U) |

| Процессор | На базе архитектуры x86 |

| Оперативная память | 8 ГБ DDR3 |

| Накопители | 2,5″ SSD 60 ГБ |

| Сетевые порты | 6 портов 10/100/1000 Мбит/с (опционально первые 2 порта — оптические) |

| Слот расширения № 1 | Опционально LTE-модуль |

| Слот расширения № 2 | Опционально модуль Wi-Fi 802.11ac |

| Питание | Внешний адаптер питания 220 В |

| Температура эксплуатации | От 0 °C до 45 °C |

| Габариты (В×Ш×Г) | 44×240×192,2 мм |

Сценарии использования BI.ZONE Secure SD-WAN

Сценарии использования BI.ZONE Secure SD-WAN зависят от потребностей заказчика. Рассмотрим некоторые из них.

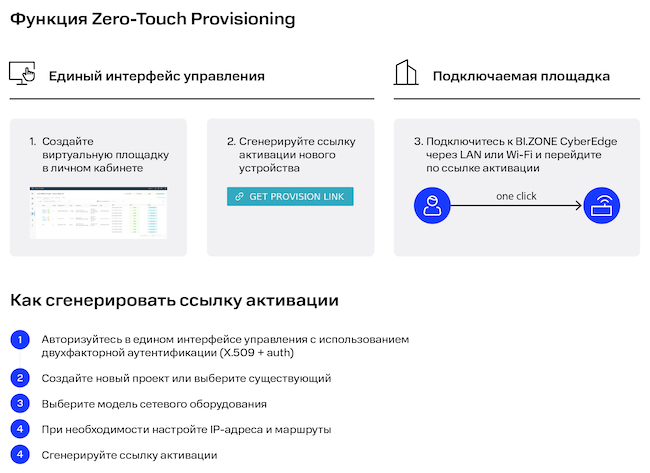

Интеграция новой площадки в построенную сеть. В традиционной сети подключение новой площадки сопровождалось неудобствами: настраивать оборудование для такой сети сложно и трудоёмко, необходимо иметь на объекте специалиста, который сможет подключиться к консоли управления, произвести первичную настройку и ряд других действий, способных затянуть процесс подключения к сети на несколько суток.

При использовании подхода Zero-Touch Provisioning в BI.ZONE Secure SD-WAN эти проблемы решаются просто.

Рисунок 11. Принцип работы функции Zero-Touch Provisioning

Необходимо сделать несколько щелчков мышью, и оборудование подключится к контроллеру SD-WAN, получит от него настройки и спустя 5–7 минут будет в корпоративной сети. За счёт двухфакторной аутентификации и шифрования ссылки активации процесс настройки оборудования безопасен для клиента.

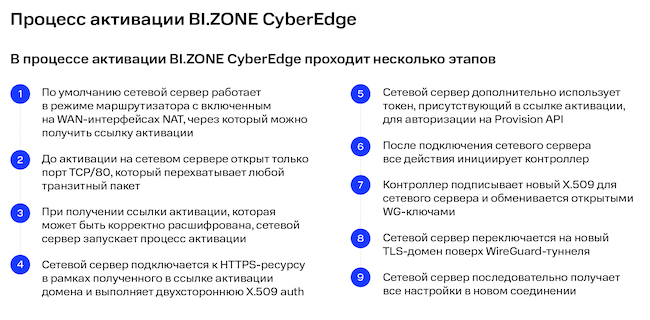

Рисунок 12. Процесс активации BI.ZONE CyberEdge

Рассмотрим этот кейс с точки зрения сетевого администратора организации. Предположим, что у организации появился филиал в Воронеже и сетевому инженеру нужно подключить его к сети.

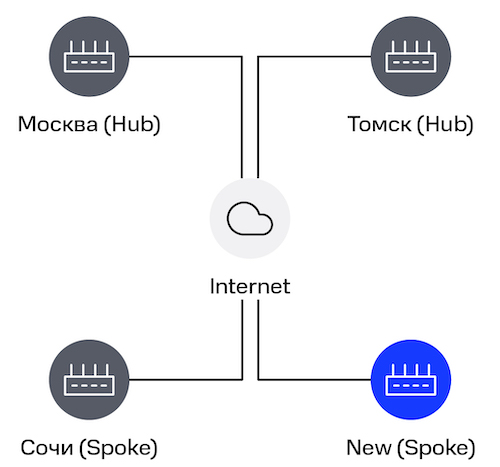

Рисунок 13. Существующая сеть до введения новой площадки

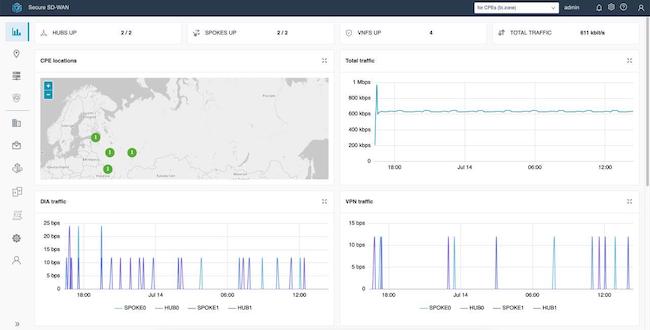

В системе управления на панели мониторинга (дашборде) видны существующие площадки, а также различные показатели, касающиеся работы оборудования.

Рисунок 14. Дашборд системы управления BI.ZONE Secure SD-WAN

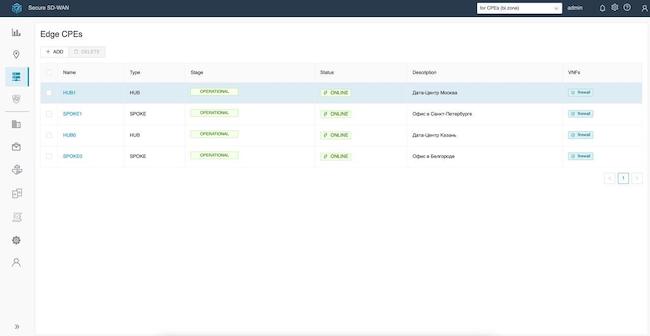

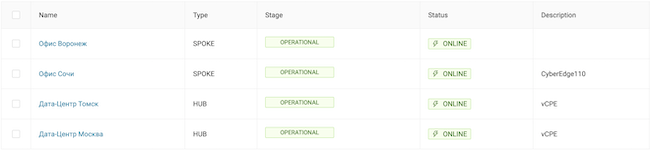

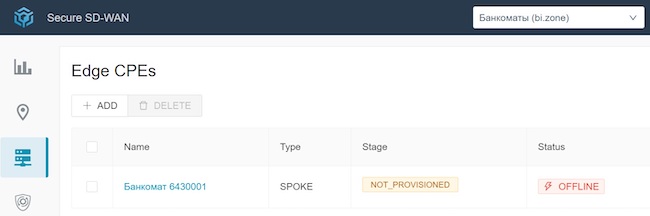

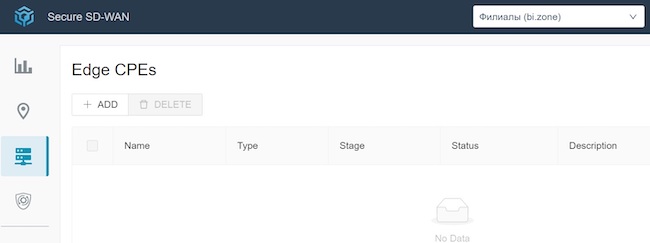

Добавление новой площадки происходит на вкладке «CPEs». Там отображаются подключённые площадки, типы оборудования («Spoke» или «Hub»), статус, описание, функции безопасности.

Рисунок 15. Вкладка «CPEs» в BI.ZONE Secure SD-WAN

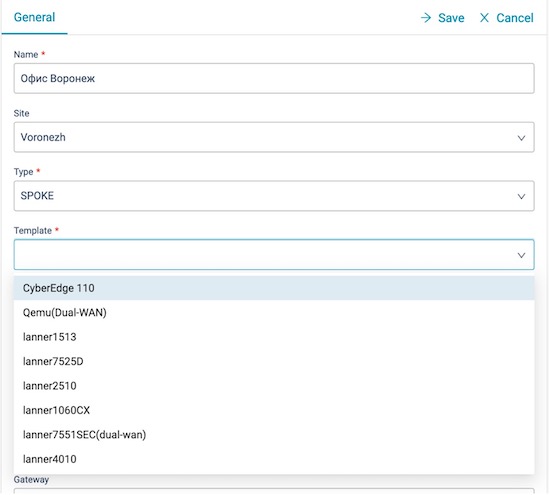

Чтобы создать новую площадку, нужно всего лишь нажать «+ADD» в интерфейсе управления, после чего внести информацию в экранную форму. Объём вносимой информации минимален, часть полей можно выбрать из выпадающего списка.

Рисунок 16. Заполнение экранной формы в BI.ZONE Secure SD-WAN

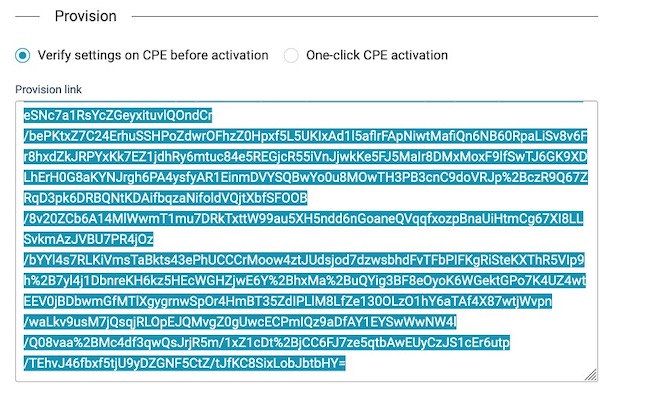

На этом настройка завершена — остаётся нажать кнопку «Get provision link» для получения ссылки активации.

Рисунок 17. Ссылка активации оборудования

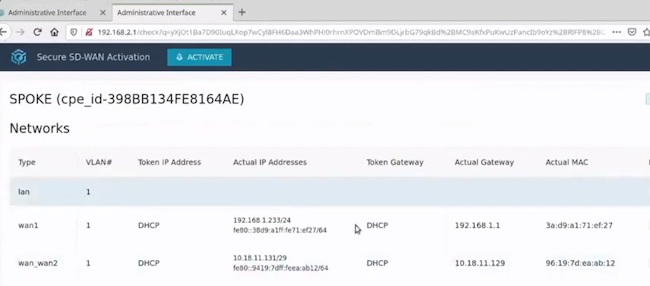

После генерации ссылка отправляется любому сотруднику на подключаемой площадке. Всё, что требуется от него, — вставить ссылку в адресную строку браузера, находясь при этом в подключённой к настраиваемому BI.ZONE CyberEdge сети. Далее оборудование перехватывает ссылку активации и показывает диагностический интерфейс. Останется лишь нажать кнопку «ACTIVATE». На этом роль пользователя в настройке оборудования будет исчерпана.

Рисунок 18. Диагностический интерфейс подключаемого оборудования

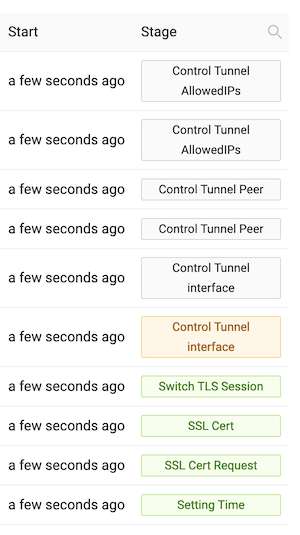

После этой операции подключаемое оборудование обращается к контроллеру для получения настроек. Порядок автоматической настройки отображается в интерфейсе администратора.

Рисунок 19. Последовательность шагов при настройке оборудования в BI.ZONE Secure SD-WAN

Активация оборудования занимает 5–7 минут. При этом происходит настройка не только нового оборудования, но и ранее подключённого — ему передаётся информация об изменениях, произошедших в сети.

Рисунок 20. Настроенное оборудование, которое находится на связи

После автоматической настройки оборудования администратор может задать на нём необходимые локальные параметры: описать подсети, настроить маршрутизацию и сконфигурировать межсетевой экран.

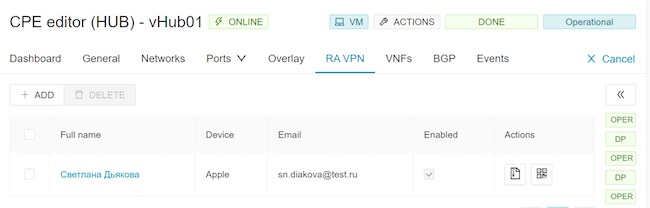

Подключение удалённых сотрудников. Потребности в подключении удалённых сотрудников могут быть различны: защищённая работа с корпоративными ресурсами во время командировки, перевод сотрудников на режим работы из дома и другие. Для реализации этой потребности генерируется конфигурация программного клиента, с которого в дальнейшем можно подключиться к хабу и получить доступ к тем ресурсам корпоративной сети, к которым разрешён доступ на межсетевом экране. Программный клиент реализован для основных операционных систем: Windows, Mac, Linux, iOS, Android.

Рисунок 21. Реализация сценария удалённого подключения на решении BI.ZONE Secure SD-WAN

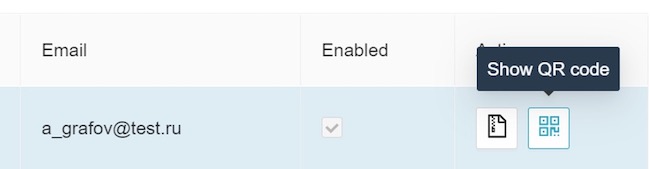

Генерация конфигурации программного клиента происходит непосредственно из панели управления BI.ZONE Secure SD-WAN на центральном узле сети на вкладке «RA VPN».

Рисунок 22. Панель управления удалёнными пользователями

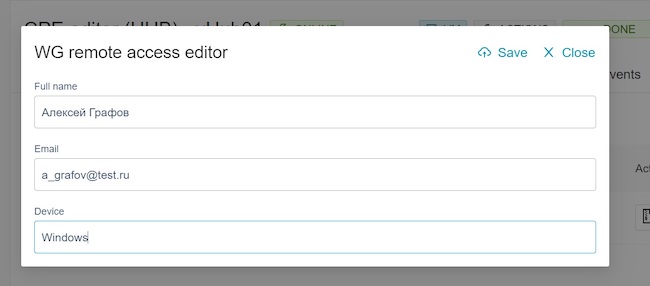

Заполнив необходимую информацию, администратор создаёт нового пользователя, у которого будет возможность удалённого подключения к VPN.

Рисунок 23. Создание нового удалённого пользователя

Для пользователя генерируется QR-код для мобильных устройств и файл конфигурации для персональных компьютеров.

Рисунок 24. Сформированные конфигурации удалённого доступа

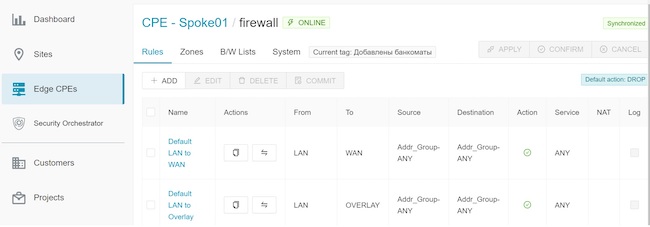

Управление политиками безопасности. BI.ZONE Secure SD-WAN — решение не только направленное на построение сети, но и призванное обеспечивать сетевую безопасность. Для этих целей на оборудовании есть межсетевой экран. Настройка межсетевых экранов на подключённом оборудовании в BI.ZONE Secure SD-WAN реализована также из единого интерфейса управления.

Рисунок 25. Централизованное разграничение доступа

Настройка сервиса виртуальной функции межсетевого экрана производится через вкладку «Edge CPEs» либо «Security Orchestrator» — «VNFs» путём выбора настраиваемого сетевого оборудования.

Рисунок 26. Настройка VNF

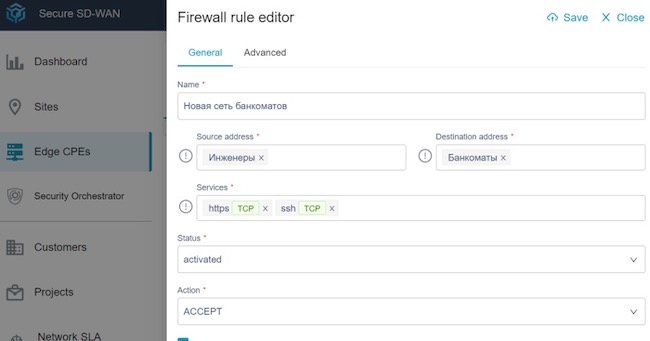

Чтобы добавить правило, нужно заполнить отдельную форму.

Рисунок 27. Настройка правила VNF

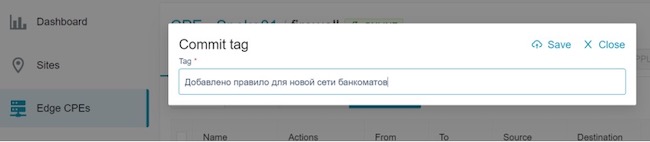

Необходимо отметить два момента:

Рисунок 28. Описание нового правила

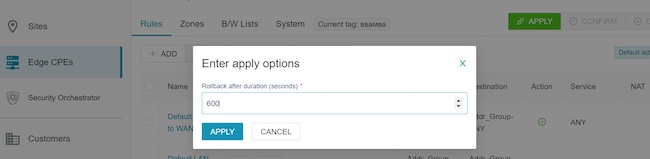

В ряде организаций изменения политик безопасности производятся только в регламентные часы с предварительным оповещением о возможности простоя. Для поддержки такого режима работы решение обеспечивает сохранение (commit) политик безопасности в систему управления без отправки на оборудование. После описания всех необходимых правил и проверки полученной политики конфигурация применяется (apply) на оборудовании. При этом в рассматриваемом продукте есть возможность задать время автоматического отката (rollback) политик на ранее применённую версию. Указав необходимое количество времени, сетевой инженер может проверить фактическую работу политик в сети и подтвердить применение текущей конфигурации нажатием кнопки «Confirm».

Рисунок 29. Установка времени для анализа корректности нового правила

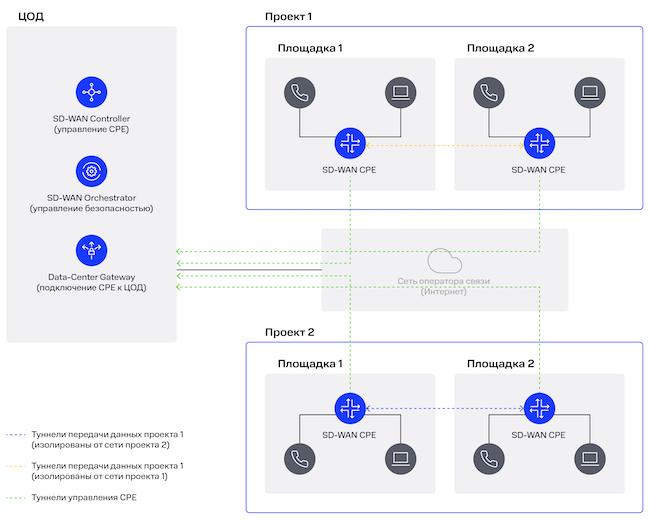

Построение изолированных друг от друга сетей. Подобный сценарий применяется при построении сетей, которые не должны взаимодействовать друг с другом по тем или иным причинам. Например, это могут быть пользовательская сеть и сеть банкоматов, пользовательская и технологическая сети. Таким образом минимизируется вероятность проникновения из одной подсети в другую.

Рисунок 30. Разделение сетей в BI.ZONE Secure SD-WAN

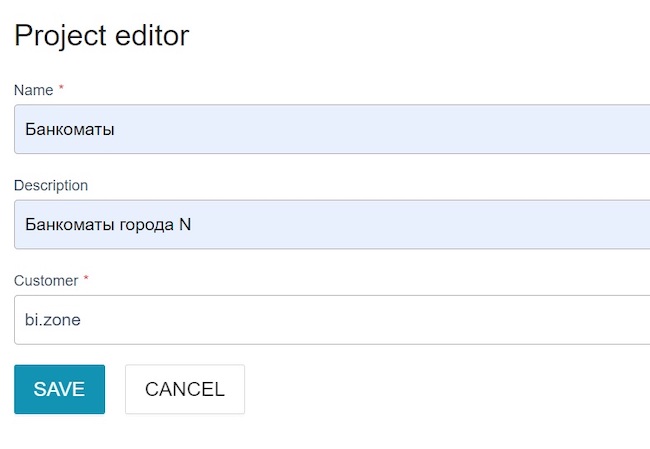

Для этого в консоли управления создаются проекты в соответствии с требуемой спецификой.

Рисунок 31. Создание проекта в BI.ZONE Secure SD-WAN

При заведении оборудования в интерфейсе управления необходимо выбрать проект, в рамках которого происходит подключение оборудования.

Рисунок 32. Оборудование в рамках проекта «Банкоматы»

При выборе другого проекта это оборудование не видно.

Рисунок 33. Оборудование в рамках проекта «Филиалы»

Выводы

BI.ZONE Secure SD-WAN — перспективное решение, которое в ближайшее время может стать лидером в российском сегменте рынка сетевого оборудования для построения распределённых корпоративных сетей передачи данных.

Этому способствуют такие факторы, как простота использования продукта и круглосуточная техническая поддержка от опытных экспертов. Решение будет востребованно на объектах КИИ (критической информационной инфраструктуры), где в соответствии с тенденциями последнего времени всё идёт к импортозамещению.

При этом продукт также имеет и недостатки: текущая документация не описывает все функциональные возможности в полном объёме, нельзя экспортировать журналы событий, отсутствуют возможности клонирования правил VNF одного устройства на другие. Впрочем, производитель знает об этих недостатках и дорабатывает продукт.

Достоинства:

Недостатки: