Bad rabbit что это

Шифровальщик Bad Rabbit: Как происходит заражение

Как уже упоминалось, Bad Rabbit атаковал преимущественно пользователей из России и Восточной Европы через взломанные веб-сайты, которые показывали фальшивые предложения обновить Adobe Flash. Когда пользователь нажимал на эти уведомления, на компьютер загружался файл install_flash_player.exe.

Когда install_flash_player.exe запускался, он извлекал файл C:\Windows\infpub.dat и выполнял команду C:\Windows\system32\rundll32.exe C:\Windows\infpub.dat, #1 15.

Infpub.dat выполняется через Rundll32.exe

После исполнения Infpub.dat создает файлы C:\Windows\cscc.dat и C:\Windows\dispci.exe. Файл сscc.dat на самом деле является переименованной копией драйвера dcrypt.sys из DiskCryptor. Затем Infpub.dat создает службу Windows под названием Windows Client Side Caching DDriver, которая используется для запуска драйвера cscc.dat.

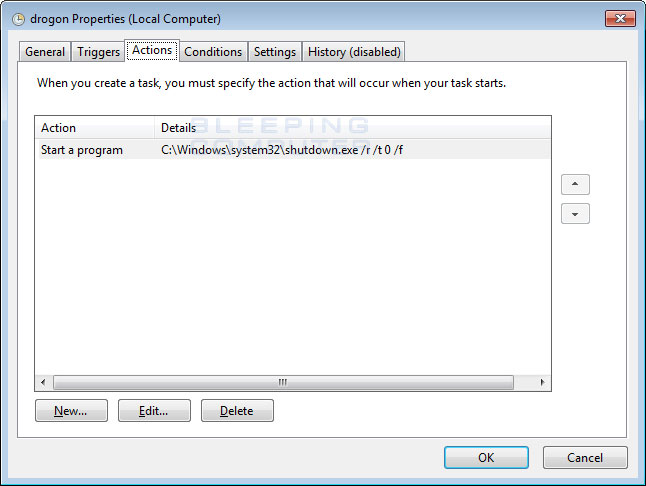

Запланированная задача

Драйвер cscc.dat вместе с файлом dispci.exe используется для шифрования диска и изменения основной загрузочной записи. Затем, когда жертва включает свой компьютер, отображается заметка с информацией по оплате выкупа.

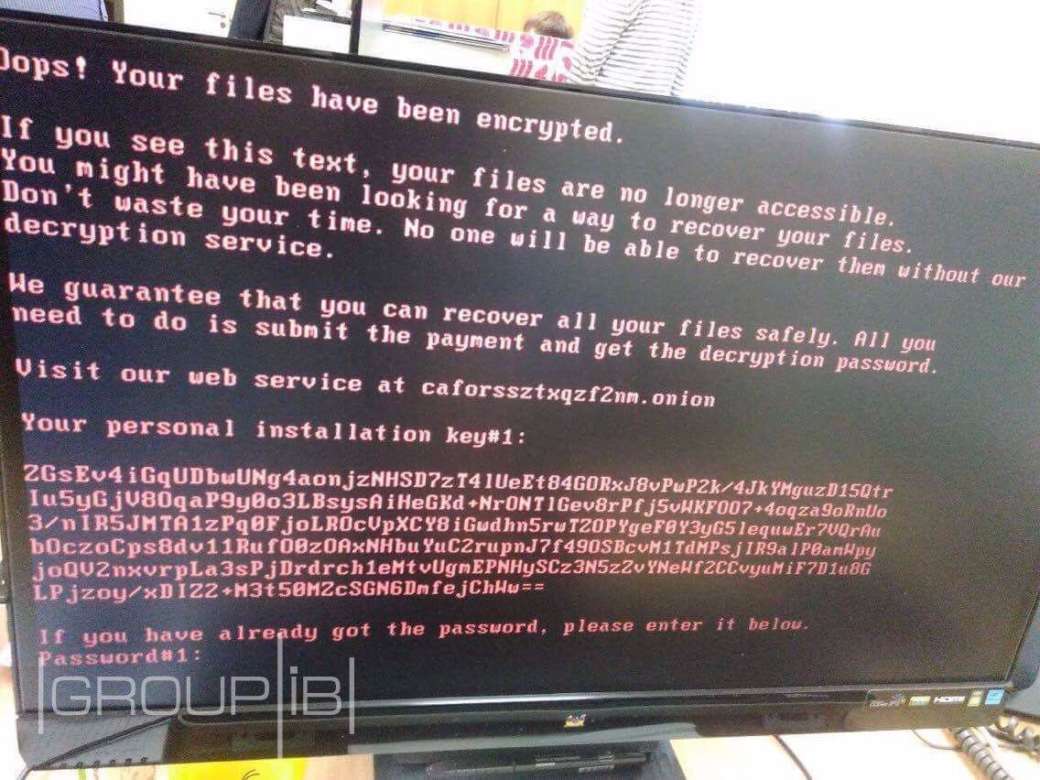

Экран блокировки Bad Rabbit

После установки компонентов DiskCryptor, Infpub.dat также будет выполнять шифрование файлов в режиме пользователя на компьютере жертвы. Эти файлы будут зашифрованы с помощью алгоритма шифрования AES. Затем ключ шифрования AES, используемый для шифрования файлов, будет в свою очередь зашифрован с помощью открытого ключа RSA-2048. В настоящее время неизвестно, где хранится окончательный зашифрованный ключ, он может быть добавлен в зашифрованные файлы.

В отличие от других программ-вымогателей, когда Bad Rabbit зашифровывает файлы, он не добавляет новое расширение к имени зашифрованного файла. Тем не менее, он добавляет строку «encrypted» в конец каждого зашифрованного файла, как показано на скриншоте.

Encrypted File Marker

Интересно, что Infpub.dat также содержит возможность распространения через протокол SMB на другие компьютеры. Угроза пытается получить доступ к сетевым ресурсам через SMB через учетные данные, украденные с компьютера жертвы, или попробовав список включенных имен пользователей и паролей. Если шифровальщик сможет получить доступ к удаленному сетевому ресурсу, он скопирует себя и выполнит шифрование на другом компьютере.

Ниже приведены примеры SMB трафика:

SMB трафик

Как можно видеть, в Bad Rabbit заложено много различных функций, и ожидается, что они будут полностью раскрыты, так как различные эксперты по компьютерной безопасности занимаются анализом угрозы.

Технические данные шифровальщика Bad Rabbit

Файлы, с которыми ассоцицирутся шифровальщик Bad Rabbit:

Записи реестра, с которыми ассоцицируется шифровальщик Bad Rabbit:

Сообщение, которое показывает шифровальщик Bad Rabbit после блокировки компьютера:

Расширения файлов, предназначенные для шифрования::

Троянец-вымогатель Bad Rabbit: плохой, плохой кролик

24 октября на нас посыпались уведомления о массовых атаках с помощью троянца-вымогателя Bad Rabbit. Основная цель — российские организации и потребители, но есть сообщения и о пострадавших из Украины.

Вот как выглядит требование выкупа у незадачливых жертв:

Что за вид

Bad Rabbit (переводится как “плохой кролик”) — ранее неизвестное семейство рансомвари.

Как размножается

Дроппер вымогателя распространяется за счет попутных (drive-by) загрузок. Цель посещает вполне легитимный сайт, а зловредный дроппер меж тем загружается из инфраструктуры злоумышленника. Эксплойты не используются, жертва запускает дроппер вручную — тот притворяется инсталлятором Adobe Flash.

Мы обнаружили ряд скомпрометированных веб-сайтов, причем все они новостные или медийные.

На кого точит зуб

Большинство целей расположены в России. Сходные, но меньших объемов атаки были замечены и в других странах — Украине, Турции и Германии.

Когда “Лаборатория Касперского” обнаружила угрозу?

Мы зафиксировали изначальный вектор атаки утром 24 октября. Атака продолжалась до полудня, однако мы по-прежнему детектируем отдельные случаи заражения.

В чем разница с ExPetr? Или это один и тот же зловред?

Наши наблюдения показывают, что это была целевая атака на корпоративные сети методами, схожими с инструментарием ExPetr.

Технические подробности

По данным нашей телеметрии, этот злобный кролик размножается попутной загрузкой.

Дроппер вымогателя загружается с hxxp://1dnscontrol[.]com/flash_install.php

По нашим данным, жертвы перенаправляются на вредоносный ресурс с легитимных и безвредных новостных сайтов.

Загруженный файл с именем install_flash_player.exe запускается жертвой вручную. Для корректной работы он нуждается в повышенных административных привилегиях, которые и пытается получить с помощью стандартного запроса UAC. При запуске он сохранит вредоносную библиотеку DLL как C:\Windows\infpub.dat и запустит ее с помощью rundll32.

Псевдокод процедуры установки зловредного DLL-файла

infpub.dat брутфорсит учетные данные диспетчера аутентификации NTLM на машинах Windows с псевдослучайными IP-адресами.

Жестко заданный список учеток

infpub.dat также устанавливает вредоносную утилиту dispci.exe на C:\Windows и создает задачу для ее запуска.

Псевдокод процедуры, которая создает задачу, запускающую зловред

Более того, infpub.dat действует как типичный вымогатель-шифровальщик: через встроенный список расширений он находит файлы данных жертвы и шифрует их, используя открытый ключ RSA-2048.

Открытый киберзлодейский ключ и список расширений

Параметры злодейского открытого ключа:

Судя по всему, исполняемый файл dispci.exe создан на основе кода безвредной утилиты DiskCryptor. Он действует как модуль шифрования диска, который к тому же устанавливает модифицированный загрузчик и препятствует нормальному процессу загрузки зараженной машины.

Образец анализируемой угрозы оказался с изюминкой: похоже, его авторы — горячие поклонники “Игры престолов”. Некоторые строки кода содержат имена различных персонажей сериала (или книги).

Имя дракона из “Игры престолов”

Имя персонажа “Игры престолов”

Плохой кролик шифрует файлы и жесткий диск по типичной для криптолокеров схеме, с помощью алгоритмов AES-128-CBC и RSA-2048. Что интересно, троянец сверяет хэши имен запущенных процессов с заданной таблицей. И алгоритм хэширования похож на тот, что использовался знаменитым exPetr.

Сравнение процедур хэширования Bad Rabbit и ExPetr

Особая ветвь исполнения программы

Процедура инициализации флагов времени исполнения

Полный список хэшей от имен процессов:

Кролик отправляет драйверу DiskCryptor (в оригинале он называется dcrypt.sys, а троянец его маскирует как cscc.dat и кладет его в C:\Windows\) IOCTL-коды для шифрования разделов жесткого диска. Часть функций просто взята из исходников DiskCryptor, из файла drv_ioctl.c, другие разработаны авторами кролика.

Псевдокод процедуры, которая генерирует пароль и шифрует разделы диска

Эксперты “Лаборатории Касперского” тщательно препарируют “плохого кролика” на предмет возможных лазеек в его криптографических алгоритмах.

Наши клиенты могут чувствовать себя защищенными, если у них активированы все защитные механизмы продуктов (KSN и System Watcher не отключены), а также обновлены базы.

Как работает шифровальщик Bad Rabbit, и есть ли здесь связь с NotPetya

Linux для хакера

Вчера, 24 октября 2017 года, крупные российские СМИ, а также ряд украинских госучреждений подверглись атакам неизвестных злоумышленников. В числе пострадавших оказались «Интерфакс», «Фонтанка» и как минимум еще одно неназванное интернет-издание. Вслед за СМИ о проблемах также сообщили Международный аэропорт «Одесса», Киевский метрополитен и украинское Министерство инфраструктуры. Согласно заявлению аналитиков Group-IB, преступники также пытались атаковать банковские инфраструктуры, но эти попытки оказались неудачными. Специалисты ESET в свою очередь утверждают, что атаки затронули пользователей из Болгарии, Турции и Японии.

Как оказалось, перебои в работе компаний и госучреждений были вызваны не массовыми DDoS-атаками, но шифровальщиком, который носит имя Bad Rabbit (некоторые эксперты предпочитают писать BadRabbit без пробела).

Вчера о малвари и механизмах ее работы было известно немного: сообщалось, что шифровальщик требует выкуп в размере 0,05 биткоина, а также эксперты Group-IB рассказывали, что атака готовилась несколько дней. Так, на сайте злоумышленников было обнаружено два JS-скрипта, и, судя по информации с сервера, один из них обновлялся 19 октября 2017 года.

Теперь, хотя не прошло и суток с момента начала атак, анализ шифровальщика уже осуществили специалисты едва ли не всех ведущих ИБ-компаний мира. Итак, что представляет собой Bad Rabbit, и следует ли ожидать новой «вымогательской эпидемии», подобной WannaCry или NotPetya?

Специалисты ESET, Proofpoint и «Лаборатории Касперского» сообщают, что злоумышленники даже не использовали эксплоиты, вместо этого вредонос распространялся под видом фальшивых обновлений и установщиков Adobe Flash. Фактически, жертвы должны были вручную загрузить и запустить малварь, тем самым заразив свои компьютеры. При этом фальшивки были подписаны поддельным сертификатами, имитирующими сертификаты Symantec.

Bad Rabbit распространяли сразу несколько взломанных сайтов, в основном принадлежащих к категории СМИ. Специалист «Лаборатории Касперского» Костин Райю (Costin Raiu) отмечает, что атака готовилась гораздо дольше нескольких дней.

It appears the attackers behind #Badrabbit have been busy setting up their infection network on hacked sites since at least July 2017. pic.twitter.com/fV5U1FeVtR

Каким образом Bad Rabbit сумел вызвать перебои в работе крупных СМИ, если дело было в фальшивых обновлениях для Flash? По данным ESET, Emsisoft и Fox-IT, после заражения вредонос задействовал утилиту Mimikatz для извлечения паролей из LSASS, а также имел список наиболее распространенных логинов и паролей. Все это вредонос задействовал, чтобы посредством SMB и WebDAV распространиться на другие серверы и рабочие станции, находящиеся в одной сети с зараженным устройством. При этом эксперты перечисленных выше компаний и сотрудники Cisco Talos полагают, что в данном случае обошлось без украденного у спецслужб инструмента EternalBlue, использующего бреши в SMB. Напомню, что вирусы WannaCry и NotPetya распространялись при помощи именно этого эксплоита.

Хотя сообщение с требованиями злоумышленников практически идентично посланию от операторов NotPetya, мнения экспертов относительно связи между Bad Rabbit и NotPetya немного расходятся. Так, аналитики компании Intezer подсчитали, что исходный код вредоносов совпадает лишь на 13%. В то же время аналитики Group-IB сообщают:

«Bad Rabbit является модифицированной версией NotPetya с исправленными ошибками в алгоритме шифрования.

В атаке NotPetya содержался такой же алгоритм вычисления хеш суммы от имени процесса, с тем отличием, что начальный вектор инициализации в случае NotPetya 0x12345678, а в Bad Rabbit — 0x87654321.

Также в текущей атаке поменялось количество искомых имен процессов, а сама функция вычисления хеша была скомпилирована в виде отдельной функции компилятором.

Совпадения в коде указывают на связь атаки с использованием Bad Rabbit с предыдущей атакой NotPetya или их подражателями».

С этой точкой зрения согласны специалисты ESET и «Лаборатории Касперского», которые также допускают, что Bad Rabbit может являться прямым «наследником» NotPetya, однако избегают прямых и однозначных заявлений по этому вопросу. Также замечу, что в отличие от NotPetya новая угроза не является вайпером, то есть не уничтожает информацию на жестких дисках своих жертв.

Еще один интересный нюанс: в коде Bad Rabbit были обнаружены множественные отсылки к «Игре престолов» (к примеру, там можно найти имена трех драконов: Drogon, Rhaegal, Viserion). Почему данный факт примечателен? Ранее похожие отсылки к популярной фэнтезийной саге были замечены в составе одного из скриптов, который использовался для распространения известного шифровальщика Locky.

Хотя сообщается, что в настоящее время распространение Bad Rabbit прекращено, эксперты все же советуют предпринять следующие шаги для защиты от малвари (после этого даже в случае заражения файлы не будут зашифрованы):

Фото: Group_IB, «Лаборатория Касперского»

Bad Rabbit: новая эпидемия шифровальщика

Россию и Украину накрыло новой эпидемией трояна-шифровальщика. Его зовут Bad Rabbit, подробностей о нем пока мало. Собираем все, что есть, в этом посте.

В 2017 году уже было зафиксировано две крупнейших эпидемии шифровальщиков — мы говорим про здорово нашумевшие WannaCry и ExPetr (он же Petya и одновременно NotPetya) — а теперь, похоже, начинается третья. На этот раз шифровальщика зовут Bad Rabbit — по крайней мере такое имя написано на странице в даркнете, на которую его создатели отправляют за выяснением деталей.

Пока что предположительно от этого шифровальщика пострадали несколько российских медиа — среди них Интерфакс и Фонтанка. Также о хакерской атаке — возможно, связанной с тем же Bad Rabbit, — сообщает аэропорт Одессы.

За расшифровку файлов злоумышленники требуют 0,05 биткойна, что по современному курсу примерно эквивалентно 283 долларам или 15 700 рублям.

Результаты нашего исследования говорят о том, что Bad Rabbit распространяется через зараженные веб-сайты: пользователи скачивают фальшивый установщик Adobe Flash, вручную запускают его и тем самым заражают свои компьютеры. Наши эксперты обнаружили несколько сайтов, распространяющих данного зловреда, все они принадлежат к категории СМИ.

Большинство жертв атаки находятся в России. Также мы наблюдаем похожие атаки в Украине, Турции и Германии, но в значительно меньшем количестве. Зловред распространяется через ряд заражённых сайтов российских СМИ. Все признаки указывают на то, что это целенаправленная атака на корпоративные сети. Используются методы, похожие на те, что мы наблюдали в атаке ExPetr.

К настоящему моменту эксперты «Лаборатории Касперского» собрали достаточно данных, чтобы связать атаку Bad Rabbit и эпидемию зловреда ExPetr, случившуюся в июне этого года. По нашим данным, часть кода, использованная в Bad Rabbit, в свое время засветилась и в ExPetr. Также схож список сайтов, использованных для распространения зловредов (часть сайтов была взломана еще в июне, но не задействовалась в атаке), совпадают и техники распространения – оба зловреда использовали для расселения по корпоративным сетям Windows Management Instrumentation Command-line (WMIC). Однако есть и различия: в отличие от ExPetr, при заражении Bad Rabbit не полагается на эксплойт Eternal Blue. Ну а для распространения по сети он использует эксплойт EternalRomance, так же применявшийся в ExPetr.

Наши эксперты считают, что за ExPetr и Bad Rabbit стоит одна и та же кибергруппировка и что эта группировка готовила атаку Bad Rabbit как минимум с июля 2017-го. Однако, в отличие от ExPetr, Bad Rabbit, похоже, является не вайпером, а шифровальщиком. Он шифрует определенные типы файлов на диске и затем подменяет загрузчик, не позволяя нормально загрузить компьютер. То, что Bad Rabbit — это не вайпер, означает, что у злоумышленников хотя бы потенциально есть возможность расшифровать пароль, который, в свою очередь, используется для расшифровки файлов и нормальной загрузки операционной системы.

К сожалению, наши эксперты пришли к выводу, что на данный момент нет способа расшифровать файлы, не имея на руках ключа шифрования. Однако, если по каким-то причинам Bad Rabbit не зашифровал диск целиком, файлы можно восстановить из теневых копий (если, конечно, теневое копирование было включено еще до заражения). Мы продолжаем изучать зловреда. Больше технических деталей можно найти в публикации на Securelist (English).

Уже известно, что продукты «Лаборатории Касперского» детектируют зловреда как:

Чтобы не стать жертвой новой эпидемии «Плохого кролика», рекомендуем сделать следующее:

Для пользователей наших защитных решений:

Для тех, кто не пользуется защитными решениями «Лаборатории Касперского»:

Все, что известно о шифровальщике Bad Rabbit на сегодняшний день

Несмотря на наличие некоторого сходства, с технологической точки зрения Bad Rabbit сильно отличается от NotPetya.

Во вторник, 24 октября, российские и украинские организации стали жертвами вымогательского ПО Bad Rabbit. Ниже мы представим факты, известные на сегодняшний день об атаках с его использованием, а также выясним, есть ли общее черты между Bad Rabbit и NotPetya.

Как ранее сообщалSecurityLab, вредонос атаковал три российских СМИ (в том числе «Интерфакс» и «Фонтанку») и ряд украинских предприятий. Однако, по словам гендиректора компании Group-IB Ильи Сачкова, Bad Rabbit также пытался атаковать российские банки из топ-20. Названия финорганизаций эксперт не привел, но отметил, что атаки предпринимались на инфраструктуру банков, использующих систему обнаружения вторжений от Group-IB. По словам Сачкова, финорганизации получали вредоносные файлы 24 октября с 13:00 до 15:00 по Москве, сообщает ТАСС.

Согласно данным анализа, проведенного экспертами из Trend Micro, Bad Rabbit распространяется посредством атаки watering hole, предполагающей заражение web-сайтов, часто посещаемых потенциальными жертвами. Когда жертва попадает на зараженный сайт, ей предлагается установить поддельный Flash Player “install_flash_player.exe”. В настоящее время ссылка hxxp://1dnscontrol.com/flash_install, по которой предлагалось скачать поддельный плеер, уже неактивна.

После запуска поддельного установщика программ с помощью процесса rundll32.exe на атакуемую систему устанавливается шифровальщик infpub.dat и шифровальщик /дешифровщик dispci.exe. В ходе атаки Bad Rabbit использует три файла. Имена двух из них являются отсылкой к популярному телесериалу «Игра престолов». Файл rhaegal.job ответственен за выполнение файла дешифровщика, а drogon.job – за блокировку компьютера жертвы. Хранящиеся на системе файлы затем шифруются, а на экране появляется уведомление с требованием выкупа.

Третий файл, viserion_23.job, второй раз перезагружает систему, после чего доступ к ней блокируется, а на экран выводится еще одно уведомление с требованием заплатить выкуп за ключ для дешифровки.

Bad Rabbit инфицирует другие компьютеры в сети путем загрузки в нее своих копий и выполнения их с помощью легальных инструментов Windows Management Instrumentation (WMI) и Service Control Manager Remote Protocol. При использовании Service Control Manager Remote Protocol вредонос осуществляет атаку по словарю для получения учетных данных.

Среди других легальных инструментов, предположительно применяемых вредоносом для получения учетных данных, эксперты называют утилиту с открытым исходным кодом Mimikatz. Исследователи также обнаружили признаки использования законного инструмента DiskCryptor для шифрования файлов на атакуемых компьютерах.