Atqa что это mifare

Что записано внутри бесконтактных карт Киевского метрополитена?

Бесконтактные карты в киевском метро начали вводить в 2007 году (информация на сайте метро, укр), но широкое распространение и внедрение они получили только к концу 2008 года. На сегодняшний день существуют два основных типа проездных билетов: проездные со сроком действия, и проездные на количеств поездок. В проездных используются бесконтактные карты MIFARE Classic 1K.

Фото — Metromuseum.net

Об уязвимостях чипов MIFARE Classic стало известно в 2007 году. Подробную историю открытия уязвимостей можно почитать в статье. Статья хоть и 2008 года, но до сих пор актуальна, и в ней перечислены основные этапы нахождения уязвимостей. Совместив эти знания можно посмотреть, что же записывается в карты киевского метро на примере проездного на количество поездок.

Дисклаймер: Все действия и информация, описанные ниже, приведены исключительно для расширения личного кругозора, и не преследуют цели личной выгоды.

Настраиваем рабочее место

Ридер

Так, как мы будем использовать libnfc, ридер необходимо выбирать из тех, с которыми библиотека лучше всего совместима. Выбираем на странице совместимости подходящий и покупаем. Я остановился на ридере SCL3711 с чипом PN533 v2.7 (на фото, покупал на eBay за 35$).

Библиотека libnfc

Устанавливаем зависимости необходимые для сборки пакетов и работы с SVN (для тех, у кого не установлены):

sudo apt-get install subversion dpkg-dev debhelper dh-autoreconf libtool

sudo apt-get install libuсsb-dev libpcsclite-dev

Я рекомендую убрать вывод отладочных сообщений. Для этого в файле debian/rules надо убрать ключ —enable-debug в строке dh_auto_configure.

$ nfc-list

nfc-list uses libnfc 1.6.0-rc1 (rexported)

NFC device: SCM Micro / SCL3711-NFC&RW — PN533 v2.7 (0x07) opened

ATQA (SENS_RES): 00 04

UID (NFCID1): 5b b8 5f 28

SAK (SEL_RES): 08

Утилита mfoc

Заглядываем внутрь

Теоретическая часть

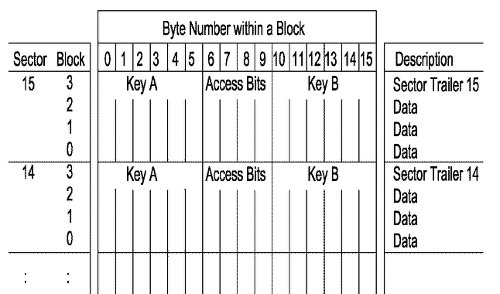

Карты MIFARE Classic 1K имеют 1 Кбайт памяти, которая разбита на 16 секторов. Каждый сектор состоит из 4 блоков по 16 байт. Каждый сектор защищен двумя 48-битными ключами A и B (которые хранятся в 4 блоке).

Для операции с конкретным сектором ридер должен авторизоваться с помощью одного из ключей (A или B) для этого сектора. Каждому ключу могут быть присвоены независимые права на чтение и записи. Уязвимость которую использует mfoc состоит в том, что если известен ключ хотя-бы к одному сектору, то после авторизации для этого сектора, mfoc пытается аутентифицироваться для другого сектора, и эта попытка раскрывает 32 бита ключа для нового сектора. Более подробно и корректно можно прочитать в статье Wirelessly Pickpocketing a Mifare Classic Card.

Практическая часть

Для анализа сливаем дамп карты:

nfc-mfclassic r a new00-04-11.mfd keys.mfd

Повторяем процедуру после каждой поездки на метро или пополнения счета, и получаем достаточный набор дампов для анализа.

Анализ

Не буду приводить длинные размышления, остановлюсь на выводах. После каждой операции меняются два участка памяти заголовок и история операция.

Заголовок карточки — два идентичных блока по адресам 0x2D0 и 0x2E0. Каждый блок содержит информацию о порядковом номере операции с карточкой, оставшемся количестве поездок и дате и времени последней операции. Дата и время записаны странно: побитово, и секунды зачем-то разделены на 2 (см. коде ниже).

Пример

#!/usr/bin/env python

import sys

from struct import unpack

from datetime import datetime

def main ( filename ) :

with open ( filename, «rb» ) as f:

data = f. read ( 1024 )

print_info ( data )

Пример работы программы:

Как можно использовать

Запись о последних 6 поездках можно использовать для просмотра перемещений. Даже, если не видно станцию, то видно точную дату и время поездки.

С другой стороны, можно собирать статистику по метрополитену. Так, как каждый турникет записывает свой номер транзакции на карточку, можно смотреть, сколько прошло людей через турникет. Например, на дампе сверху видно, что через турникет на Политехническом институте (Номер терминала 0x14) за сутки прошло приблизительно 1000 человек.

Какие бывают RFID протоколы и как их похекать с помощью Flipper Zero

Flipper Zero — проект карманного мультитула для хакеров в формфакторе тамагочи, который мы разрабатываем. Предыдущие посты [1],[2],[3],[4],[5],[6],[7],[8],[9],[10],[11],[12],[13],[14],[15],[16],[17],[18],[19]

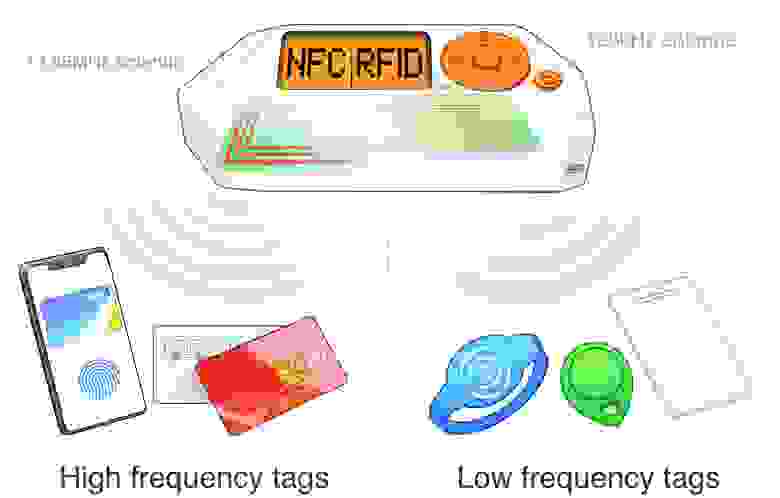

RFID – это технология для бесконтактных радио-меток, используемых повсюду: в домофонах, платежных картах, проездных, пропусках в офисы, для учета домашних животных, автомобилей и т.д. Есть два основных типа RFID меток, которые мы используем в обычной жизни: низкочастотные и высокочастотные.

Как устроены RFID-метки

RFID чип включается, когда на него подается питание от радиополя считывателя

RFID-метка обычно не имеет собственного питания. Пока она не находится в поле действия считывателя, чип внутри метки полностью выключен. Как только метка попадает в зону действия считывателя, ее антенна поглощает энергию излучения считывателя, и на чип подается питание. В этот момент чип включается и начинает общение со считывателем. При этом, антенна RFID-метки настроена только на определенную частоту, поэтому метка сможет активироваться только в поле действия подходящего считывателя.

Какие бывают RFID-метки

Внешний вид RFID-меток может быть совершенно разный: толстые/тонкие карты, брелоки для домофонов, браслеты, кольца, монеты и даже наклейки. При этом только по внешнему виду нельзя однозначно сказать, на какой частоте и по какому протоколу работает метка.

Внешне RFID-метки могут выглядеть по-разному

Часто производители RFID-брелков используют одинаковые пластиковые корпуса для меток разных частотных диапазонов, поэтому бывает, что две метки, выглядящие абсолютно одинаково, работают в разных диапазонах. Это важно учитывать, когда пытаетесь определить на глаз, что за метка перед вами. В статье мы будем рассматривать 2 самых популярных типа RFID-меток, которые используются в системах контроля доступа. Флиппер поддерживает оба этих диапазона.

Существует множество RFID-протоколов, работающих на других частотах, вроде UHF 840-960 МГц. Они применяются для отслеживания грузов, оплаты проезда на платных дорогах, отслеживания диких животных при миграции и т.д. Эти метки могут иметь собственную батарею и работать на расстояниях от нескольких метров, до нескольких километров. При этом, они достаточно редкие, и в привычном обиходе почти не встречаются. В статье мы их рассматривать не будем.

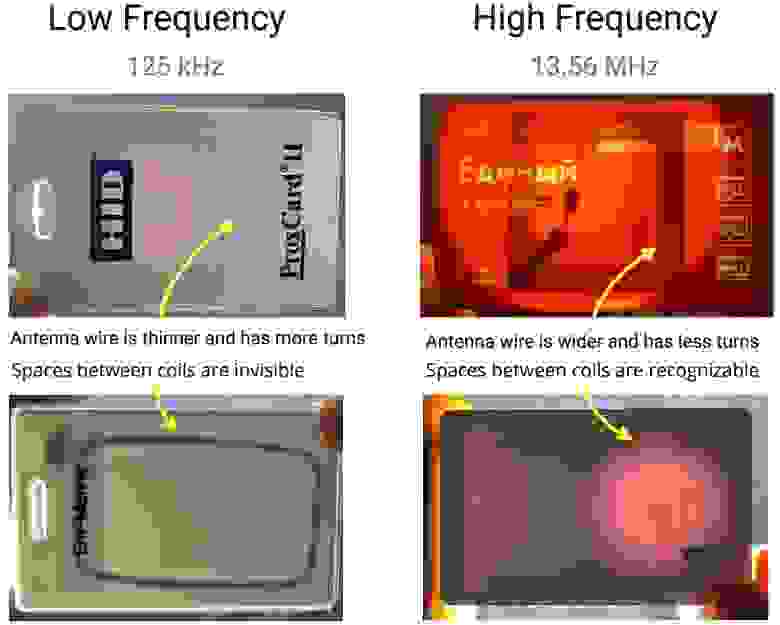

Отличия RFID 125 кГц и 13.56 МГц

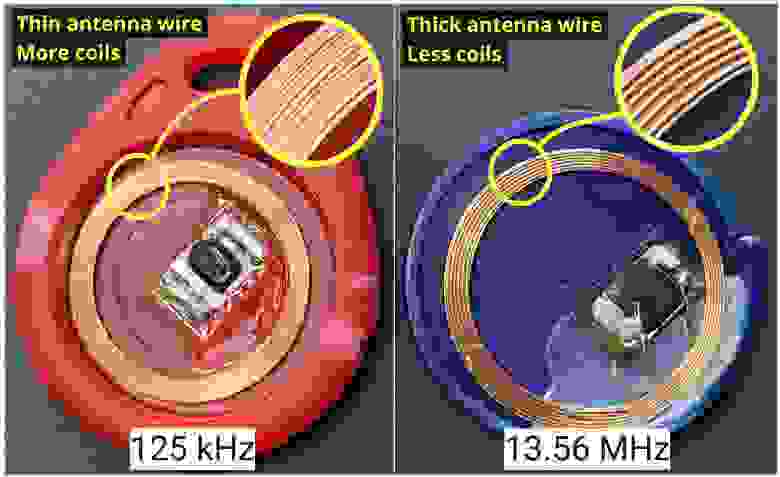

Проще всего понять в каком диапазоне работает RFID-метка по виду антенны. У низкочастотных меток (125 кГц) антенна сделана из очень тонкой проволоки, буквально тоньше волоса, и огромного числа витков. Поэтому такая антенна выглядит как цельный кусок металла. У высокочастотных карт (13.56 МГц) антенна имеет намного меньше витков и более толстую проволоку или дорожки. Так что между витками видны зазоры.

Чтобы увидеть антенну внутри RFID-карты, можно просветить ее фонариком. Если у антенны всего несколько крупных витков — это скорее всего высокочастотная карта. Если антенна выглядит как цельный кусок металла без просветов — это низкочастотная карта.

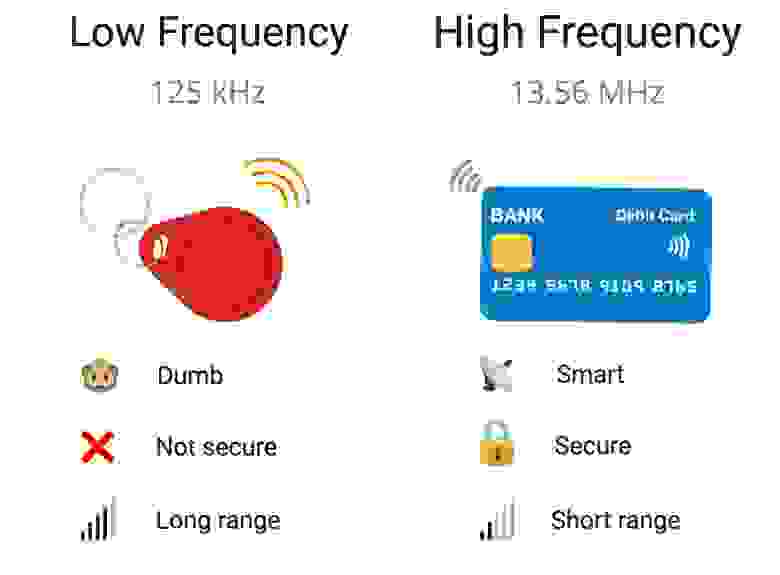

Низкочастотные метки обычно используются в системах, которые не требуют особенной безопасности: домофонные ключи, абонементы в спортзал и т.д. Из-за большей дальности действия их удобно применять в качестве пропусков на автомобильные парковки: водителю не нужно близко прислонять карту к считывателю, она срабатывает издалека. При этом, низкочастотные метки очень примитивны, у них низкая скорость передачи данных, из-за этого в них нельзя реализовать сложный двусторонний обмен данными, вроде проверки баланса и криптографии. Низкочастотные метки передают только свой короткий ID без всяких средств аутентификации.

Высокочастотные метки используются для более сложного взаимодействия между картой и считывателем, когда нужна криптография, долгий двусторонний обмен, аутентификация и т.д., например для банковских карт, надежных пропусков.

Низкочастотные метки 125 кГц

Высокочастотные метки 13,56 МГц

Как устроен RFID во Flipper Zero

Флиппер поддерживает низкочастотные и высокочастотные метки. Для поддержки обеих частот, мы разработали двухдиапазонную RFID антенну, расположенную на нижней крышке устройства.

Для высокочастотных протоколов (NFC) во Флиппере установлен отдельный NFC-контроллер ST25R3916. Он реализует всю физическую часть работы с картами: чтение, эмуляцию. Низкочастотные протоколы 125 kHz у нас реализованы полностью программно — Флиппер «дрыгает» ногой микроконтроллера для передачи и принимает низкочастотный сигнал через аналоговую схему прямо на ногу GPIO.

[Видео] Расположение платы с антеннами RFID во Flipper Zero

Сверху плата с антеннами экранирована слоем ферромагнетика — он изолирует остальную электронику от наводок, перенаправляя высокочастотное поле в другую сторону, что дополнительно увеличивает дальность работы.

Антенна на этапе сборки вклеивается в нижнюю крышку Флиппера и подключается к плате через подпружиненные контакты. Это сильно облегчает процесс сборки, так как не требует подключения шлейфов или UFL разъемов к антенной плате.

Низкочастотные протоколы 125 кГц

В низкочастотных метках хранятся короткие ID карты, длиной в несколько байт. Эти ID прописываются в базу данных контроллера или домофона. При этом карта просто передает свой ID любому желающему, как только на нее подано электричество. Часто ID карты написан на ней самой и его можно сфотографировать и ввести вручную во Флиппер.

В реальной жизни низкочастотных протоколов намного больше, но все они так или иначе являются вариацией этих трех, по крайней мере используют ту же модуляцию на физическом уровне. На момент написания этой статьи Флиппер умеет читать, сохранять, эмулировать и записывать все три этих протокола. Наверняка найдутся низкочастотные протоколы, которые пока не поддерживаются Флиппером, но так как подсистема 125 kHz реализована программно, мы сможем добавить новые протоколы в будущем.

EM-Marin

[Видео] Считывание Флиппером меток EM-Marin

В СНГ наиболее распространен RFID-формат EM-Marin. Он прост и не защищен от копирования. EM-Marin обычно выполнен на базе чипа EM4100. Существуют и другие чипы, работающие по тому же принципу, например EM4305 – в отличие от EM4100 его можно перезаписывать.

Для считывания низкочастотной карты нужно зайти в меню Флиппера 125 kHz RFID —> Read и приложить метку к задней крышке. Флиппер определит протокол метки самостоятельно и отобразит его название вместе с ID карты. Так как за один проход, Флиппер пытается по очереди пробовать все типы протоколов, это занимает время. Например, для считывания карт Indala требуется несколько секунд.

Уникальный код EM4100 состоит из 5 байт. Иногда он написан на RFID-карте. Уникальный код может быть записан сразу в нескольких форматах: десятичном и текстовом. Флиппер использует шестнадцатеричный формат при отображении уникального кода. Но на картах EM-Marin обычно написаны не все 5 байт, а только младшие 3 байта. Остальные 2 байта придется перебирать, если нет возможности считать карту.

[Видео] Открываем домофон, эмулируя RFID 125 кГц

Некоторые домофоны пытаются защищаться от дубликатов ключей и пытаются проверять, не является ли ключ записанным на болванку. Для этого домофон перед чтением посылает команду записи, и, если запись удалась, считает такой ключ поддельным. При эмуляции ключей Флиппером домофон не сможет отличить его от оригинального ключа, поэтому таких проблем не возникнет.

HID Prox

[Видео] Считывание Флиппером меток HID26

Компания HID Global — самый крупный производитель RFID оборудования в мире. У них есть несколько фирменных низкочастотных и высокочастотных RFID-протоколов. Наиболее популярный низкочастотный HID-протокол это 26-битный H10301 (HID26, он же HID PROX II). Уникальный код в нем состоит из 3 байт (24 бита), еще 2 бита используются для контроля четности (проверки целостности).

На некоторых HID26 картах написаны цифры – они обозначают номер партии и ID карты. Полностью узнать 3 байта уникального кода по этим цифрам нельзя, на карте написаны лишь 2 байта в десятичной форме: Card ID.

Из низкочастотных протоколов семейства HID, Флиппер пока умеет работать только с HID26. В дальнейшем мы планируем расширить этот список. HID26 наиболее популярен, так как совместим с большинством СКУДов.

[Видео] Флиппер эмулирует низкочастотную карту и открывает турникет

Indala

RFID-протокол Indala был разработан компанией Motorola, и потом куплен HID. Это очень старый протокол, и современные производители СКУД его не используют. Но в реальной жизни Indala все еще изредка встречается. На момент написания статьи, Флиппер умеет работать с протоколом Indala I40134.

[Видео] Флиппером читает карту Indala

Так же, как HID26, уникальный код карт Indala I40134 состоит из 3 байт. К сожалению, структура данных в картах Indala это не публичная информация, и все, кто вынужден поддерживать этот протокол, сами придумывают, какой порядок байт выбрать, и как интерпретировать сигнал на низком уровне.

Все эти протоколы настолько простые, что ID карты можно просто ввести вручную, не имея оригинальной карты под рукой. Можно тупо прислать текстовый ID карты, и владелец Флиппера сможет ввести его вручную.

Ввод ID карты вручную

[Видео] Ввод ID карты Indala вручную без оригинальной карты

Запись болванки 125 кГц

[Видео] Запись болванки T5577

Низкочастотные болванки типа T5577 имеют много разновидностей. Например, существуют варианты, которые маскируются от проверок считывателей, которые пытаются выяснить, является ли эта карта клоном или нет.

Высокочастотные карты 13,56 МГц

Высокочастотные метки 13,56 МГц состоят из целого стека стандартов и протоколов — весь этот стек принято называть технологией NFC, что не всегда правильно. Основная часть протоколов основана на стандарте ISO 14443 — это базовый набор протоколов физического и логического уровня, на котором стоят высокоуровневые протоколы, и по мотивам которых созданы альтернативные низкоуровневые стандарты, например ISO 18092.

Наиболее часто встречаемой является реализация ISO 14443-A, ее используют почти все исследуемые мною проездные, пропуска и банковские карты.

Упрощенно архитектура NFC выглядит так: на низкоуровневой базе ISO 14443 реализован транспортный протокол, он выбирается производителем. Например, компания NXP придумала свой высокоуровневый транспортный протокол карт Mifare, хотя на канальном уровне, карты Mifare основаны на стандарте ISO 14443-A.

Флиппер умеет взаимодействовать как с низким уровнем протоколов ISO 14443, так и с протоколами передачи данных Mifare Ultralight и EMV банковских карт. Сейчас мы работаем над добавлением поддержки протоколов Mifare Classic и NFC NDEF. Подробный разбор применяемых стандартов и протоколов NFC заслуживает большой отдельной статьи, которую мы планируем сделать позднее.

Голый UID стандарта ISO 14443-A

[Видео] Чтение UID высокочастотной метки неизвестного типа

Все высокочастотные карты, работающие на базе ISO 14443-A, имеют уникальный идентификатор чипа — UID. Это серийный номер карточки, подобно MAC-адресу сетевой карты. UID бывает длиной 4, 7 и очень редко 10 байт. UID не защищен от чтения и не является секретным, иногда он даже написан на карточке.

В реальности существуют много СКУД-ов, использующих UID для авторизации доступа. Такое встречается, даже когда RFID-метки имеют криптографическую защиту. По уровню безопасности это мало чем отличается от тупых низкочастотных карт 125 кГц. Виртуальные карты (например, Apple Pay) намеренно используют динамический UID, чтобы владельцы телефонов не использовали платежное приложение как ключ для дверей.

[Видео] iPhone каждый раз генерирует случайный виртуальной UID карты в ApplePay

Так как UID это низкоуровневый атрибут, то возможна ситуация, когда UID прочитан, а высокоуровневый протокол передачи данных еще неизвестен. Во Флиппере реализованы чтение, эмуляция и ручное добавление UID, как раз для примитивных считывателей, которые используют UID для авторизации.

Различие чтения UID и данных внутри карты

Чтение меток 13,56 МГц во Флиппере можно разделить на 2 части:

Для чтения карты с помощью конкретного высокоуровневого протокола нужно перейти в NFC —> Run special action и выбрать необходимый тип метки.

Mifare Ultralight

[Видео] Чтение данных с карты Mifare Ultralight

Mifare — семейство бесконтактных смарт-карт, имеющих собственные разные высокоуровневые протоколы. Mifare Ultralight — самый простой тип карт из семейства. В базовой версии он не использует криптографическую защиты и имеет только 64 байта встроенной памяти. Флиппер поддерживает чтение и эмуляцию Mifare Ultralight. Такие метки иногда используют как домофонные брелки, пропуска и проездные. Например, московские транспортные билеты «единый» и «90 минут» выполнены как раз на основе карт Mifare Ultralight.

Банковские карты EMV (PayPass, Apple Pay)

[Видео] Чтение данных из банковской карты

EMV (Europay, Mastercard, and Visa) — международный набор стандартов банковских карт. Подробнее про работу бесконтактных банковских карт можно почитать в статье Павла zhovner Как украсть деньги с бесконтактной карты и Apple Pay.

Банковские карты — это полноценные смарт-карты со сложными протоколами обмена данными, поддержкой ассиметричного шифрования. Помимо чтения UID, с банковской картой можно обменяться сложными данными, в том числе вытащить полный номер карты (16 цифр на лицевой стороне карты), срок действия карты, иногда имя владельца и даже историю последних покупок.

Стандарт EMV имеет разные высокоуровневые реализации, поэтому данные, которые можно достать из карт могут отличаться. CVV (3 цифры на обороте карты) считать нельзя никогда.

Банковские карты защищены от replay-атак, поэтому скопировать ее Флиппером, а затем эмулировать и оплатить покупку в магазине у вас не получится.

Виртуальная карта ApplePay VS Физическая банковская карта

В сравнении с пластиковой банковской картой, виртуальная карта в телефоне выдает меньше информации и более безопасна для платежей оффлайн.

Преимущества виртуальной карты Apple Pay, Google Pay:

Поддержка банковских карт во Флиппере сделана исключительно для демонстрации работы высокоуровневых протоколов. Мы не планируем никак развивать эту функцию в дальнейшем. Защита бесконтактных банковских карт достаточно хороша, чтобы не переживать о том, что устройства вроде Флиппера могут быть использованы для атак на банковские карты.

Наши соцсети

Узнавайте о новостях проекта Flipper Zero первыми в наших соцсетях!

Atqa что это mifare

В прошлый раз я привёл начальные сведения о картах Mifare.

В этой статье рассмотрим некоторые практические моменты использования карт и брелков Mifare в домофонах.

Рассмотрим сначала самый простой вариант работы. Запись карт или брелков в простом режиме ( без защиты ключами ).

Немного о том как читать и писать карты Mifare.

То есть всё это обойдётся не более чем в 1000 руб. Кстати, к считывателю прилагается карта и брелок, что тоже хорошо для начала работы.

Напомню структуру памяти карты Mifare 1K..

Этот блок называется трейлером ( прицепом ).

Ключ А не читается. Ключ В может читаться ( или не читаться ) при определённой установке битов доступа.

Биты доступа определяют варианты работы с этим сектором ( а точнее, определяют работу с каждым блоком, включая и сам блок «трейлера» ).

Сейчас рассмотрим самый простой случай. Когда ключи доступа А и В заводские ( т. е. равны FF FF FF FF FF FFh ).

Остальные байты блока 0 содержат служебную информацию.

Этот блок пишется на заводе и больше не переписывается.

Например, при чтении 0 блока получаем: 25 79 3E D5 03 08 04 00 85 00 00 00 00 00 00 00. ( это если не включена защита блока 0 )

Если защита включена, то читается половина блока: 25 79 3E D5 ( UID ) + 03 ( BCC ) + 08 ( SAK ) + 04 00 ( ATQA ). То есть можно прочитать половину блока 0.

Обращаю внимание, что первым слева у UID идёт младший байт номера.

То есть ( на самом деле ): UID карты = D5 3E 79 25. BCC = 03 SAK = 08 ATQA = 04 00

( байты UID тут уже перевёрнуты для нормального чтения )

В результате экспериментов выяснилось, что считыватель CP-Z2MF при эмуляции создаёт код ключа DALLAS на основе 3-х старших байт

UID карты ( т. е. D5 3E 79 ). То есть младший байт UID отрезается.

В контроллер же пишется пишется 5.5 байт кода ключа DALLAS. То есть добавляются ещё нули.

Если номер содержит 7 байт ( например, «Ультралайт» ), то обрезается младший и старший байт от UID и пишется в код DALLAS только 5 байт UID.

Кстати, есть отличия и в представлении номера у считывателей с защитой и без.

Опять же в библиотеке MFRC522 есть пример для записи UID в эту заготовку. Считывается номер ( UID ) исходного ключа и записывается в нулевой блок

заготовки Mifare Zero ( OTP, OTP2/0 ). Правда этот пример копирует только сам UID + ВСС ( т. е. не весь блок 0 ).

Как выяснилось, для нормального чтения карты, нужно копировать не только UID.

Алгоритм создания копии ( если исходный ключ был без защиты ) получается такой:

Остаётся проверить откроет такая копия замок или нет.

Нужно сначала узнать ключи доступа к секторам.

Тут есть разные способы:

1. Например, поиск ключей доступа к секторам. Это требует наличия считывателя карт ( ACR122U или дубликатора ТМД-5S ), компьютера, программ для взлома и времени.

расшифровать её ( специальной программой ) и в результате получить ключ доступа.

Сейчас для этого есть такие устройства как Проксмарк, Хамелеон или SMKey. Но этот способ требует выезда к конкретному домофону и

даёт только ключ от того сектора, с которым происходит общение в данном домофоне. Чтобы получить все остальные ключи всё равно придётся прибегнуть

Впрочем, сейчас со взломом ключей всё не так однозначно.

Дело в том, что уязвимость, которая была в старых картах Mifare 1K убрали, да и заготовки OTP2.0 тоже её не имеют.

Отдельно хочу сказать немного о брелках Mifare от фирмы Визит.

Как всегда, эта фирма пошла своим путём и взяла за основу «Ультралайты».

Эти брелки представляют собой самую простую ветку Mifare и вообще не имеют защиты.

Память у них составляет 16 страниц по 4 байта на страницу.

Номер ( UID ) имеет длину 7 байт и находится он в страницах 0 и 1 и один байт на странице 2.

Копию таких брелков можно создать на основе заготовки Mifare_UL, ( UL2.0 или UL3.0 ).

В начальном состоянии байты блокировки и страница OTP содержат нули.

После того, как появились клоны ключей на заготовках Mifare_UL, в Визитах стали применять видоизменённые

брелки Ультралайт с большей памятью ( 20 страниц вместо 16 ).

Поэтому были выпущены новые заготовки UL 2.0 и UL3.0.

Они имеют большую память ( 24 страницы ) и возможность блокирования номера ( UID ) от перезаписи.

Правда заготовки UL2.0 имели кое-какие отличия от нормальных ключей и новые фильтры домофонов Визит стали и их отсеивать.