Asymmetric vlan d link что это

Команды настройки асимметричных VLAN и сегментации трафика

Применение асимметричных VLAN (Asymmetric VLAN)

Для обеспечения возможности использования разделяемых ресурсов (серверов, Интернет-шлюзов и т.д.) пользователями из разных сетей VLAN в программном обеспечении коммутаторов 2-го уровня D-Link реализована поддержка функции Asymmetric VLAN (ассиметричные VLAN ). Эта функция позволяет клиентам из разных VLAN взаимодействовать с разделяемыми устройствами (например, серверами), не поддерживающим тегирование 802.1Q, через один физический канал связи с коммутатором, не требуя использования внешнего маршрутизатора. Активизация функции Asymmetric VLAN на коммутаторе 2-го уровня позволяет сделать его немаркированные порты членами нескольких виртуальных локальных сетей. При этом рабочие станции остаются полностью изолированными друг от друга.

Применение сегментации трафика (Traffic Segmentation)

Функция Traffic Segmentation служит для разграничения доменов на канальном уровне. Она позволяет настраивать порты или группы портов коммутатора таким образом, чтобы они были полностью изолированы друг от друга, но в то же время имели доступ к разделяемым портам, используемым для подключения серверов или магистрали сети. Функция сегментации трафика может использоваться с целью сокращения трафика внутри сетей VLAN 802.1Q, позволяя разбивать их на более мелкие группы. При этом правила VLAN имеют более высокий приоритет при передаче трафика. Правила Traffic Segmentation применяются после них.

Цель: Изучить настройку асимметричных VLAN и сегментации трафика.

| DES-3200-28 | 2 шт. |

| Рабочая станция | 4 шт. |

| Кабель Ethernet | 5 шт. |

| Консольный кабель | 2 шт. |

Перед выполнением задания необходимо сбросить настройки коммутатора к заводским настройкам по умолчанию командой

Настройка асимметричных VLAN (Пример 1)

Настройка DES- 3200-28

Включите функцию асимметричных VLAN

Проверьте, все ли порты назначены в VLAN по умолчанию?

Создайте VLAN v2 и v3

Добавьте в созданные VLAN немаркированные порты

Назначьте PVID немаркированным портам, созданных VLAN

Упражнения

Проверьте доступность соединения командой ping :

Проверьте состояние PVID на всех портах коммутатора

Асимметричные VLAN

Для обеспечения возможности использования разделяемых ресурсов (серверов, Интернет-шлюзов и т.д.) пользователями из разных сетей VLAN, в программном обеспечении коммутаторов 2-го уровняD-Link реализована поддержка функции Asymmetric VLAN (ассиметричные VLAN). Эта функция позволяет клиентам из разных VLAN взаимодействовать с разделяемыми устройствами (например, серверами), не поддерживающим тегирование 802.1Q, через один физический канал связи с коммутатором, не требуя использования внешнего маршрутизатора. Включение функции Asymmetric VLAN на коммутаторе 2-го уровня позволяет сделать его немаркированные порты членами нескольких виртуальных локальных сетей. При этом рабочие станции остаются полностью изолированными друг от друга. Например, асимметричные VLAN могут быть настроены так, чтобы обеспечить доступ к почтовому серверу всем почтовым клиентам. Клиенты смогут отправлять и получать данные через порт коммутатора, подключенный к почтовому серверу, но прием и передача данных через остальные порты будет для них запрещена.

При включении асимметричных VLAN, каждому порту коммутатора назначается уникальный PVID в соответствии с идентификатором VLAN, членом которой он является. При этом каждый порт, может получать кадры от VLAN по умолчанию.

Внимание: функция Asymmetric VLAN не поддерживается коммутаторами 3-го уровня. Организация обмена данными между устройствами различных VLAN не поддерживающих тегирование реализуется в таких коммутаторах с помощью маршрутизации и списков управления доступом

(ACL), ограничивающих доступ устройств к сети.

Основное различие между базовым стандартом 802.1Q VLAN (или симметричными VLAN) и асимметричными VLAN заключается в способах отображения МАС-адресов. Симметричные VLAN используют отдельные адресные таблицы, поэтому не происходит пересечения МАС-адресов между виртуальными локальными сетями. Асимметричные VLAN используют одну общую таблицу МАС-адресов.

По умолчанию асимметричные VLAN на коммутаторах D-Link отключены.

VLAN – логическая («виртуальная») локальная сеть, представляет собой группу хостов с общим набором требований, которые взаимодействуют так, как если бы они были подключены к широковещательному домену, независимо от их физического местонахождения. VLAN имеет те же свойства, что и физическая локальная сеть, но позволяет конечным станциям группироваться вместе, даже если они не находятся в одной физической сети. Такая реорганизация может быть сделана на основе программного обеспечения вместо физического перемещения устройств.

Данная технология позволяет выполнять две задачи:

1) группировать устройства на канальном уровне (т.е. устройства, находящиеся в одном VLAN’е), хотя физически при этом они могут быть подключены к разным сетевым коммутаторам (расположенным, к примеру, географически отдаленно);

2) разграничивать устройства (находящиеся в разных VLAN’ах), подключенные к одному коммутатору.

Иначе говоря, VLAN ‘ы позволяют создавать отдельные широковещательные домены, снижая, тем самым, процент широковещательного трафика в сети.

Port—BaseVLAN

Port-Base VLAN – представляет собой группу портов или порт в коммутаторе, входящий в один VLAN. Порты в таком VLAN называются не помеченными (не тегированными), это связанно с тем, что кадры приходящие и уходящие с порта не имеют метки или идентификатора. Данную технологию можно описать кратко – VLAN ’ы только в коммутаторе. Эту технологию мы будем рассматривать на управляемом коммутаторе D-link DGS-1100-24.

IEEE 802.1Q

IEEE 802.1Q — открытый стандарт, который описывает процедуру тегирования трафика для передачи информации о принадлежности к VLAN. Для этого в тело фрейма помещается тег, содержащий информацию о принадлежности к VLAN’у. Т.к. тег помещается в тело, а не в заголовок фрейма, то устройства, не поддерживающие VLAN’ы, пропускают трафик прозрачно, то есть без учета его привязки к VLAN’у.

Размер тега — 4 байта. Он состоит из таких полей:

Порты могут быть в одном из следующих режимов:

Пример. Имеется офисное помещение, в котором отдел кадров разделен на два этажа, нужно, чтобы сотрудники были отделены от общей сети. Имеется два коммутатора. Создадим VLAN 3 на одном и втором, порты, которые будут в одном из VLAN укажем как Untagget Port. Для того, чтобы коммутаторы понимали в какой VLAN адресуется кадр, нужен порт, через который будет пересылаться трафик в этот же VLAN другого коммутатора. Выделим, к примеру, один порт и укажем его как Tagget. Если у нас, помимо VLAN 3, есть еще и другие, и ПК-1 расположенный в VLAN 3 будет искать ПК-2, то широковещательный трафик не будет «ходить» по всей сети, а только в VLAN 3. Прибежавший кадр будет пропускаться через MAC-таблицу, если же адрес получателя не будет найдет, такой кадр будет отправлен через все порты такого VLAN откуда он прибежал и порт Tagget с меткой VLAN, чтобы другой коммутатор воспроизвел широковещание на ту группу портов, которые указаны в поле VID. Данный пример описывает VLAN – один порт может быть только в одном VLAN.

802.1ad — это открытый стандарт (аналогично 802.1q), описывающий двойной тег. Также известен как Q-in-Q, или Stacked VLANs. Основное отличие от предыдущего стандарта — это наличие двух VLAN’ов — внешнего и внутреннего, что позволяет разбивать сеть не на 4095 VLAN’ов, а на 4095х4095.

Сценарии могут быть различны – провайдеру надо “пробросить” транк клиента, не затрагивая схему нумерации VLAN’ов, надо балансировать нагрузку между субинтерфейсами внутри сети провайдера, либо просто – маловато номеров. Самое простое – сделать ещё одну такую же метку (tag).

В терминологиях D-Link, а также в настройках VLAN, есть понятие асимметричный VLAN – это такой VLAN, в котором один порт может быть в нескольких VLAN.

Состояние портов меняется

Таким образом, мы получаем то, что внутри устройства один порт может принадлежать сразу нескольким VLAN, но при этом, уходящий в tagged (TRUNK) порт, трафик будет маркироваться номером, который мы задаем в PVID.

Ограничение: Функция IGMP Snooping не работает при использовании асимметричных VLAN.

Что имеется. Два коммутатора, один из них D-link DGS-1100-24, к нему подключен коммутатор №2. В коммутатор №2 подключены машины пользователей – абсолютно всех, а также сервера, шлюз по умолчанию и сетевое хранилище.

Задача. Ограничить отдел кадров от общей среды, так, чтобы при этом были доступны сервера, шлюз и сетевое хранилище.

Ко всему прочему, коммутатор D-link DGS-1100-24 только что вынули из коробки. По умолчанию большинство управляемых коммутаторов компании D-Link имеют адрес 10.90.90.90/8. Нас не интересует физическое нахождение у коммутатора или смена адреса. Существует специальная утилита D-Link SmartConsole Utility, которая помогает найти наше устройство по сети. После установки запускаем утилиту.

Прежде чем переходить к настройке, переключим порты должным образом:

1) Переключим порт отдела кадров с коммутатора №2 в коммутатор №1

2) Переключим сервера, шлюз и сетевое хранилище с коммутатора №2 в коммутатор №1

3) Подключим коммутатор №2 в коммутатор №1

После такого переключения видим следующую картину: сервера, шлюз, сетевое хранилище и отдел кадров подключены в коммутатор №1, а все остальные пользователи в коммутатор №2.

Жмем кнопку «Discovery»

Ставим галочку и жмем значок шестеренки, открывается окно настройки коммутатора. После задания адреса, маски и шлюза, пишем пароль, который по умолчанию admin.

Далее логинимся на Web-интерфейсе устройства и переходим в ветку VLAN – Port-Based VLAN. На картинки виден уже созданный VLAN, но в качестве демонстрации создадим еще один.

Жмем «Add VLAN» и указываем имя VLAN и порты

После создания нужных VLAN, сохраним настройку, для этого нажмем «Save», «Save configuration»

Итак, мы видим, что VLAN 3 не имеет доступа к портам 01-08, 15-24 – следовательно, не имеет доступ к серверам, шлюзу, сетевому хранилищу, к VLAN2 и остальным клиентам – которые подключены к коммутатору №2. Тем не менее VLAN 2 имеет доступ к серверам, шлюзу, сетевому хранилищу, но не имеет к остальным машинам. И наконец, все остальные машины видят сервера, шлюз, сетевое хранилище, но не видят порты 05,06.]

Таким образом, при наличии определенных знананий об особенностях оборудования и навыков ИТ-аутсорсинга, можно удовлетворить потребности клиента даже на таком бюджетном оборудовании как коммутатор D-Link DGS1100-24.

Автор ag | Метки: VLAN, D-Link, IT Просмотров 191497

Работа с vlan на коммутаторах D-Link | Часть 1: 802.1Q

Часть 1: 802.1Q VLAN

Сегодня хотелось бы разобрать работу с vlan на коммутаторах Dlink.

Если вы еще не находитесь в CLI коммутатора, предлагаю ознакомится тем как это осуществить в разделе «Подключение к CLI» — ТУТ

Список доступных команд

Вланы могут создавать только пользователи с правами администратора и оператора.

Cоздание Vlan

Обязательно должен быть указан vlan id.

Формат: create vlan tag

Параметры:

— имя создаваемого влана. Может содержать до 32х символов.

— vlan id или таг влана. Может быть в диапазоне от 2 до 4094.

type 1q_vlan advertisement — параметр разрешающий анонсировать влан основанный на стандарте 802.1Q по протоколу GVRP. Использовать не рекомендуется, т.к. на разных моделях коммутаторов может вести себя непредсказуемо.

Массовое создание Vlan по ID

Метод используется для создания нескольких VLAN одновременно. Уникальное имя VLAN будет назначаться автоматически (например VLAN10). Назначение имени VLAN основано на следующем правиле: «VLAN»+ID. Например, для VLAN ID 100 имя VLAN будет VLAN100. Если это имя VLAN конфликтует с именем существующего VLAN, то оно будет переименовано. Происходит это на следующим образом: “VLAN”+идентификатор+”ALT”+счетчик совпадений. Например, если конфликт является вторым, то имя будет VLAN100ALT2.

Формат: create vlan vlanid

Параметры:

— количество вланов (VID) для создания.

Удаление Vlan

Формат: delete vlan

Пример:

Массовое удаление Vlan по ID

Формат: delete vlan vlanid

Пример:

Конфигурирование Vlan

| advertisement [enable | disable]>

Параметры:

add [tagged | untagged | forbidden] | delete] — Назначит порт Тегированным |Не тегированным | Запрещенным. forbidden (Запрещенный) указывает на то, что порт не сможет присоединиться к влану ни при каких условиях, кроме ручного добавления. Примером автоматического присоединения портов является протокол GVRP.

delete — удаление портов из влана

advertisement [enable | disable] — включение/отключение анонсирования влана в сеть. Используется протоколом GVRP

GVRP и Ingress Checking

Ingress Checking — «проверка попадания» фрейма в набор VID, ассоцирированных с портом. Если Ingress Checking включен, то при поступлении в порт коммутатора фрейма, производится сравнение VID фрейма с набором идентификаторов VID, ассоциированных с портом (включая PVID порта). Если нет совпадения, то фрейм отбрасывается. Т.е. на порт принимаются только фреймы с идентификаторами VLAN ID, для которых данный порт является выходным. Если же Ingress Checking выключен, то никакой проверки не производится.

Формат: config port_vlan [

Параметр:

gvrp_state [enable | disable] — Включает или отключает GVRP для портов, указанных в списке

ingress_checking [enable | disable] — включение/отключение функции Ingress Checking

acceptable_frame [tagged_only | admit_all] — Разрешить только тегированный трафик на порту или весь.

Команды просмотра Show

show vlan — Отображение информации о всех vlan, включая параметры и настройки.

show vlan ports 6 — отображает информацию о vlan на требуемом порту.

show vlan vlanid 1 — отображает информацию о требуемом vlan по его ID

show port_vlan — отображения атрибутов VLAN yна портах на коммутатора

PVID auto assign

PVID — указывать на то, каким тегом будет помечен трафик поступивший от хоста на порт коммутатора.

Порт 16 — транковый порт. На него приходит несколько вланов. В том числе vlan2

Порт 1 — порт доступа (Access/Untagged). За ним располагается хост. Например абонент.

1. На коммутатор в порт 16, приходит тегированный фрейм. Коммутатор проверяет ARP таблицу и видит, что абонент доступен через порт 1.

2. Порт 1 работает в режиме Untagged, поэтому с фрейма снимается метка влана (его принадлежность к данному влану). После этого фрейм становится нетегированным.

3. Так как порт настроен как Untagged, то когда фрейм от абонента приходит на порт 1 коммутатора, в нём проставляется тег соответствующий PVIDу, который указывает какому VLAN’у принадлежит этот фрейм. В данном случае проставляется тег с VLAN’ом 2.

Для абонента фреймы остаются нетегированными. Операция тегирования, которую выполняют коммутаторы абсолютно прозрачна. Хосты ничего не знают о тегах и получают обычные фреймы.

PVID auto assign используется для включения автоматического назначения PVID. Когда назначается VLAN X untagged, PVID этого порта будет назначен VLAN X. PVID будет автоматически обновляться на последний добавленный untagged vlan. Когда untagged порт удаляется, PVID порта будет назначается на «default VLAN» или предыдущий.

Значение по умолчанию включено.

Пример:

Проверка автоматического сопоставления PVID

show pvid auto_assign

Асимметричные VLAN

Суть данной технологии в том, что бы предоставить доступ с одного влана в другой, не используя маршрутизацию. Например абоненты разных сегментов сети не имея доступ друг к другу могли подключаться к требуемому серверу или интернет шлюзу.

Настройка GVRP

GVRP (GARP VLAN Registration Protocol) служит для передачи между устройствами информации о vlan, используемых на данном отрезке сети. При использовании в сети большого количества устройств, добавление в сеть нового vlan часто влечет за собой перенастройку всех устройств, через которые должен проходить новый vlan. В сети провайдера, особенно при применении схемы vlan-per-customer, это может создавать огромную головную боль. Использование протокола GVRP позволяет избежать перенастройки оборудования каждый раз при изменении vlan в сети.

nni_bpdu_addr [dot1d | dot1ad] — Используется для определения адреса протокола BPDU для GVRP в узле предоставления услуг. Он может использовать адрес GVRP 802.1d, адрес GVRP поставщика услуг 802.1ad или пользовательский multicast адрес. Диапазон определенного пользователем адреса: 0180C2000000 — 0180C2FFFFFF.

Пример:

Пример настройки GVRP

Схема подключения

На коммутаторах №2 и №3:

Напоминаю, что ключ advertisement при создании vlan говорит коммутатору о том, что этот vlan необходимо анонсировать соседним устройствам.

Asymmetric vlan d link что это

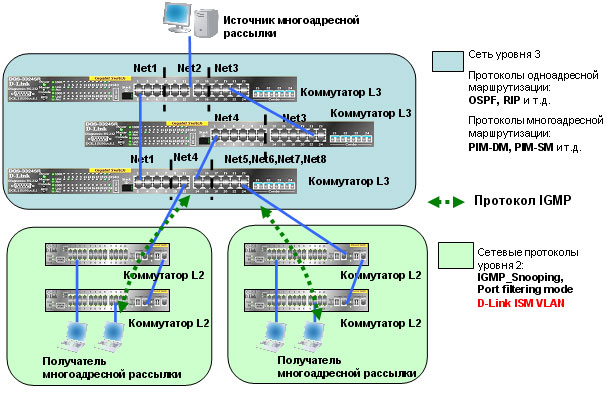

Пример топологии для вещания Multicast-трафика:

Что такое IGMP Snooping Multicast VLAN (D-Link ISM VLAN)?

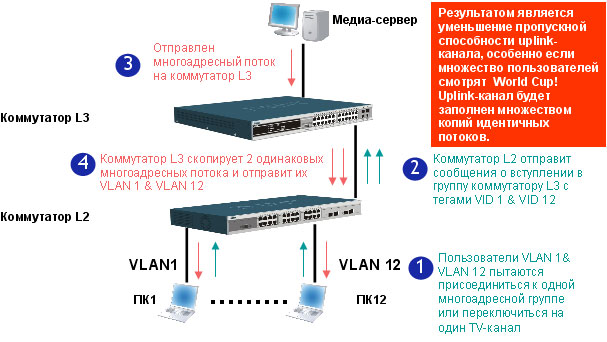

Без функции D-Link ISM VLAN:

Как функционирует D-Link ISM VLAN:

С использованием D-Link ISM VLAN:

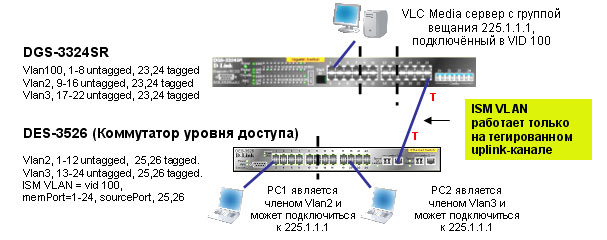

Пример настройки D-Link ISM VLAN:

config vlan default delete 1-24

create vlan v2 tag 2

create vlan v3 tag 3

config vlan v2 add untagged 9-16

config vlan v2 add tagged 23,24

config vlan v3 add untagged 17-22

config vlan v3 add tagged 23,24

create vlan v100 tag 100

config vlan v100 add untagged 1-8

config vlan v100 add tagged 23-24

create ipif v100 100.0.0.7/8 v100 state enable

enable igmp_snooping

config igmp_snooping all state enable

config igmp_snooping querier all state enable

create vlan v2 tag 2

create vlan v3 tag 3

config vlan default delete 1-26

config vlan v2 add untagged 1-12

config vlan v2 add tagged 25,26

config vlan v3 add untagged 13-24

config vlan v3 add tagged 25,26

create igmp_snooping multicast_vlan v100 100

config igmp_snooping multicast_vlan v100 member_port 1-24 source_port 25-26 replace_source_ip 100.0.0.150 state enable

config multicast port_filtering_mode 1-26 filter_unregistered_groups

enable igmp_snooping

Примечание: В качестве replace_source_ip должен быть указан IP-адрес в подсети, в которой находится IP-интерфейс L3 коммутатора в VLAN-е, соответсвующем ISM VLAN-у на L2 коммутаторе.

.JPG)

.JPG)

.JPG)

.JPG)

.JPG)

.JPG)

.JPG)