Ankey siem что это

Ankey SIEM

Система для централизованного управления безопасностью, событиями и информацией. Эффективно и оперативно решает задачу выявления атак и инцидентов, анализирует и управляет событиями информационной безопасности всей IT-инфраструктуры.

Заполните форму обратной связи для запроса демонстрации

Заполните форму обратной связи для запроса демонстрации

Ankey SIEM автоматизирует определение приоритетов угроз безопасности и нарушений требования ИБ на основе анализа и корреляции событий ИБ. Система анализирует каждый вход в систему и выход из нее, доступ к ресурсам, запросы к базе и транзакция.

Ankey SIEM обеспечивает:

Продукт развивается в соответствии с трендами рынка программного обеспечения в сфере систем сбора и обработки событий информационной безопасности. В его основу вошли проверенные решения SIEM систем. Сейчас активно развивается OEM при поддержке Micro Focus ArcSight и Positive Technologies.

Функции Ankey SIEM

Сбор и предварительная обработка

Сбор и предварительная обработка

Расследование событий и выявление инцидентов

Расследование событий и выявление инцидентов

Механизмы визуализации событий безопасности

Механизмы визуализации событий безопасности

Расширенная аналитика

Расширенная аналитика

Особенности Ankey SIEM

Преимущества

Динамика внедрений Ankey SIEM

Ankey SIEM внедрена в ряд предприятий группы компаний ПАО «Газпром», а также на другие топливно-энергетические предприятия.

В рамках разработки и обслуживания продукта «Газинформсервис» сотрудничает с ведущими российскими и зарубежными компаниями, специализирующимися на решениях класса SIEM.

Ankey SIEM будет полезен в работе руководителей и специалистов отделов департаментов ИБ, а также для руководителей и сотрудников всех линий SOC.

Остались вопросы? Обратитесь к нам!

Система мониторинга и управления событиями безопасности Ankey SIEM эффективно решает задачи автоматизации мониторинга активности в ИТ-инфраструктуре, выявления инцидентов информационной безопасности и кибератак.

Архитектура решения

Программный комплекс Ankey SIEM состоит из нескольких компонентов – основных и дополнительных.

Основными компонентами программного комплекса Ankey SIEM являются:

К дополнительным компонентам программного комплекса Ankey SIEM относятся:

Комплексное применение основных и дополнительных компонентов Ankey SIEM обеспечивает эффективное управление событиями и подозрениями на инциденты информационной безопасности, позволяет выполнять расширенный событийный анализ, а также помогает контролировать соблюдение нормативных требований и стандартов в области безопасности информации.

Компоненты Ankey SIEM возможно развернуть как на выделенной аппаратной платформе, так и в виртуальной среде.

При развертывании компонентов Ankey SIEM в виртуальной среде потребуется на 20% больше вычислительных ресурсов по сравнению с требованиями к аппаратной реализации.

Требования к вычислительным ресурсам компонентов Ankey SIEM при развертывании на аппаратной платформе

Сервер корреляции

Базовая инсталляция (до 1000 событий/сек):

Расширенная инсталляция (до 5000 событий/сек):

Высокопроизводительная инсталляция (более 5000 событий/сек):

Сервер сбора событий

Базовая инсталляция (до 1000 событий/сек):

Расширенная инсталляция (до 5000 событий/сек):

Высокопроизводительная инсталляция (более 5000 событий/сек):

Сервер хранения

Базовая инсталляция (до 1000 событий/сек):

Расширенная инсталляция (до 5000 событий/сек):

Высокопроизводительная инсталляция (более 5000 событий/сек):

Сервер аналитики

Базовая инсталляция (до 1000 событий/сек):

Расширенная инсталляция (до 5000 событий/сек):

Высокопроизводительная инсталляция (более 5000 событий/сек):

Автоматизированное рабочее место администраторов ПК Ankey SIEM

Если Вы хотите приобрести данный продукт, пожалуйста, заполните необходимые поля формы заказа и отправьте запрос нашим специалистам.

С Вами обязательно свяжутся в ближайшее время.

Ankey SIEM

Типичные трудности управления безопасностью

Решение предназначено:

Архитектура Ankey включает несколько компонентов, которые можно устанавливать по отдельности. Работая совместно, эти компоненты обрабатывают события, возникающие в вашей сети.

Smart агенты приводят транзакционные данные от устройств к нормализованной схеме, которая становится отправной точкой для корреляции. На рисунке ниже показаны основные компоненты ESM и дополнительные продукты Ankey, которые управляют потоком событий, упрощают их анализ и обеспечивают централизованное управление сетью и реагирование на инциденты.

Отдельные Smart-агенты и (или) Сервер Агентов собирают и обрабатывают данные о событиях, поступающих от сетевых устройств, и передают эту информацию Менеджеру.

Менеджер обрабатывает и сохраняет данные о событиях в хранилище. Если для аналитики возникающих инцидентов не требуется корреляция вместо Менеджера можно использовать программно-аппаратный комплекс Logger.

Пользователи отслеживают события с помощью инструмента Ankey Web и управляют группами пользователей и хранилищем CORR-Engine через Центр Управления Ankey, а также разрабатывают контент и проводят детальные расследования в консоли Ankey.

Комплексный набор дополнительных продуктов обеспечивает эффективное управление журналами и позволяет выполнять анализ статистики, администрировать сеть и мгновенно восстанавливать ее нормальное функционирование, а также помогает соблюдать нормативные требования и максимально подробно анализировать события.

Сбор и предварительная обработка:

Расследование событий и выявление инцидентов:

Визуализация событий безопасности реализуются с использованием следующих механизмов:

Расширенная аналитика:

Низкие:

Средние:

Высокие:

Ankey SIEM

Содержание

2020: Получение сертификата соответствия требованиям TP 2013/027/BY

17 марта 2020 года компания Газинформсервис (ГИС) сообщила, что получен сертификат соответствия, удостоверяющий, что «Система мониторинга и управления событиями безопасности Ankey SIEM» v.2.5. соответствует требованиям технического регламента TP 2013/027/BY.

Сертификат соответствия выдан 19 февраля 2020 г. на основании протокола испытаний от 12.02.2020. №20/008-12 испытательной лаборатории научно-производственного республиканского унитарного предприятия «Научно исследовательский институт технической защиты информации». Он подтверждает, что система мониторинга и управления событиями безопасности Ankey SIEM v.2.5. функционирует в соответствии с требованиями технического регламента TP 2013/027/BY.

Сертификация продукта в Республике Беларусь проведена дочерней компанией ООО «Газин-формсервис» — ЗАО «БЕЛТИМ СБ», которая специализируется на комплексных системах безопасности и защите информации.

Также среди продуктов «Газинформсервис» в линейке «БЕЛТИМ СБ» представлены: программный комплекс для обеспечения контроля конфигурации сетевых устройств, межсетевых экранов, сред виртуализации и операционных систем «Efros Config Inspector», программный комплекс «Litoria Desktop 2» для работы с электронными юридически значимыми и конфиденциальными документами, а также аппаратно-программный комплекс доверенной загрузки «Блокхост-МДЗ».

Шесть коннекторов открывают возможности использования Ankey SIEM

13 декабря 2017 года компания «Газинформсервис» объявила о выходе комплекта интеграционных коннекторов Ankey SIEM для ряда продуктов собственной разработки. Шесть коннекторов открывают возможности использования Ankey SIEM.

С их помощью Ankey SIEM позволяет реализовать централизованный сбор, обработку и анализ событий поступающих от средств:

В комплект так же входит коннектор, который позволяет транслировать подозрения на инциденты информационной безопасности из Ankey SIEM в Систему автоматизации процессов управления информационной безопасностью (САПУИБ) для их всестороннего анализа и организации расследования с учетом критичности активов.

Взаимная интеграция продуктов и решений «Газинформсервис» обеспечивает синергетический эффект, который позволяет нашим заказчикам увеличить спектр выявляемых событий информационной безопасности и повысить качество расследования инцидентов, одновременно снижая объем внимания, уделяемого данному процессу.

Выпуск данного комплекта коннекторов стал еще одним шагом на пути реализации нашей стратегии FAS (Free Attention Security), которая заключается в стремлении сделать понятной и простой работу по обеспечению высокого уровня информационной безопасности предприятий и освободить внимание руководителей и специалистов отделов ИБ для решения задач бизнеса.

Попадание в реестр российского ПО

24 августа 2017 года стало известно о вхождении «русской» версии HP ArcSight в реестр российского программного обеспечения, в результате чего продукт смогут закупать государственные органы. Об этом, как пишет РБК, компания Hewlett-Packard Enterprise (HPE) рассказала своим клиентам и контрагентам в России. В письме HPE, с которым ознакомилось издание, дана ссылка на программу Ankey SIEM, которая была зарегистрирована в реестре 23 июля 2017 года. Подробнее здесь.

SIEM: ответы на часто задаваемые вопросы

Вместо предисловия

Немного теории

Я не хочу подробно расписывать теоретические аспекты работы современных SIEM и их классификацию, т.к. тема хорошо описана. Вкратце, что такое SIEM? SIEM — это Security Information and Event Management. Как видно из названия — она «сама по себе» не способна что-то предотвращать или защищать. Данная система предназначена для анализа информации, поступающей от различных других систем, таких как DLP, IDS, антивирусов, различных железок (Fortinet, маршрутизаторы и т.д.) и дальнейшего выявления отклонения от норм по каким-то критериям. Как только мы выявили отклонение — генерируем инцидент. В основе работы SIEM лежит, как ни странно, почти голая математика и статистика. Каких-либо защитных функций «голая» SIEM в себе не несет.

По техническим аспектам работы систем такого класса рекомендую ознакомиться через статьи на www.securitylab.ru либо на Хабре в блоге Positive Technologies. Также немного информации можно найти в моем посте: habrahabr.ru/post/159929.

Собственно вопросы

Здесь я попробую дать ответы на наиболее часто задаваемые вопросы.

Вы говорите — SIEM сама по себе не защищает. Зачем она тогда?

SIEM нужна именно для сбора и анализа информации. Информация поступает с различных источников — таких, как DLP-системы, IDS, маршрутизаторы, межсетевые экраны, АРМ пользователей, серверов…

Согласитесь — достаточно муторно вручную просматривать логи с большого количества источников. К тому же, бывают ситуации, когда внешне безобидные события, полученные с различных источников, в совокупности несут в себе угрозу. Предположим, когда происходит отправка письма с чувствительными для компании данными человеком, имеющим на это право, но на адрес, находящийся вне его обычного круга адресов, на которые он отправляет. DLP система этого может не отловить, но SIEM, используя накопленную статистику, на основании этого уже сгенерирует инцидент.

ОК, инцидент произошел — но сотрудник, допустивший утечку, всячески открещивается. Как доказать? SIEM способна предоставить всю необходимую доказательную базу, пригодную как для внутренних расследований, так и для суда. Собственно говоря, это одно из ее главных предназначений. В момент создания инцидента также будут оповещены все заинтересованные лица.

И дополним штрих — периодически вам надо проводить аудиты на соответствие каким-либо стандартам. Это SIEM тоже умеет. Из дополнительных особенностей — SIEM после внедрения может косвенно вам помочь выбить деньги на дозакупку какого-то еще средства ИБ: например, вы в качестве обоснования прикладываете отчет, из которого видно, что большая часть полученных инцидентов закрывается запрашиваемым вами средством. Ниже иллюстрации, в каких случаях SIEM может быть полезна.

Предположим, у вас нет SIEM. Тогда вы имеете:

А вот теперь мы поставили SIEM:

Картинки, конечно же, не претендуют на истину в последней инстанции, а просто дают примерно представление, зачем вам вообще может потребоваться SIEM.

Кто основной потребитель SIEM?

На данный момент — банковская сфера. Потому что

а) Им нужно регулярно проводить аудиты соответствия.

б) Банки работают с чувствительной информацией, поэтому в случае возникновения инцидентов важно знать, кто-когда-откуда допустил утечку, было это злонамеренное действие или случайное и какие были сопутствующие факторы.

в) Внешними аудитороми наличие SIEM иногда ставится в +

Вторая категория потребителей — крупные предприятия (или географически распределенные предприятия), которые ежедневно генерируют тонну событий различного свойства и отследить которые просто физически невозможно, и руководители хотят «держать руку на пульсе», чтобы оперативно отреагировать на возможные инциденты.

Третья категория — крупные предприятия, кто уже познал всю прелесть неожиданно обнаруженного инцидента ИБ.

Сколько времени займет внедрение? Какие работы надо закладывать?

В среднем, если делать все «по уму», то минимальный срок, на который надо рассчитывать, — от полугода. Какие-то плюсы от внедрения SIEM вы почувствуете через 5-6 месяцев после работы системы в «боевом» режиме. Цена на работы будет соответствующей, к ней припишите еще стоимость лицензий, и, возможно, обучения администраторов безопасности работе с SIEM.

Что так много работ? Что так дорого? Вот XXX обещал все сделать за неделю за сто тыщ рублей!

Есть замечательная картинка, дающая ответ на такой вопрос:

SIEM относится к системам, которые не обеспечивают весь заявленный функционал «из коробки» и без предварительно сделанного тщательного обследования и дальнейшей тщательной настройки под конкретного заказчика превращаются в мусор, головную боль ИТ-отдела и ответственных за безопасность.

Останутся ли False-positive события после начала эксплуатации?

Останутся. Если вам говорят, что их не будет — плюньте в лицо тому менеджеру, что уверяет вас в этом. В этом случае либо у вас будут пропуски действительно требующих внимания инцидентов (кривая настройка), либо вам предлагают не SIEM. На итоговое количество ложно-позитивных событий повлияет количество источников, с которых SIEM гребет данные и тщательность написания правил корреляции, а также размер накопленной статистики в базе. И все равно, при подключении нового компьютера или неожиданном (но согласованном) «выверте» пользователя инцидент создастся. Тут работает принцип «лучше перебдеть, чем недобдеть». И все равно, число таких ложных событий будет мало, а точность определения инцидентов — выше, чем если бы вы анализировали вручную.

Следует также понимать, что SIEM — это часть технических мер по обеспечению ИБ организации. И она не спасет от того, что сотрудник спьяну что-то где-то разболтает в баре, или забудет в том же баре прототип вашей разработки.

SIEM способна предотвратить инциденты.

Какого вендора выбрать?

Заранее не ответишь, нормальный интегратор обычно изучает инфраструктуру клиента, его потребности, выясняет, с какой суммой денег он готов расстаться. После чего предлагает вендора, т.к. они с одной стороны и похожи, а с другой — McAfee, например, хуже масштабируется, чем IBM QRadar, и они оба могут не поддерживать какую-то специфическую программу, под которую уже есть готовый коннектор для ArcSight.

Какой объем жесткого диска требуется для хранения данных?

Тоже неоднозначный вопрос. Это рассчитывается в зависимости от количества источников, интенсивности генерации событий (которая завязано на количество пользователей) и прожорливости конкретного вендора. Естественно, «чем больше, тем лучше». Обычно у каждого вендора есть «железячные» варианты, и «виртуальные», железячные варианты, как правило, в плане напичканной техники ничего из себя интересного не представляют и какими-либо особыми свойствами, кроме дизайна и размеров, не обладают. Зато стоят зачастую неоправданно дорого. Но по размерам установленных в них жестких дисков можно примерно прикинуть, насколько комфортно будет чувствовать себя система на вашей конфигурации. Размеры жесткого диска, как и интенсивность потока событий, на которые рассчитаны сервера, обычно указываются в даташите.

Имейте ввиду, что решающее значение имеет скорость и надежность дисковой подсистемы, поэтому RAID тут жизненно необходим, также надо обращать внимание на производительность каждого ЖД, входящего в состав массива. SSD, хотя и быстры, на данный момент ввиду высокой стоимости хранения информации и меньшего ресурса, по сравнению с обычными HDD, наверное, использовать нежелательно.

UPD из комментариев Подсказали статью по этой теме. Спасибо lless.

А сложно с ней работать?

Нет, не сложно — в современных SIEM весь интерфейс интуитивно понятен, работает в подавляющем большинстве случаев, как WEB-приложение (через браузер). При необходимости можно разграничить разные разделы, к которым будет доступ, по ролям.

Могу ли я сам написать правило корреляции?

Да, это возможно, сложностей никаких нет — создание правил в большинстве SIEM максимально визуализировано, единственно где могут быть затруднения — правила могут использовать регулярные выражения «в чистом виде». Синтаксис регулярных выражений в большинстве случаев стандартный — если человек знаком с perl, скажем, то сможет написать синтаксически грамотное регулярное выражение. Основная сложность здесь — нужно представлять логику работы в целом, т.к. добавление правил может повлечь за собой изменение в логике работы других правил по формированию инцидента.

UPD из комментариев Хотелось бы добавить, что в составе SIEM иногда имеются графические утилиты для тестирования разрабатываемых регулярных выражений. В частности, у ArcSight ESM эта утилита так и называется — regex. Спасибо eafanasov за дополнение.

А можно ли сделать поддержку для источника событий YYY?

Для начала, надо посмотреть, может ли источник (программа или железка) отправлять события как SYSLOG. Если да, то проблема решена — все SIEM ведущих вендоров с сислогом работают.

Если программа какая-то специфическая, то в большинстве случаев можно написать обработчик событий или коннектор, но это означает дополнительные трудо- и денежные затраты.

В тоже время современные SIEM «из коробки» поддерживают значительное число источников + производители их добавляют в своих обновлениях.

UPD из комментариев Как верно подсказали, разные источники могут называть одно и тоже событие по-разному. Например, фаервол одного вендора скажет в логе «deny», другой «discard», третий «drop», а SIEM должна категорировать все эти события в единый формат, например «Firewall/Access/Failure», т.е. может потребоваться дополнительный обработчик. Спасибо bondbig за замечание.

Нужна ли какая-то поддержка SIEM?

Да, нужна. Начиная от собственно обслуживания сервера (оптимизации БД и проч. служебных задач — большинство SIEM это сопособны выполнять самостоятельно) и кончая тем, что крупные организации имеют свойство разрастаться, продукты ИБ обновляться и добавляться — и тогда потребуется корректировка правил.

Резюмируем

На этом, пожалуй, закончу; если вы считаете, что какие-то общие вопросы не осветил — напишите, пожалуйста, в каментах.

Ankey IDM. Новое в продукте: тенденции, функциональность, совместимость

В этой статье мы расскажем об основных изменения, произошедших в продукте, за прошедшее время.

Разработанная компанией «Газинформсервис» платформа Ankey IDM (ранее мы уже о ней писали) появилась на рынке в 2015 году. В этой статье мы расскажем об основных изменения, произошедших в продукте, за прошедшее время.

Платформа Ankey IDM предназначена для централизованного управления учетными записями пользователей и политиками доступа к информационным ресурсам компании. Ее применение обеспечивает соответствие требованиям стандартов и нормативных документов (149-ФЗ, 152-ФЗ, 239-ФЗ, PCI-DSS, ISO 27001, приказам ФСТЭК 17, 21, 31), а наличие сертификата ФСТЭК, позволяет использовать Ankey IDM в составе программного обеспечения для защиты от несанкционированного доступа к информационным ресурсам, содержащим персональные данные и коммерческую тайну.

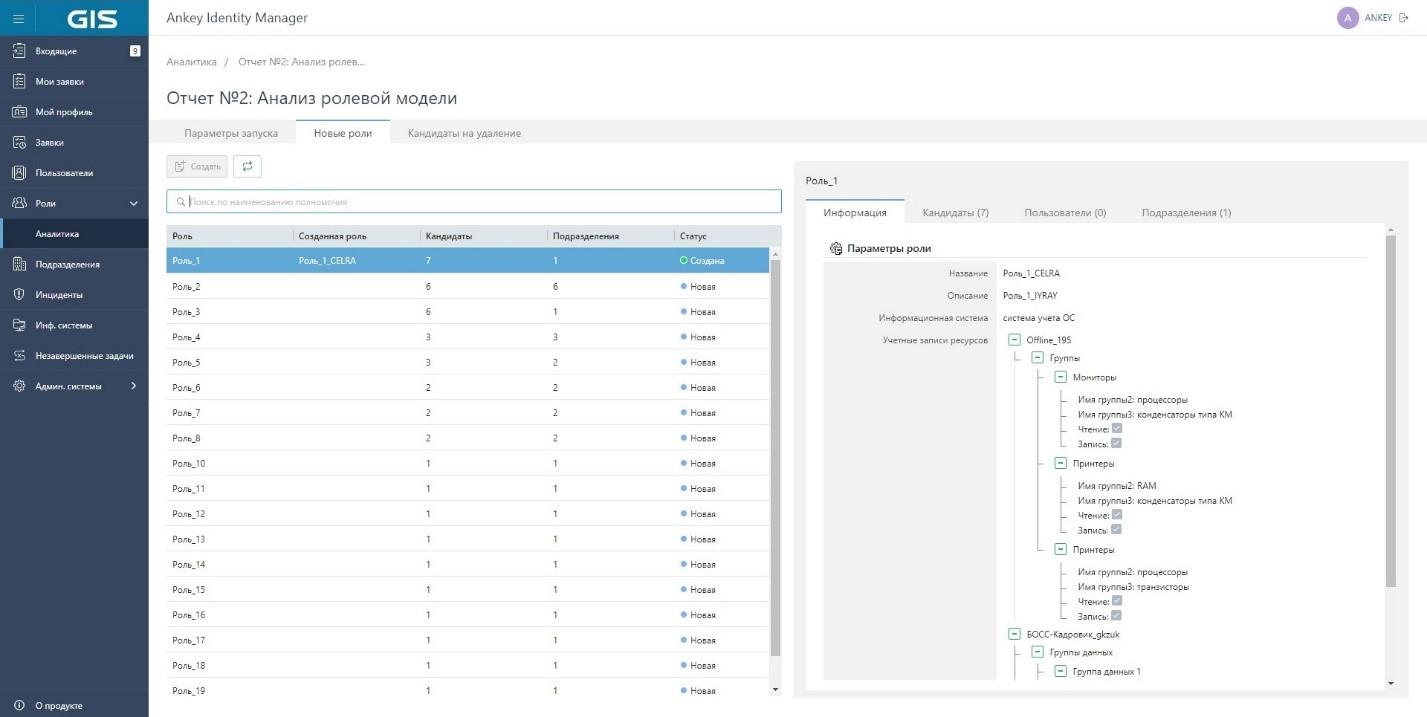

Продукт существенно изменился, став по-настоящему зрелым решением. Ключевым направлением развития Ankey IDM является внедрение функций IGA (Identity Governance and Administration). Существенно расширен список поддерживаемых информационных систем, ядро и коннекторы системы разделены для увеличения производительности при масштабировании. Появился импорт-экспорт настроек и данных. Введена многоуровневая ролевая модель, которая может собираться платформой в автоматическом режиме (role mining). Благодаря этим функциям существенно упрощено внедрение платформы.

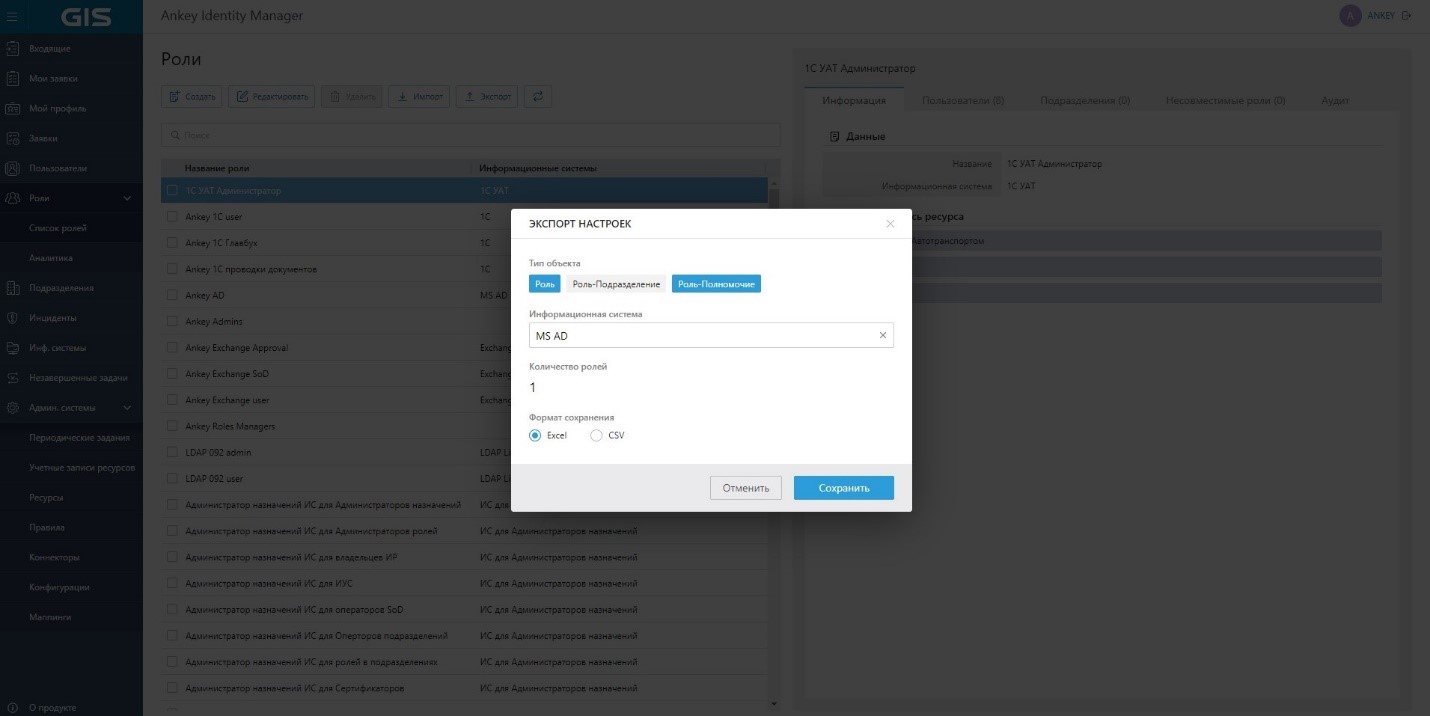

Импорт-экспорт настроек, ролей или списка пользователей

Совместимость продукта

На сегодняшний день Ankey IDM совместим и эффективно работает со следующими системами:

Это позволяет управлять даже специфичными решениями вроде Git-систем, а также инфраструктурными решениями, управляемыми Ansible.

Источником кадровых событий для Ankey IDM служат популярные на территории России решения:

Новая функциональность

Помимо ставшей уже «золотым стандартом» отрасли функции управления учетными записями в соответствии с кадровыми событиями (прием на работу, перевод, карьерные эскалации, временные права доступа для подрядчиков, или на случай замещения сотрудника), в 2021 году в Ankey IDM реализованы функции, повышающие удобство управления, наглядность и гибкость системы при адаптации под различные бизнес-процессы компании. Представим ключевые функции:

Реализация функции помогает избежать накопления у сотрудников избыточных прав доступа, включая проверку на этапе согласования заявки и регулярную ресертификацию политик доступа.

Отображение критических прав доступа на этапе согласования заявки

Как показывает практика, ролевая модель может включать в себя десятки, а то и сотни тысяч строк, что усложняет ее сбор и анализ при внедрении IDM-системы. Платформа Ankey IDM способна проанализировать используемые системы самостоятельно и создать базовую ролевую модель, что существенно экономит время и ресурсы заказчиков.

Анализ ролевой модели

Такой подход позволяет существенно экономить время при управлении заявками пользователей и избегать проблем в случаях, когда единственное согласующее лицо находится в отпуске или на больничном. В таких ситуациях проводится эскалация заявки на вышестоящее ответственное лицо.

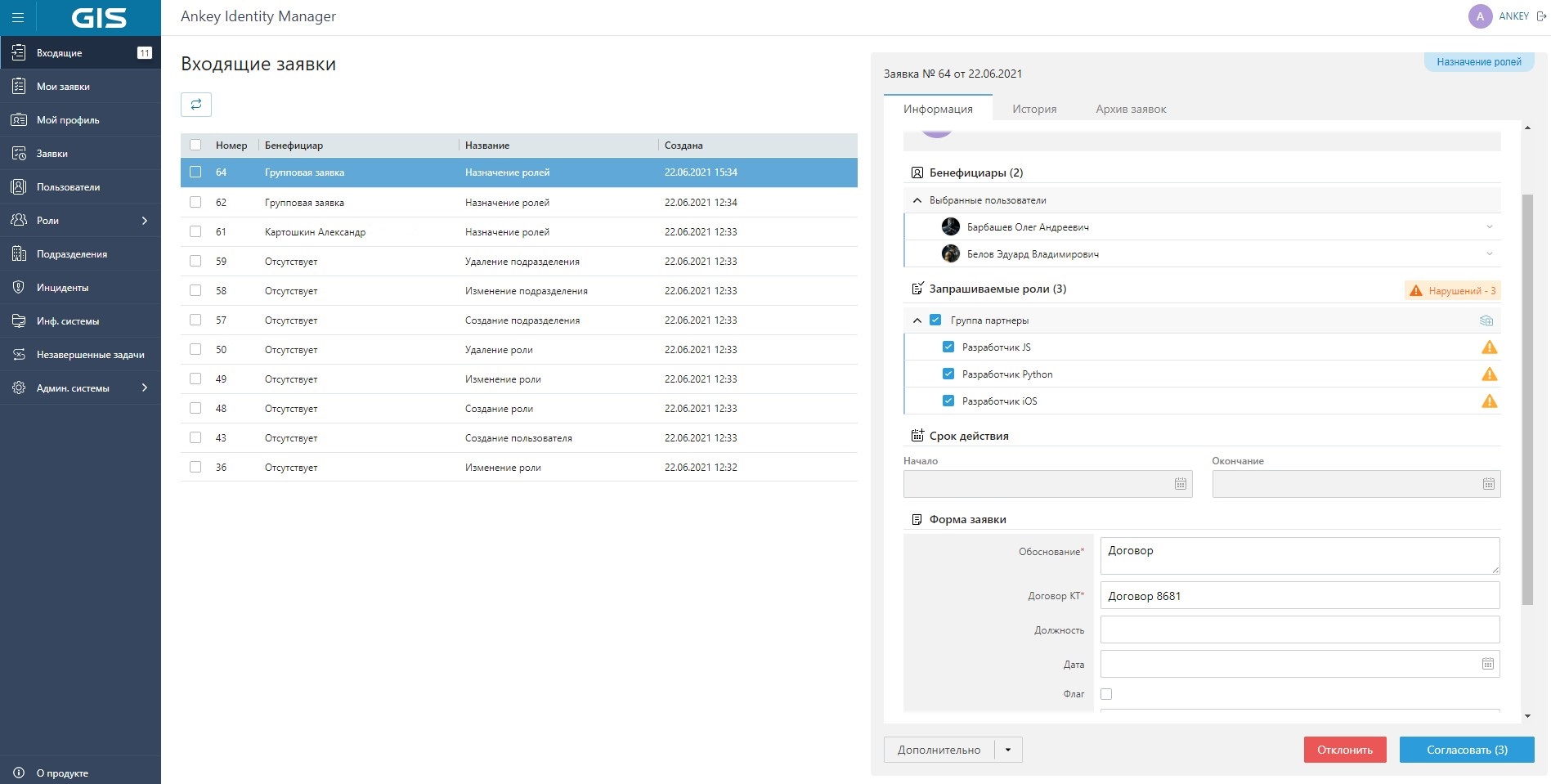

Возможность использования и подтверждения групповых заявок, в том числе с разделением ролей. Также реализована опция частичного согласования заявки.

Работа с заявками и частичное согласование

Функция позволяет задавать время действия пароля, его сложность. Появляется возможность менять пароль как по инициативе сотрудников ИТ/ИБ-подразделений, так и по запросу владельцев учетных записей.

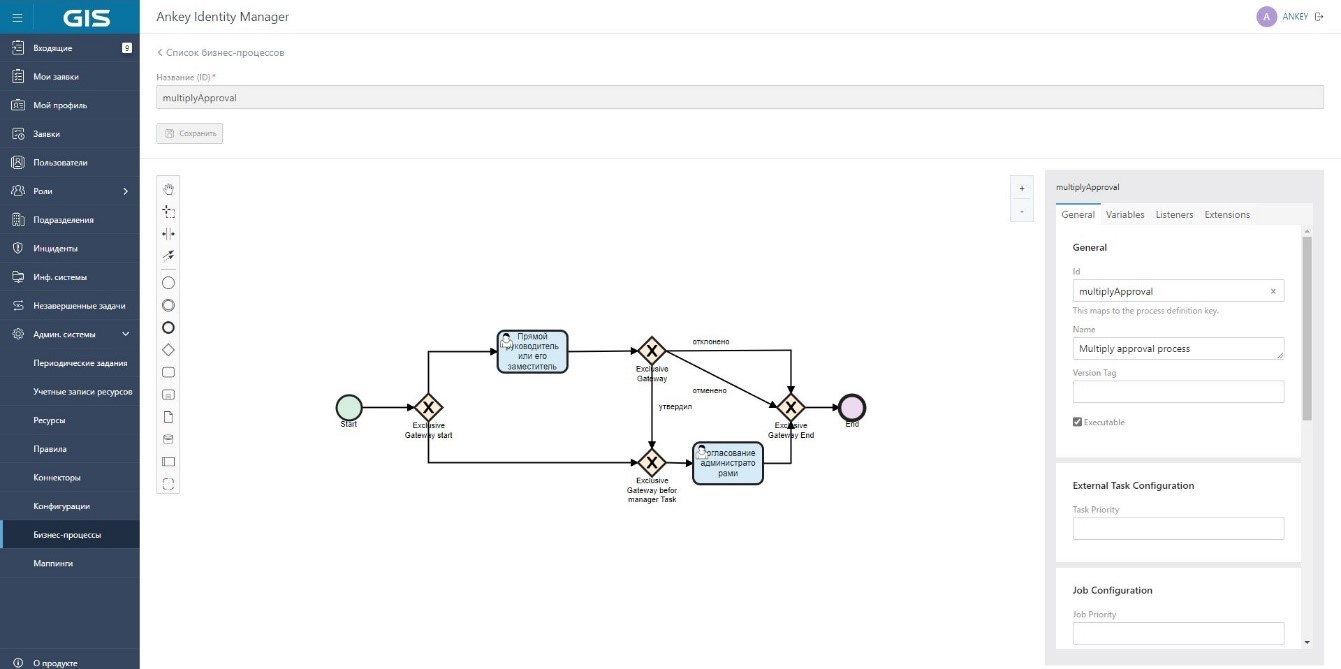

Позволяет просто и наглядно выстроить процесс управления цепочкой согласования заявок и настройкой уведомлений.

Интерфейс работы с конструктором бизнес-процессов

Этот конструктор позволяет службе информационной безопасности в несколько кликов получать данные аудита или формировать детальный отчет по сотруднику, роли или группе, которая использует системы предприятия.

Вместо заключения

По данным компании «Газинформсервис», благодаря внедрению Ankey IDM время, затрачиваемое на администрирование информационных систем, может сократиться на 40%. При этом требования к квалификации администратора системы существенно снижаются, ведь система на начальном этапе настраивается специалистами компании «Газинформсервис», а впоследствии администраторы работают в режиме единого окна, без необходимости углубленных знаний информационных систем предприятия. Более того, специалисты «Газинформсервис» оказывают постоянную техническую поддержку продукта, благодаря обширной филиальной сети (компания представлена более чем в 20 регионах России).

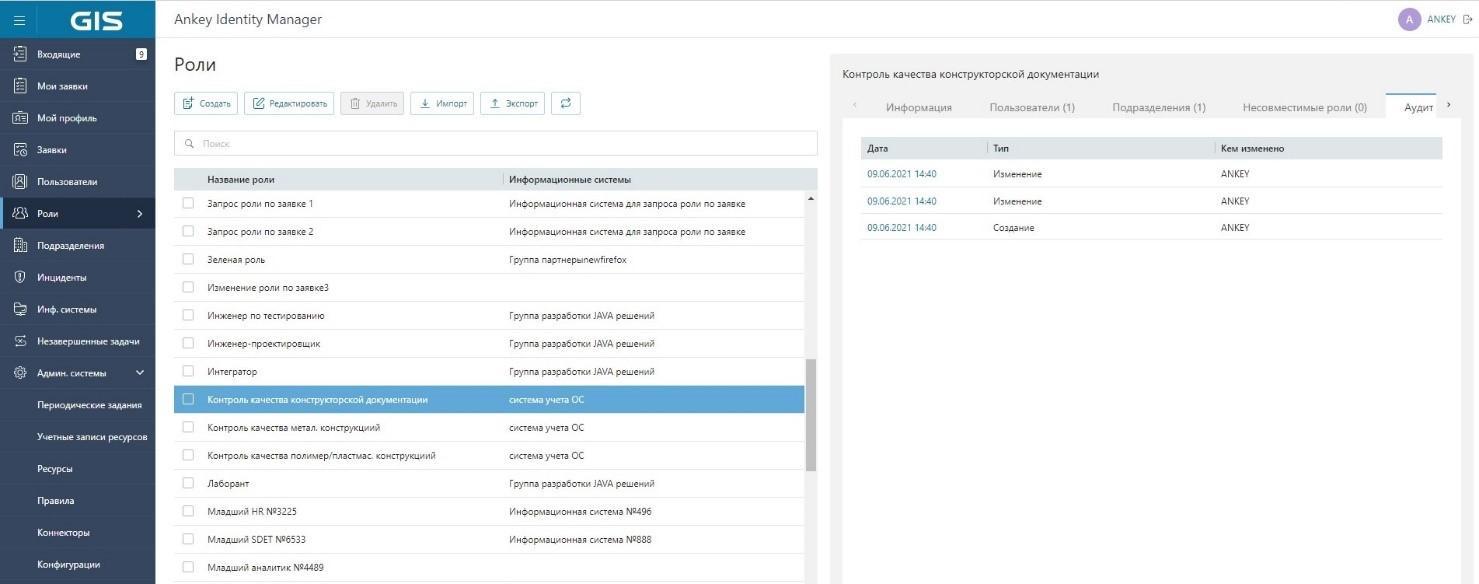

Использование Ankey IDM позволяет проводить оперативные аудиты, так как вся информация, связанная с историей назначений ролей доступа, хранится централизованно и позволяет передавать такие данные в SIEM-системы и SOC-центры.

Интерфейс аудита прав доступа для каждой роли

В компании отмечают, что за шесть лет реализации Ankey IDM его пользователями стали крупные компании и муниципальные предприятия. Подробнее о продукте можно узнать на сайте компании «Газинформсервис». Также вы можете заказать демоверсию продукта или совершить референс-визит для ознакомления с функционалом Ankey IDM.

Сбор и предварительная обработка

Сбор и предварительная обработка Расследование событий и выявление инцидентов

Расследование событий и выявление инцидентов Механизмы визуализации событий безопасности

Механизмы визуализации событий безопасности Расширенная аналитика

Расширенная аналитика

.jpg)