Ageing time mikrotik что это

Ageing time mikrotik что это

Бесплатный чек-лист

по настройке RouterOS

на 28 пунктов

RB-751 Странное поведение bridge интерфейса.

Заказчик поставил задачу, сделать sip-телефонию. Имеем Mikrotik rb751u-2hnd в качестве шлюза в интернет. Провайдер ТТК в свой коммутатор в порт подает телефонию. IP-PBX (Asterisk) заказчика развернута на виртуалке (Hyper-V). Задачу решаю следующим образом:

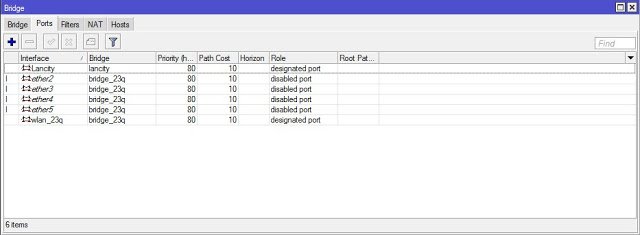

1)На Микротике создаю bridge (TTK-VOIP) в него вгоняю два порта eth2-TTK-VOIP-GW смотрящий в сторону TTK. и VLAN PBX id6 смотрящий в сторону Asterisk. Firewall не используется.

В итоге получается классический bridge.

На виртуалку (Asterisk) вешаю еще один eth-интерфейс c VLAN id 6.

В итоге все начинает работать. НО работает это только не продолжительное время, а именно время пока из bridge-Hosts на Микротике не исчезнет MAC-адрес SIP-Server`а TTK. Как только исчезает запись. перестает ходить пинг и все работать соответственно. Есть закономерность пока пингую SIP сервер TTK все работет, звонки идут. Стоит перестать ходить пакетам через bridge, все встает колом. При этом со стороны Asterisk`а в arp таблице висит запись с ip SIP сервера и MAC со статусом incomplete, т.е. Asterisk отправляет arp-запрос, а на арп запрос ИП никто не отвечает. По какой-то причине Mikrotik встает в ступор. Лечится все банально. Тушим на микротике интерфейс eth2-TTK-VOIP-GW, ждем 5 секунд, поднимаем интерфейс. все работает

Есть мысли, что возможно проблемы со стороны TTK, но хочу понять, что нету проблем с моей стороны прежде, чем звонить им.

Во вложении схемка для наглядности.

Коммутация в Mikrotik — Bridge и Master-port

В RouterOS есть два способа коммутации портов.

Коммутация портов MikroTik через Switch (Master Port)

В этом случае коммутация производится через чип свитча, в обход центрального процессора маршрутизатора. Обычно в SOHO маршрутизаторах Mikrotik используется одна свитч-группа на 5 портов, если портов больше — две свитч-группы. В устройствах Cloud Router Switch чипы коммутации на больше портов и имеют больше возможностей, подробней на них мы останавливаться в этой статье не будем.

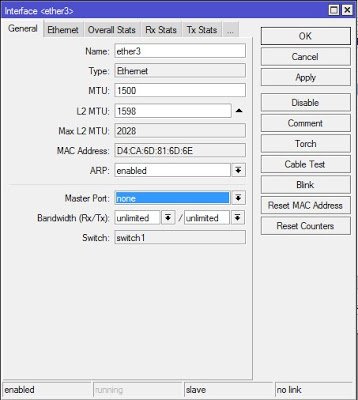

Настроить коммутацию можно в разделе General каждого порта, просто выбрав в пункте Master Port. Это главный порт, через который будет происходить коммутация. Коммутация позволяет достичь проводной скорости обмена данными между портами одной группы, как между портами в обычном Ethernet-коммутаторе. Основной (master) порт будет являться портом, через который RouterOS будет сообщаться со всеми остальными портами данной группы. Интерфейсы, для которых задан master-порт, становятся неактивны – не учитывается поступивший и отправленный трафик. Фактически, как будто мы объединили порты физическим, «тупым» коммутатором (свитчем). В роутерах Mikrotik применяются следующие чипы коммутации:

Возможности чипов коммутации:

| Возможности | Atheros 8316 | Atheros 8327 | Atheros 7240 | ICPlus 175D | Другие |

|---|---|---|---|---|---|

| Коммутация портов | да | да | да | да | да |

| Зеркалирование портов | да | да | да | да | нет |

| Таблица MAC-адресов | 2000 записей | 2000 записей | 2000 записей | нет | нет |

| Vlan-таблица | 4096 записей | 4096 записей | 16 записей | нет | нет |

| Таблица правил | 32 правила | 92 правила | нет | нет | нет |

* Порт ether1 на RB450G имеет особенность, которая позволяет ему быть исключённым/добавленным из/в коммутируемой(ую) группы(у) по умолчанию. По умолчанию порт ether1 будет включён в группу коммутации. Данная конфигурация может быть изменена с помощью команды

«/interface ethernet switch set switch1 switch-all-ports=no».

switch-all-ports=yes/no:

«yes» означает, что порт ether1 является портом коммутатора и поддерживает создание групп коммутации и все остальные расширенные возможности чипа Atheros8316, включая расширенную статистику (/interface ethernet print stats).

«no» означает, что порт ether1 не является частью коммутатора, что, фактически, делает его самостоятельным Ethernet-портом – это способ увеличения пропускной способности между ним и другими портами в режимах сетевого моста и маршрутизации, но в то же время исключает возможность коммутации на этом порту. Коммутация через Switch является самой быстрой и производительной в маршрутизаторе, в тоже время имеет наименьшее количество возможностей. При этом:

Итого, можно выделить несколько особенностей такого метода:

Коммутация в MikroTik через Bridge-interface

Порты объединяются не напрямую, а программно, используя ресурсы центрального процессора маршрутизатора. К портам могут быть применены фильтры брандмауэра. Такое объединение так-же влияет на прохождение пакетов по упрощенной схеме (Fastpath). Если взять в пример 2011-серию маршрутизаторов, то ether1-ether5 объеденены в switch1 (Atheros 8327) а ether6-ether10 в switch2 (Atheros 8227), вы можете использовать только Bridge для объединения их в одно целое. Особенность данного метода:

Коммутация позволяет достичь проводной скорости (wire speed) обмена данными между портами одной группы, как между портами в обычном Ethernet-коммутаторе.

Пока пакет не достиг cpu-порта, его обработка полностью осуществляется логикой коммутатора, не требуя какого-либо участия центрального процессора, и эта обработка происходит с проводной скоростью при любом размере кадра.

Пропала опция Master-port и поле Switch

Не пугайтесь, это нормально, если прошивка вашего роутера 6.41 и выше. Теперь вся информация, которая передается на втором уровне модели OSI, будет передаваться через Bridge. Использование swich-чипа (hw-offload) будет автоматически активировано автоматически в случае такой возможности. По умолчанию при добавлении любого интерфейса в Bridge у него будет активирована опция «Hardware Offload», которая будет передавать всю информацию 2-го уровня через switch-чип. Если эту опцию убрать, то обработка будет осуществляться силами операционной системы.

При обновлении на RouterOS 6.41 и выше с RouterOS версий 6.40.5 и ниже все настройки master-port будут автоматически перенесены в Bridge-интерфейс. Если произвести downgrade до версии, которая поддерживает master-port, то настройки не будут возвращены на место. Настоятельно рекомендуется сделать резервную копию до обновления.

До обновления до RouterOS 6.41:

/interface ethernet set [ find default-name=ether1 ] name=ether1-WAN1 set [ find default-name=ether5 ] name=ether5-LAN1-master set [ find default-name=ether2 ] master-port=ether5-LAN1-master name=ether2-LAN1 set [ find default-name=ether3 ] master-port=ether5-LAN1-master name=ether3-LAN1 set [ find default-name=ether4 ] master-port=ether5-LAN1-master name=ether4-LAN1 /ip address add address=10.10.10.1/24 interface=ether1-WAN1 network=10.10.10.0 add address=192.168.0.1/24 interface=ether5-LAN1-master network=192.168.0.0 /ip firewall nat add action=masquerade chain=srcnat out-interface=ether1-WAN1

После обновления на RouterOS 6.41 и старше:

/interface bridge add admin-mac=6C:3B:6B:4A:80:3D auto-mac=no comment=»created from master port» name=bridge1 protocol-mode=none /interface ethernet set [ find default-name=ether1 ] name=ether1-WAN1 set [ find default-name=ether2 ] name=ether2-LAN1 set [ find default-name=ether3 ] name=ether3-LAN1 set [ find default-name=ether4 ] name=ether4-LAN1 set [ find default-name=ether5 ] name=ether5-LAN1-master /interface bridge port add bridge=bridge1 interface=ether2-LAN1 add bridge=bridge1 interface=ether3-LAN1 add bridge=bridge1 interface=ether4-LAN1 add bridge=bridge1 interface=ether5-LAN1-master /ip neighbor discovery-settings set discover-interface-list=!dynamic /ip address add address=10.10.10.1/24 interface=ether1-WAN1 network=10.10.10.0 add address=192.168.0.1/24 interface=bridge1 network=192.168.0.0 /ip firewall nat add action=masquerade chain=srcnat out-interface=ether1-WAN1

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Правильное использование Fast Path и FastTrack в Mikrotik

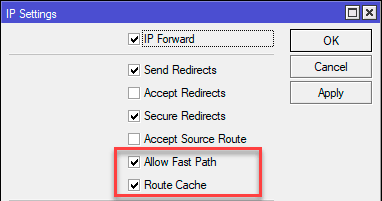

Что такое Fast Path

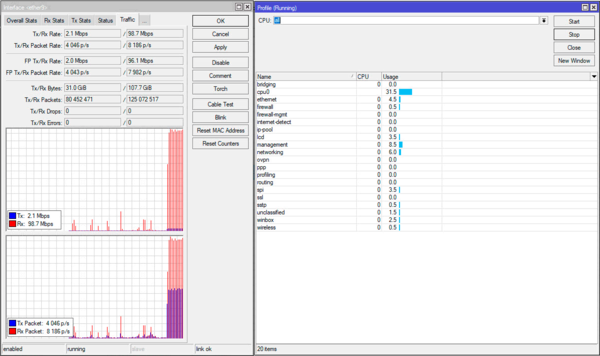

Основной проблемой роутеров Mikrotik, особенно недорогих моделей, является достаточно слабая вычислительная мощность процессора, являющаяся сдерживающим фактором для реализации многих сложных сетевых сценариев. Причина этого кроется в достаточно сложном процессе обработки трафика роутером, в чем можно убедиться подробно изучив диаграммы Packet Flow, показывающие порядок прохождения пакетов через устройство. Если вы собираетесь серьезно работать с устройствами Mikrotik, то данный раздел документации рекомендуется знать хотя бы на твердую четверку, так как именно здесь находятся ответы на многочисленные вопросы типа: «я все сделал по инструкции, но ничего не работает» или «работает, но как-то не так».

В настоящий момент Fast Path можно использовать для:

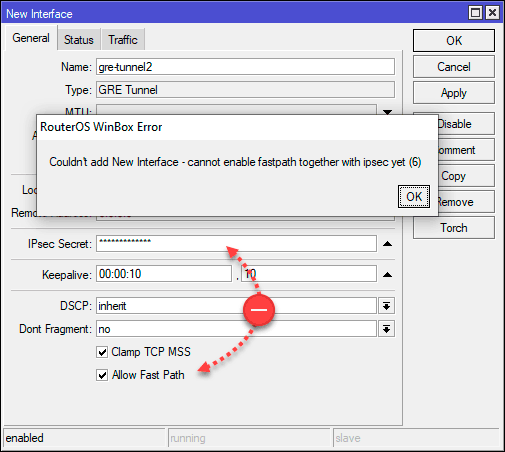

Однако использование данной технологии имеет ряд ограничений, так для IPv4 FastPath требуется среди прочего:

Для мостов требуется:

Это не полный список, с полным списком ограничений вы можете ознакомиться в официальной документации. Но уже этого достаточно, чтобы понять, с Fast Path не все так просто и за производительность приходится расплачиваться возможностями. Если мы хотим использовать быстрый путь, то нам следует отказаться практически от любого контроля и фильтрации трафика.

При этом может возникнуть ситуация, когда один из интерфейсов поддерживает Fast Path, а другой нет. В этом случае возможны два варианта: если входящий интерфейс поддерживает Fast Path, то часть пути (насколько это возможно) пакеты пройдут через него, а затем перейдут на Slow Path (медленный путь) с полной обработкой трафика на CPU. Если интерфейс входа не поддерживает Fast Path, то трафик проделает весь путь по Slow Path, вне зависимости от того, поддерживает Fast Path интерфейс выхода или нет.

Еще один важный момент: Fast Path можно использовать только для IPv4 TCP или UDP соединений. Однако в правилах нет необходимости указывать протокол, для всего неподдерживаемого трафика Fast Path будет игнорироваться.

Практическое применение Fast Path

Для мостов по умолчанию активируется опция Fast Forward, включающая для передаваемых пакетов быстрый путь, но при этом помним, что DHCP-snooping не должен быть включен, а также отсутствовать любая фильтрация трафика или VLAN внутри моста.

Практическое использование Fasttrack

Fasttrack можно без преувеличения назвать самой неправильно настраиваемой опцией. Если выполнить поиск в сети интернет, то можно увидеть множество материалов про то, как решить те или иные проблемы с Fasttrack. Но большинство этих проблем также связаны с непониманием работы данной технологии. Давайте разберемся, что же такое Fasttrack, это сочетание Fast Path + Connection Tracking, проще говоря мы можем отправить все уже установленные и связанные с ними соединения по быстрому пути.

При этом нам окажутся недоступны брандмауэр, очереди, IPsec и многое другое. По сути, пакеты, попадающие в Fasttrack проскакивают роутер без обработки, что значительно снижает нагрузку на процессор, но лишает нас возможности гибко управлять трафиком. Насколько это оправдано? Нужно смотреть по задачам, скажем если это выход внутренних устройств в интернет, то Fasttrack тут вполне к месту, позволяя существенно разгрузить роутер. Насколько это безопасно? Безопасность в данном случае не пострадает, так как по быстрому пути идут уже установленные соединения, новый пакет обязательно пройдет по медленному пути с полной обработкой брандмауэром.

Еще один важный момент, вы обязательно должны указать Connection State для этого правила, если вы этого не сделаете, то получите огромную дыру в безопасности, так как мимо брандмауэра по короткому пути пойдут все пакеты. Мы бы не стали заострять на этом внимание, но в нашей практике были случаи, когда администраторы включали Fasttrack для всего транзитного трафика.

Это самая простая реализация Fasttrack, которая приведена в большинстве инструкций, и она же вызывает большинство проблем. Почему так? Да потому, что приведенное выше правило отправляет по быстрому пути все установленные и связанные соединения, без учета их направления и назначения. При этом становятся недоступны фильтрация и маркировка трафика брандмауэром, очереди и политики IPsec. Стоит ли удивляться, что все завязанные на данные технологии настройки перестают работать.

Что изменилось? Теперь по быстрому пути идут пакеты только из локальной сети в интернет и обратно. Все остальные соединения полноценно обрабатываются ядром RouterOS и могут полностью использовать все ее возможности.

Если направлений трафика, который мы хотим направить по быстрому пути несколько, скажем, несколько каналов в интернет, либо межсетевой трафик, то создаем для каждого направления свою пару правил, с указанием входящего и исходящего интерфейсов.

Также обратите внимание, что Fasttrack применяется именно для транзитных соединений, не влияя на входящие и исходящие соединения самого роутера. Мы бы не заостряли на этом внимание, но в сети нам попадались инструкции, когда пакеты маркировались в цепочках INPUT и OUTPUT, а затем эти метки соединений пытались использовать в цепочке FORWARD, надо ли говорить, что подобные конструкции работать не будут.

Дополнительные материалы:

Mikrotik

The Dude

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

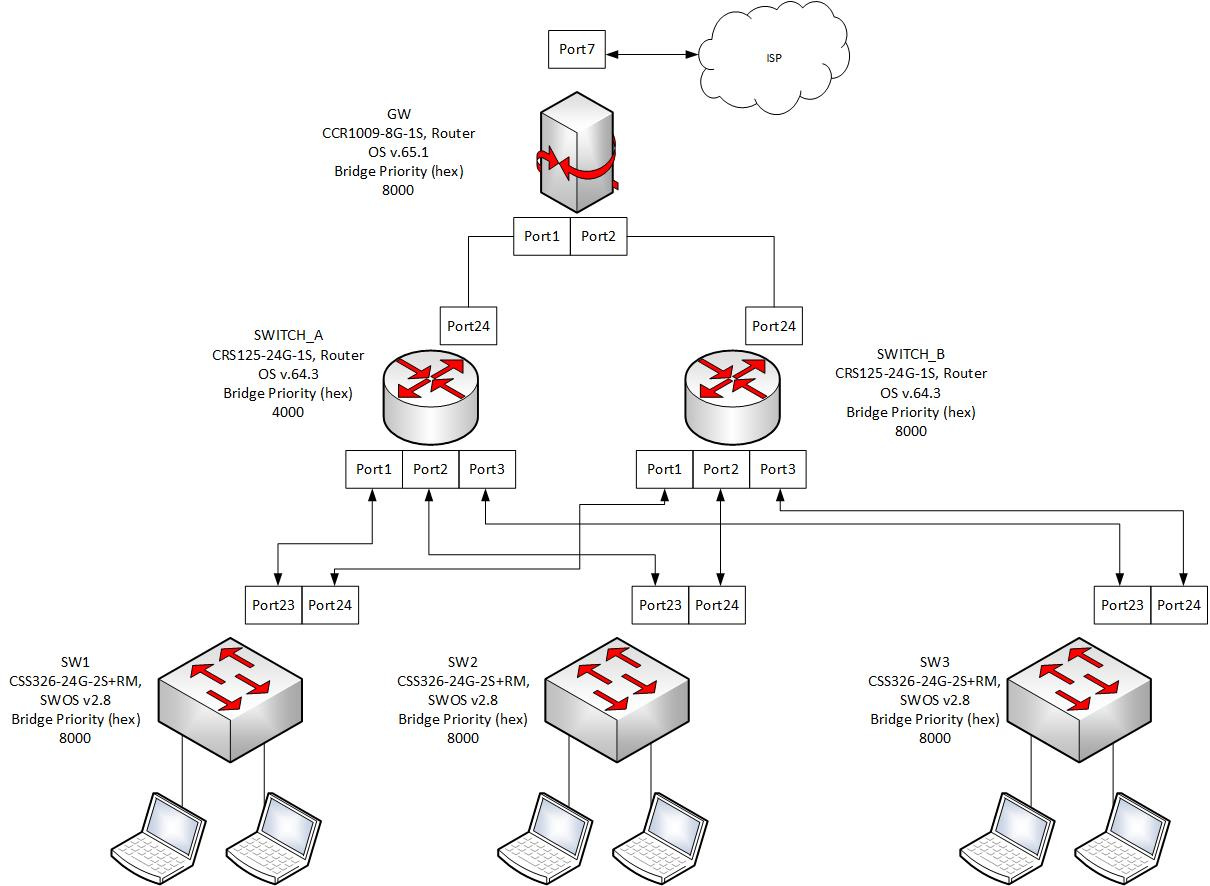

Как правильно настроить RSTP на свитчах mikrotik, чтобы не было петли?

SWITCH_A задан Bridge Priority 4000h, у всех остальных свитчей он 8000h.

В данной конфигурации на GW, SWITCH_A, SWITCH_B в логах пишутся ошибки об образовании петли и наблюдается нестабильная работа сети.

Если убрать SWITCH_B ошибки исчезают и все работает ок.

Подскажите, где что не так?

В SW1-3 все оставлено по умолчанию.

В логах на GW или на Switch_A выпадают вот такие сообщения

interface, warning ether1:bridge port received packet with own address as source address (cc:2d:e0:2e:fb:aa); probably loop.

Вот немного урезаные конфиги:

/interface bridge

add fast-forward=no name=LocalNet

/interface ethernet

set [ find default-name=ether1 ] mac-address=E4:8D:8C:17:9E:32 name=SW_A \

speed=100Mbps

set [ find default-name=ether2 ] mac-address=E4:8D:8C:17:9E:33 name=SW_B \

speed=100Mbps

add bridge=LocalNet local-forwarding=yes

/interface bridge port

add bridge=LocalNet interface=SW_A

add bridge=LocalNet interface=SW_B

/ip neighbor discovery-settings

set discover-interface-list=none

/interface list member

set telnet disabled=yes

set ftp disabled=yes

set www port=8888

set ssh port=2200

set api disabled=yes

set api-ssl disabled=yes

/ip socks

set port=4145

/ip ssh

set allow-none-crypto=yes forwarding-enabled=remote

/lcd

set time-interval=hour

/system identity

set name=gw

/system logging

set 3 topics=info

add action=remote topics=info

add action=remote topics=error

add action=remote topics=warning

add action=syslog topics=firewall

add action=syslog topics=error

add action=syslog topics=info

add action=syslog topics=warning

add action=remote topics=firewall

/system watchdog

set automatic-supout=no watchdog-timer=no

/tool bandwidth-server

set authenticate=no enabled=no

/tool mac-server mac-winbox

set allowed-interface-list=DMZ

/tool mac-server ping

set enabled=no

/tool sniffer

set file-limit=5000KiB filter-interface=all

/interface ethernet

set [ find default-name=ether1 ] comment=SW1

set [ find default-name=ether2 ] comment=SW2

set [ find default-name=ether3 ] comment=SW3

set [ find default-name=ether24 ] comment=Gateway

/interface bridge

add name=bridge_all_ports priority=0x4000

/interface bridge port

add bridge=bridge_all_ports interface=all

/ip neighbor discovery-settings

set discover-interface-list=none

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www-ssl disabled=no

set api disabled=yes

set api-ssl disabled=yes

/snmp

set enabled=yes trap-generators=interfaces trap-interfaces=all

/system clock

set time-zone-name=Europe/Kiev

/system identity

set name=SW_A

/interface ethernet

set [ find default-name=ether1 ] disabled=yes

set [ find default-name=ether2 ] disabled=yes loop-protect=on

set [ find default-name=ether3 ] disabled=yes loop-protect=on

set [ find default-name=ether4 ] disabled=yes loop-protect=on

set [ find default-name=ether5 ] disabled=yes loop-protect=on

set [ find default-name=ether6 ] disabled=yes

set [ find default-name=ether7 ] disabled=yes loop-protect=on

set [ find default-name=ether8 ] disabled=yes loop-protect=on

set [ find default-name=ether9 ] disabled=yes loop-protect=on

set [ find default-name=ether10 ] disabled=yes loop-protect=on

set [ find default-name=ether11 ] disabled=yes loop-protect=on

set [ find default-name=ether12 ] disabled=yes

set [ find default-name=ether13 ] disabled=yes

/interface bridge

add name=All_ports priority=0x8000

/interface bridge port

add bridge=All_ports interface=all

Настройка MikroTik Bridge

Научиться настройке MikroTik можно на онлайн курсе по оборудованию этого производителя. Автор курса является сертифицированным тренером MikroTik. Подробней Вы можете прочитать в конце статьи.

В этой статье будет приведен пример того, как настроить MikroTik Bridge на Routerboard. Данный метод может быть применен к устройствам Микротик, которые имеют более одного интерфейса. Перед внедрением этого руководства убедитесь, что вы понимаете, как работает коммутатор.

Проверка интерфейсов маршрутизатора для настройки моста

Убедитесь, что ваше устройство имеет более одного интерфейса.

Mikrotik Routerboard выглядит как коммутатор, для чего нам нужно делать мост? Мы можем просто подключить кабель, и он будет работать как обычный switch?

MAC-адресация

Знаете ли вы, что на каждом интерфейсе вашего маршрутизатора есть MAC-адрес, назначенный ему? Да, на каждом порту / интерфейсе. Почему на каждом порту? Поскольку Mikrotik Routerboard — это в основном маршрутизатор, который объединяет сети. Каждый интерфейс роутера подключен к сети, и каждый интерфейс в сети выступает в качестве шлюза для клиентов в сети. Поэтому для каждого интерфейса требуется IP-адрес (layer3), и, на более низком канальном уровне им нужна адресация 2 уровня.

Настройка Mikrotik Bridge

Поскольку основная наша цель — создать сеть второго уровня модели OSI (сеть с коммутатором), то нам необходимо настроить функцию моста. Благодаря функции моста (mikrotik bridge) можно объединить несколько портов в один сегмент. Поэтому все порты, которые объединяются интерфейсом моста, станут плоскими, аналогично простому коммутатору.

Алгоритм создания mikrotik мост для трех портов

Создадим новый интерфейс мост на mikrotik (этот интерфейс станет основным интерфейсом). Скажем, мы создаем мост с именем bridge1:

/ interface bridge add name = bridge1 disabled = no protocol-mode = rstp

Поместить порты (интерфейсы) в мост (эти интерфейсы станут подчиненными интерфейсами). Теперь эти интерфейсы называются портами, как на обычном коммутаторе. Пример: ether1-ether3 будут помещены в bridge1:

/interface bridge port add bridge=bridge1 interface=ether1

/interface bridge port add bridge=bridge1 interface=ether2

/interface bridge port add bridge=bridge1 interface=ether3

Мост — это гибкая функция, мы можем поместить другие технологии layer2 в мост (эти интерфейсы также станут подчиненными интерфейсами). Например, wifi:

/interface bridge port add bridge=bridge1 interface=wlan1

Что происходит с MAC-адресом на интерфейсах, которые объединены с мостом? Так как мост является устройством 2 уровня, MAC-адрес на каждом интерфейсе будет проигнорирован

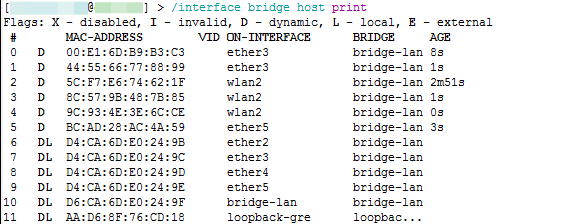

Как проверить MAC-таблицу и увидеть процесс заполнения адресами?

Вы можете увидеть список на вкладке хоста в меню моста или вы можете отобразить таблицу с помощью mikrotik CLI:

/ interface bridge host print

MikroTik: куда нажать, чтобы заработало?

При всех своих достоинствах, есть у продукции компании MikroTik один минус – много разобщенной и далеко не всегда достоверной информации о ее настройке. Рекомендуем проверенный источник на русском языке, где все собрано, логично и структурировано – видеокурс « Настройка оборудования MikroTik ». В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект. Все материалы остаются у вас бессрочно. Начало курса можно посмотреть бесплатно, оставив заявку на странице курса. Автор курса является сертифицированным тренером MikroTik.